S'il y a une chose que les lecteurs réguliers de mon blog ont probablement remarqué, c'est que je parle rarement des événements « chauds ». Ce n’est pas que je ne me soucie pas de ce qui se passe dans le monde (bien au contraire), ou que je ne pense pas que l’actualité compte (c’est vrai). Au lieu de cela, je préfère discuter de sujets permanents, ce qui signifie qu’ils restent pertinents au-delà du cycle de l’actualité. Cela s’explique en partie par le fait que je n’ai pas le temps de tout suivre et d’être au courant de tout ce qui me donnerait l’impression d’avoir une perspective éclairée. Une autre raison est qu'il est assez difficile d'offrir quelque chose de valeur lorsque votre voix doit lutter contre beaucoup de bruit pour être entendue. Cependant, il est tout aussi important que je souhaite que Venture in Security soit pertinent des semaines et des mois après les dernières nouvelles les plus brûlantes, et une façon d'y parvenir est de parler des problèmes qui sous-tendent les montées et les chutes de l'enthousiasme des médias sociaux.

Je dis tout cela en préface au fait que cet article va être différent. Aujourd'hui, je plonge directement dans le sujet du jour : la panne AWS. Cependant, même ici, je le ferai surtout à ma manière.

Ce problème est apporté à vous pour… IA de zone de largage.

La plupart des outils AI SOC ne sont pas encore testés. Cette étude les a effectivement mesurés.

Votre conseil d'administration veut des preuves que l'IA tient ses promesses en matière d'opérations de sécurité, et non les promesses des fournisseurs. La Cloud Security Alliance a testé de manière indépendante 148 analystes SOC réels qui ont enquêté sur des alertes réelles avec et sans l'aide de l'IA. Pas d'argumentaires de vente, pas de résultats sélectionnés.

Les découvertes ? Les équipes assistées par l’IA ont mené leurs enquêtes de 45 à 61 % plus rapidement et avec une précision de 22 à 29 % supérieure. Même les analystes sceptiques en sont devenus les partisans après son utilisation pratique. Plus important encore, CSA a conservé un contrôle total sur la méthodologie et les résultats, ce qui en fait la validation indépendante à laquelle ses parties prenantes font réellement confiance.

Si vous évaluez l'IA pour votre SOC ou si vous avez besoin de données qui résistent à l'examen minutieux du conseil d'administration, Obtenez l’étude comparative complète de la CSA ici.

Maintenant, je dois clarifier quelque chose ici : je ne vais pas vraiment parler de la panne d'AWS. Il y a tellement de gens qui parlent des tenants et des aboutissants, des raisons, des résultats et tout ça, qu'avoir une voix de plus n'ajouterait aucune valeur. Au lieu de parler d'AWS, je pense qu'il vaut la peine de parler du problème le plus largement possible.

Il ne faut pas longtemps pour établir un parallèle entre la panne d'AWS et la panne de CrowdStrike il y a environ un an et demi, et c'est une comparaison juste. Je suis sûr qu'il y aura des fans qui diront « ce sont des événements différents parce que… » (et beaucoup auront raison), mais en ce qui concerne les résultats, ces deux événements me semblent assez similaires. Dans les deux cas, une plateforme importante est tombée en panne, ce qui a entraîné la panne des plateformes qui en dépendent.

Cela m'amène au point principal de l'article d'aujourd'hui. Dans nos discussions sur les risques liés à la chaîne d’approvisionnement, nous avons oublié qu’il y a autre chose en jeu ici, à savoir que notre monde numérique est régi par de nombreux composants essentiels et pratiquement irremplaçables. Je pense que c’est exactement la définition d’une infrastructure critique.

Dans la plupart des pays, le terme « infrastructure critique » est défini par des cadres politiques gouvernementaux qui remontent à plusieurs années, voire plusieurs décennies. CISA, qui fait partie du département américain de la Sécurité intérieure, explique que « il existe 16 secteurs d'infrastructures critiques dont les actifs, systèmes et réseaux, qu'ils soient physiques ou virtuels, sont considérés comme si vitaux pour les États-Unis que leur neutralisation ou leur destruction aurait un effet débilitant sur la sécurité nationale, la sécurité économique, la santé ou la sûreté publiques nationales, ou toute combinaison de ces éléments. » Si vous regardez la liste de ces secteurs, cela aura beaucoup de sens : l’énergie, l’eau, les transports, les communications, la santé, les services financiers, l’industrie manufacturière et d’autres domaines sont en effet critiques.

Les États-Unis ne sont pas le seul pays à avoir dressé ce type de liste. Il y a la directive NIS2 de l'UE, la stratégie nationale sur les infrastructures critiques du Canada, et je suis sûr que si vous demandez à ChatGPT, vous obtiendrez des exemples de quelque chose de similaire pour la plupart des pays (j'espère que tous sont réels).

Tous ces cadres sont nés à une époque où la stabilité nationale était étroitement liée au monde physique : production d’électricité, pipelines, aéroports et systèmes d’intervention d’urgence. L’idée était que nous devons protéger les infrastructures et les systèmes qui, s’ils sont perturbés, peuvent nuire à de nombreuses personnes ou perturber des services publics essentiels. Cette approche a donné aux gouvernements un moyen cohérent de prioriser ce qui compte le plus et d’allouer les ressources là où elles peuvent faire la plus grande différence. Les agences peuvent attribuer des responsabilités aux régulateurs pour des secteurs spécifiques, déterminer les exigences de résilience et établir des éléments tels que des partenariats public-privé pour protéger les fonctions critiques. Ces cadres se sont révélés inestimables pour protéger les infrastructures traditionnelles et coordonner les interventions d’urgence lors d’événements tels que les tremblements de terre. Mais au fil du temps, ils se sont également révélés insuffisants.

Au fil du temps, les gens ont réalisé que le monde numérique était important et nous voyons désormais sur la liste les systèmes informatiques qui prennent en charge de nombreuses fonctions critiques. Sur le papier, tout semble suggérer que nous avons appris que le monde numérique compte. Certes, le fait qu'AWS, Microsoft, Accenture, Oracle et bien d'autres organisations fassent désormais partie de Conseil de coordination du secteur des technologies de l'information du CISA C'est une excellente nouvelle. Ce qui m'inquiète, c'est autre chose.

De toute évidence, je ne sais pas ce que fait ce Conseil de coordination du secteur des technologies de l'information (peut-être que je le saurais si j'avais assez de patience pour lire son lettre). Pour moi, ce n'est même pas la partie la plus importante. Tout commence par qui fait partie de ce conseil d'administration.

Si vous regardez de plus près, vous verrez qu'un grand pourcentage des organisations figurant sur cette liste sont des géants de la technologie comme Oracle, HP, IBM, Dell, AWS et Microsoft, ainsi que des cyberentreprises. Cela est logique, car ces entreprises prennent en charge les environnements informatiques, de stockage et de réseau dont dépendent quotidiennement les agences gouvernementales, les prestataires de soins de santé et les entreprises. Ils fournissent les technologies fondamentales qui alimentent les centres de données et les logiciels d’entreprise, les équivalents modernes des routes et des lignes électriques qui assurent le fonctionnement de l’économie numérique.

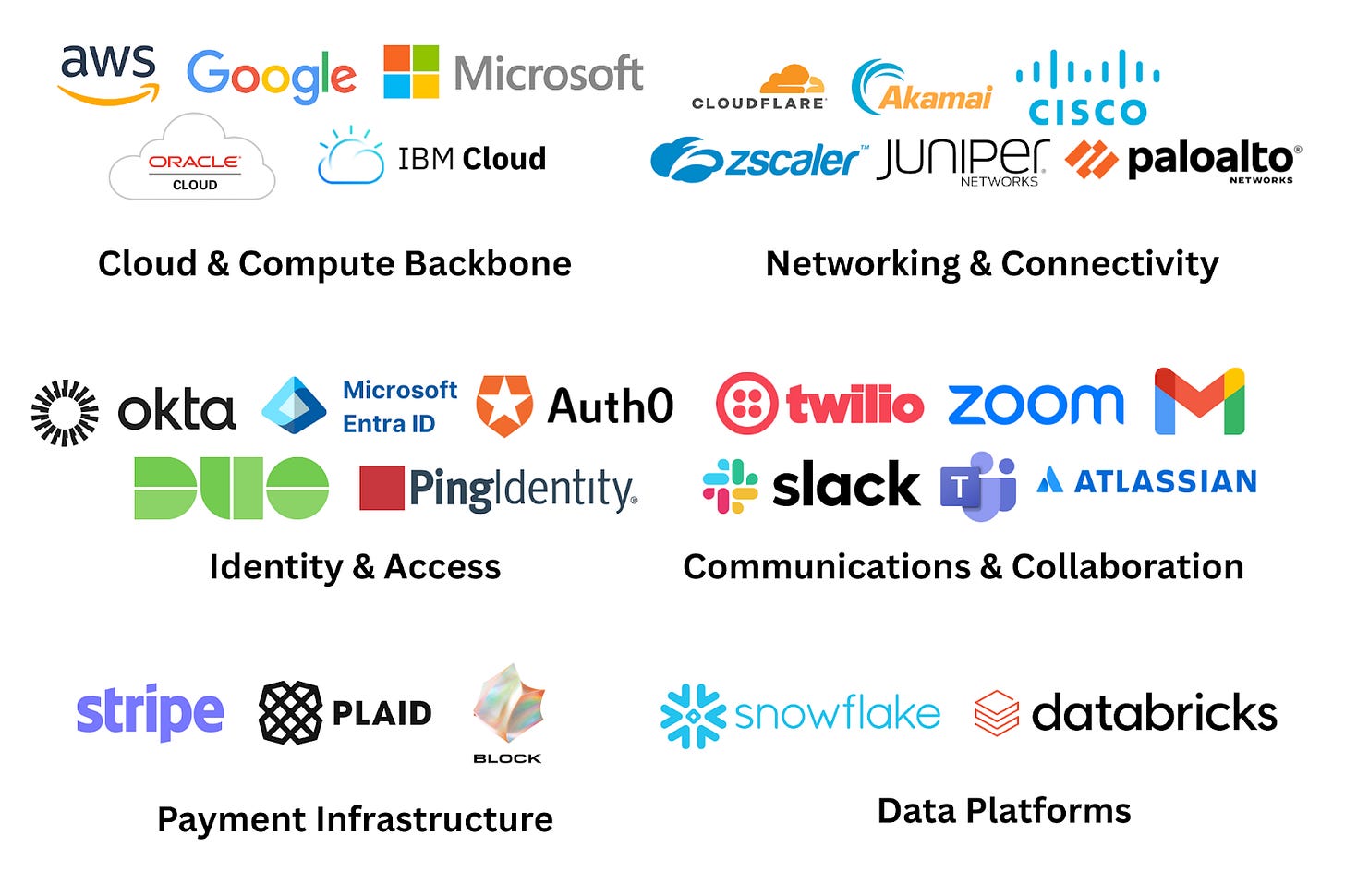

Ce qui est moins évident, c’est que la nouvelle génération d’entreprises qui, selon moi, devraient être considérées comme « critiques », ne figure pas sur la liste. Prenez Twilio, par exemple : il fournit une infrastructure de messagerie et de communication intégrée à tout, des systèmes de rendez-vous dans les hôpitaux aux flux d'authentification à deux facteurs utilisés par les banques et les portails gouvernementaux. Si Twilio tombe en panne, tous les systèmes d'authentification et de notification peuvent échouer simultanément dans des milliers d'organisations. De la même manière, Stripe traite les paiements de millions d’entreprises dans le monde, ce qui en fait un élément essentiel du système financier mondial. Lorsque les services Stripe échouent, l'impact s'étend à toutes les entreprises qui traitent des transactions en ligne, telles que le commerce électronique, les plateformes d'abonnement et une multitude d'entreprises.

Il existe ensuite des sociétés comme Snowflake et Databricks, qui sont devenues fondamentales dans la manière dont les organisations modernes stockent, traitent et analysent les données. Ces plateformes hébergent des données confidentielles pour les entreprises des secteurs de la santé, de la finance, de l'industrie et du public. Sa disponibilité influence directement la capacité d'une organisation à fonctionner, à prendre des décisions et à répondre aux incidents. Ajoutez à cette liste des plates-formes comme Atlassian (optimisant la collaboration en ingénierie), Okta (identité et accès), Cloudflare (sécurité Web et réseau) et GitHub (infrastructure de développement logiciel). Un exemple encore meilleur est GoDaddy, une plateforme qui gère une grande partie des adresses de domaine dans le monde. Chacun de ces outils prend en charge les opérations commerciales de base à grande échelle, dans des entreprises de toutes tailles, et si l'une d'elles devait subir une panne prolongée, le nombre d'entreprises et de secteurs entiers qui seraient touchés serait incroyablement élevé.

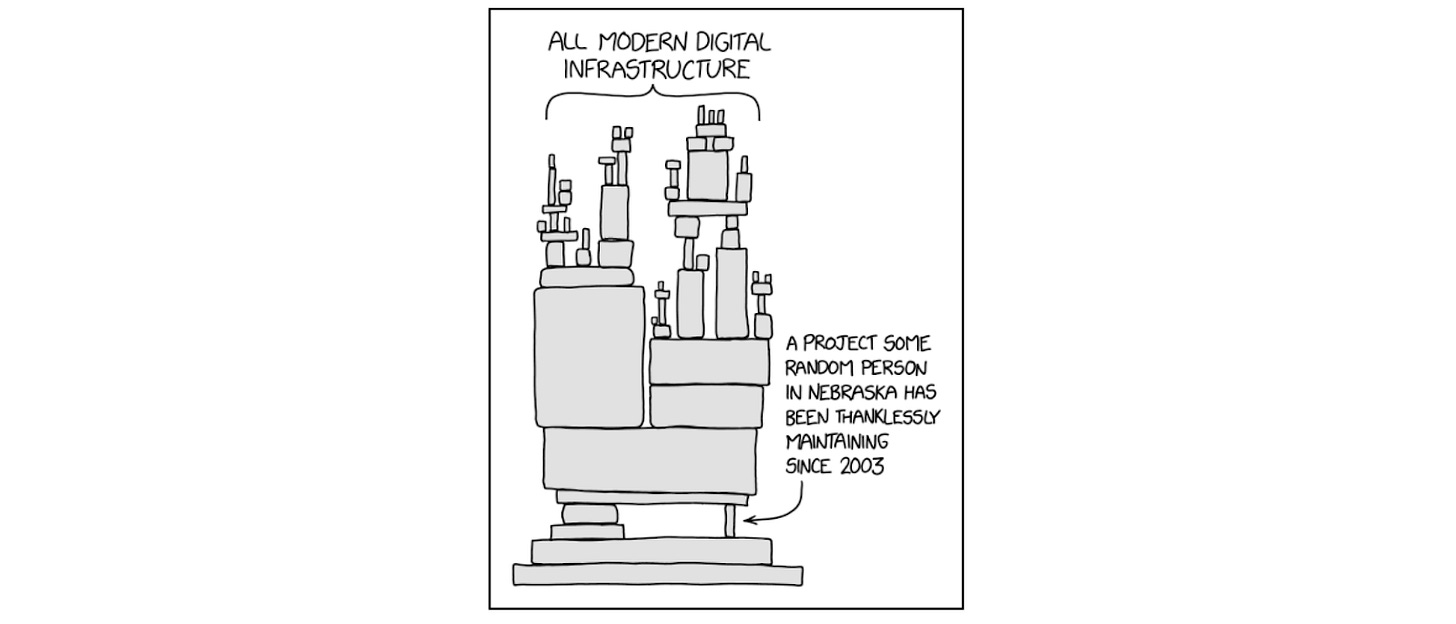

Tout cela signifie que la définition actuelle d’« infrastructure critique » est complètement obsolète. Presque tout dans le monde numérique est interdépendant, et une défaillance d’une partie du système peut provoquer un effet en cascade d’une manière que nous ne pouvons même pas prévoir. Si vous voulez une preuve, pensez à la panne de CrowdStrike. En théorie, une perturbation de la plate-forme de sécurité du terminal n'aurait pas dû provoquer l'effondrement des aéroports, mais devinez quoi, c'est ce qui s'est produit. J'espère bien que nous ne verrons pas un nombre croissant de pannes, mais nous savons tous que notre monde numérique commence à ressembler de plus en plus à ce célèbre mème d'il y a des années.

Lorsque l'on réfléchit au problème de la protection des infrastructures critiques, il est absolument important de donner la priorité aux éléments qui peuvent affecter la sécurité et le bien-être des personnes. L’eau, l’électricité, les systèmes financiers et d’autres domaines sont certainement les points auxquels il convient de penser en premier. Pourtant, il ne faut pas oublier que le monde numérique dépend de sa propre infrastructure numérique, totalement interconnectée et, comme nous l’apprenons chaque année, incroyablement fragile.

Je ne sais pas quel sera l’avenir de ce problème, mais je sais qu’il ne s’agit pas de jouer avec les mots. Reconnaître ce qui constitue véritablement une infrastructure critique a des conséquences réelles et tangibles. La façon dont nous définissons « critique » détermine ce qui est réglementé, quelles normes de résilience sont appliquées et quels types de réponse aux incidents et de planification de redondance seront mis en œuvre. Si nous continuons à traiter les plateformes cloud, les écosystèmes SaaS et les intermédiaires numériques comme des fournisseurs communs plutôt que comme des systèmes essentiels, nous risquons de sous-estimer l’ampleur des perturbations qu’une seule panne peut provoquer. Une économie moderne qui s’appuie sur des API, des charges de travail cloud et des services distribués dépend d’un autre type de dorsale, mondiale, numérique et profondément interconnectée. Nous vivons dans un monde où une panne de Microsoft Entra ID peut avoir un impact sur les avions, une panne de Duo peut avoir un impact sur les hôpitaux et une panne de Webex et Microsoft Teams peut avoir un impact sur les interventions d'urgence. Nous devons au moins être capables de reconnaître cette réalité et d’admettre que de nombreuses startups sont désormais aussi essentielles au fonctionnement de notre société que les grands géants de la technologie. C’est, à mon avis, la première étape vers la création de résilience pour le monde dans lequel nous vivons, et non pour celui dans lequel nous vivions auparavant.