Vous avez peut-être entendu parler du « piratage » des comptes de réseaux sociaux du fondateur et utilisateur de Facebook, Mark Zuckerberg. Piraté n'est peut-être pas le bon mot ici, car de nombreuses personnes pensent que le mot de passe de Zuck faisait partie des 117 millions de mots de passe LinkedIn divulgués récemment publiés en ligne. Si cela est vrai, cela signifie que Zuckerberg a utilisé le même mot de passe pour plusieurs sites Web, permettant ainsi aux dommages causés par le piratage de LinkedIn de se propager à d'autres domaines.

Si vous avez ou souhaitez un emploi, vous avez probablement aussi un compte LinkedIn, et si vous en aviez un en 2012, c'était probablement l'un des comptes compromis par cet incident. Utilisez-vous toujours ce mot de passe quelque part ? Notre liste de contrôle de sécurité des mots de passe en 9 étapes vous aidera à protéger vos comptes, que vous soyez un PDG milliardaire ou simplement quelqu'un qui aime publier des vidéos amusantes de chats.

1. Ne partagez jamais votre mot de passe

Personne, sauf vous, ne devrait connaître votre mot de passe. N'envoyez jamais votre mot de passe par e-mail, ne l'enregistrez jamais dans un document ou ne l'écrivez pas sur papier. Idéalement, votre mot de passe ne devrait être que dans votre tête et dans un hachage du système auquel vous vous connectez. Voici une liste de certaines personnes à qui vous ne devriez jamais donner votre mot de passe :

- Assistance technique

- police

- Votre ami qui est vraiment génial.

- un juge

- Mère

- Quelqu'un le demande dans un e-mail.

- ton patron

- Le célèbre hacker Kevin Mitnick

- littéralement n'importe qui

Votre mot de passe est ce qui vous rend responsable des actions entreprises sur votre compte. Obtenir un mot de passe socialement auprès de quelqu'un est généralement beaucoup plus facile que de « pirater » son compte. La plupart des programmes de pêche vous incitent à révéler votre mot de passe d'une manière ou d'une autre. Pourquoi se donner la peine de faire sauter le coffre-fort si vous pouvez demander au directeur de la banque de l'ouvrir pour vous ?

2. Créez un mot de passe fort

N’importe quel mot de passe ne fera pas l’affaire, et la raison est liée à la manière dont les mots de passe sont piratés. Si une personne essayait de deviner votre mot de passe, elle pourrait essayer environ dix mots de passe par minute, si vous êtes rapide. Un ordinateur peut deviner beaucoup plus vite. Alors, combien de permutations faut-il pour obtenir votre mot de passe ? Voici trois facteurs clés :

- Longueur. Chaque personnage augmente la complexité de façon exponentielle. C'est pourquoi les mots de passe doivent généralement comporter au moins 8 caractères.

- Jeux de caractères. Chaque jeu de caractères possède un certain nombre de permutations. Il y a 26 lettres minuscules, mais seulement 10 chiffres (0-9), vous pouvez donc voir à quel point « pomme de terre » est plus sûr que « 536871 » du point de vue d'une machine exécutant différentes combinaisons de caractères.

- Mots courants. La force brute n’est pas la seule méthode pour déchiffrer un mot de passe. Un ordinateur peut lancer très rapidement une « attaque par dictionnaire » contre un mot de passe, en essayant tous les mots réels, qui sont relativement peu nombreux, par rapport au grand nombre de permutations de caractères possibles. Du coup, « pomme de terre » n’est pas un si bon mot de passe après tout. Lisez notre article sur les attaques par force brute pour plus d'informations.

Votre mot de passe doit être une combinaison d'au moins des lettres majuscules et minuscules et un chiffre (62 caractères uniques et réutilisables, avec 8 caractères dans le mot de passe signifie 62 puissance huitième, soit 2,1834011e+14 combinaisons possibles…) Incluez un caractère spécial pour augmenter la complexité, mais assurez-vous que ce caractère est pris en charge par le mécanisme que vous utilisez, car certains ne le sont pas.

Enfin, vous pouvez trouver un certain nombre de générateurs de mots de passe en ligne, qui peuvent générer des mots de passe extrêmement complexes. Mais vous devez vous en souvenir. Et lorsque vous arrivez à l’étape 5, avoir des mots de passe distincts pour chaque compte peut être trop demander avec des mots de passe à 18 caractères générés aléatoirement.

3. Définissez un rappel pour changer votre mot de passe

Certains services nécessitent des changements de mot de passe réguliers, d'autres non. Sinon, c'est toujours une bonne idée de changer votre mot de passe périodiquement. Cette étape vise à réduire la fenêtre de dommages. Pour en revenir à Zuck, si votre mot de passe a été obtenu en 2012, il n'est pas nécessaire de l'utiliser en 2016.

Un simple rappel tous les six mois, voire tous les ans, aurait évité que cette ancienne violation de données ne compromette quoi que ce soit. Plus vous modifiez votre mot de passe souvent, plus la fenêtre pour un mot de passe compromis est petite. C'est pourquoi les systèmes de haute sécurité utilisent des numéros générés aléatoirement qui changent toutes les quelques minutes dans le cadre de leur modèle d'authentification. Changer régulièrement votre mot de passe peut sembler ennuyeux, mais ce n'est rien comparé à un compte compromis, un vol d'identité ou une fraude à la carte de crédit.

4. Ne réutilisez pas les mots de passe

Changer de mot de passe n'a pas le même effet que de les remplacer par quelque chose de nouveau à chaque fois. Une fois qu’un mot de passe est compromis, il peut être exploité à tout moment, même des années plus tard, comme l’a découvert Zuckerberg. La réutilisation d'un mot de passe rouvre la fenêtre de vulnérabilité pour ce mot de passe. Apple iOS versions 14 et ultérieures disposent d'une fonction de sécurité qui identifie si vous réutilisez des mots de passe sur plusieurs comptes et vous invite à les modifier.

5. Site différent, mot de passe différent

C'est là que Zuck s'est vraiment laissé prendre. Limiter la portée de votre mot de passe empêche un mot de passe compromis d'exploiter plusieurs domaines. Même l'ajout d'une section quelque part dans votre mot de passe comme « fb » pour Facebook (par exemple : BuFFDuD3fb) empêchera la plupart des attaques intersites, car une fois que l'attaquant se rendra compte que le même mot de passe ne piratera pas le site, il devra commencer manuellement à deviner les différences, sans savoir s'il s'agit d'un mot de passe complètement différent.

Le plein effet de la violation de données sur LinkedIn n’est probablement pas encore visible. Comme les combinaisons e-mail et mot de passe sont testées sur d’autres sites, les utilisateurs qui s’appuient sur un seul mot de passe statique seront compromis. Cet effet domino dans d’autres systèmes fait à chaque fois suite à des failles majeures.

6. Sécurisez vos options de redémarrage

Cette étape vous protège contre les personnes, plutôt que les ordinateurs, qui tentent de pirater votre compte. Veuillez noter comment vous pouvez réinitialiser votre mot de passe. Les questions et réponses de sécurité ne doivent pas être des informations accessibles au public, facilement consultables ou largement connues des personnes qui vous connaissent.

Les comptes de nombreuses personnes sont piratés par des personnes qu'ils connaissent dans la vraie vie. Si vous disposez d'un compte de messagerie auquel une demande de réinitialisation de mot de passe sera envoyée, assurez-vous d'avoir un accès exclusif à ce compte et que vous disposez également d'un mot de passe fort.

7. Utilisez un gestionnaire de mots de passe

Vous pouvez utiliser un gestionnaire de mots de passe pour stocker vos mots de passe pour vous. Tous les principaux navigateurs disposent de systèmes de stockage de mots de passe, tandis que les options cloud comme LastPass fonctionnent à partir de n'importe quel ordinateur ayant accès à Internet. Il y a des avantages et des inconvénients à cette méthode :

Considérez que LastPass a subi une violation de données en 2015 au cours de laquelle des pirates ont acquis des informations sensibles. Le mot de passe principal crypté n’a pas été compromis, mais de nombreuses autres informations importantes l’ont été. La chose importante à retenir est que les gestionnaires de mots de passe ne sont pas magiques : vous confiez simplement la protection de vos mots de passe à quelqu'un d'autre.

8. Utilisez l'authentification à deux facteurs

Le seul compte de Zuckerberg qui n'a pas été piraté était son Instagram, et cela parce que “les systèmes de sécurité d'Instagram empêchaient l'accès à ce compte”. Cela pourrait faire référence à plusieurs choses, mais cela signifie probablement l'authentification à deux facteurs (2FA) qu'Instagram a mise en place en février de cette année.

Probablement l'un des mécanismes disponibles les plus importants, le 2FA, comme son nom l'indique, empêche la compromission d'un seul facteur d'authentification (le mot de passe) de compromettre le compte. Le mécanisme fonctionne généralement en demandant des informations de connexion traditionnelles, puis en envoyant une confirmation à un appareil, généralement un smartphone, comme un message texte, un appel téléphonique ou un écran de vérification de sécurité dans l'application. Idéalement, seule la personne autorisée disposerait du smartphone et pourrait alors accepter ou rejeter les demandes d’authentification selon les besoins.

Des mécanismes plus avancés peuvent nécessiter une bio-authentification, telle que le balayage des empreintes digitales, qui empêche que les téléphones perdus ou volés soient utilisés pour émettre de fausses confirmations. La plupart des applications cloud proposent désormais le 2FA, et de nombreuses applications traditionnelles emboîtent le pas. Cela vaut la peine de prendre quelques secondes supplémentaires à chaque fois que vous vous connectez pour savoir que même si votre mot de passe est piraté, personne ne pourra accéder à vos comptes.

En savoir plus sur l'authentification à deux facteurs (2FA) >

9. Ne laissez pas Windows ouvert

Il existe un gag de dessin animé classique dans lequel l'un des personnages lutte pendant longtemps pour ouvrir la serrure d'une porte tandis que l'autre personnage grimpe simplement par une fenêtre ouverte. Ne laissez pas cela être le cas avec vos données. Déterminez s'il existe d'autres comptes ayant accès aux mêmes informations que vous protégez. Sont-ils aussi sûrs que les vôtres ? Qu’en est-il des intégrations ? Avez-vous essayé cette application amusante d'échange de visages qui demandait l'accès à votre Twitter, Facebook et à vos photos ? Avez-vous toujours accès à votre compte ?

La plupart des services cloud vous permettront de suivre les intégrations tierces auxquelles ils ont accès et de supprimer celles qui sont inutiles. Si vous utilisez un ordinateur public, assurez-vous de fermer tout le processus du navigateur quand tu auras fini. Si vous ne le faites pas, vos cookies de session pourraient être disponibles pour la personne suivante, qui n'aurait même pas besoin de se connecter pour accéder à vos informations.

La gestion de l’identité numérique se situe à la frontière entre une identité suffisamment nouvelle pour que de nombreuses personnes ne s’en soucient pas et une identité suffisamment établie pour que des attaques sophistiquées cherchent à l’exploiter. Un nom d’utilisateur et un mot de passe peuvent sembler de simples données à transférer dans le cloud à tout moment, mais les conséquences de leur compromission sont bien réelles et peuvent être juridiques, financières et personnelles.

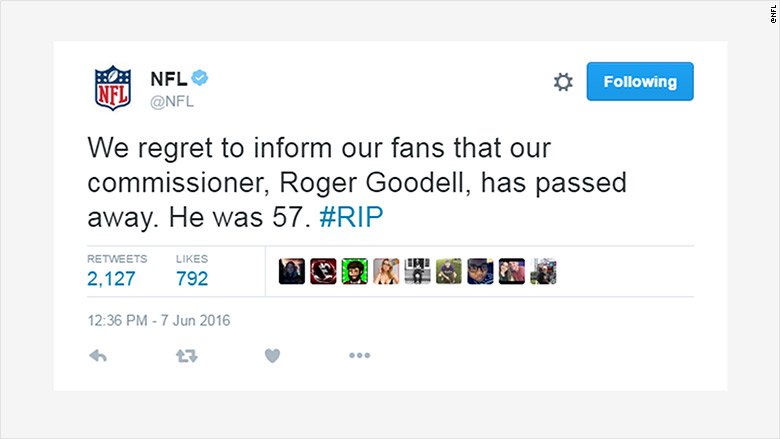

Ou ils peuvent être drôles, comme lorsque le compte Twitter officiel de la NFL a été piraté pour faire des affirmations extrêmement exagérées sur la mort de Roger Goodell. Selon les hackers, “J'ai obtenu le mot de passe Twitter de la NFL en piratant le compte de messagerie d'un employé qui gère les réseaux sociaux. médias.“Prenez soin de votre mot de passe comme vous le feriez pour votre permis de conduire ou votre carte de débit. Suivre les étapes que nous décrivons ici vous aidera à vous protéger contre les types de piratage de compte les plus courants, mais la sécurité est une habitude et la garder au premier plan lorsque vous utilisez Internet sera toujours payant.

Consultez les autres listes de contrôle de sécurité d'UpGuard :