La navigation directe (le fait de visiter un site Web en tapant manuellement un nom de domaine dans un navigateur Web) n'a jamais été aussi risquée : une nouvelle étude révèle que la grande majorité des domaines « parqués » (pour la plupart des noms de domaine expirés ou inactifs, ou des fautes d'orthographe courantes sur les sites Web populaires) sont désormais configurés pour rediriger les visiteurs vers des sites qui introduisent des escroqueries et des logiciels malveillants.

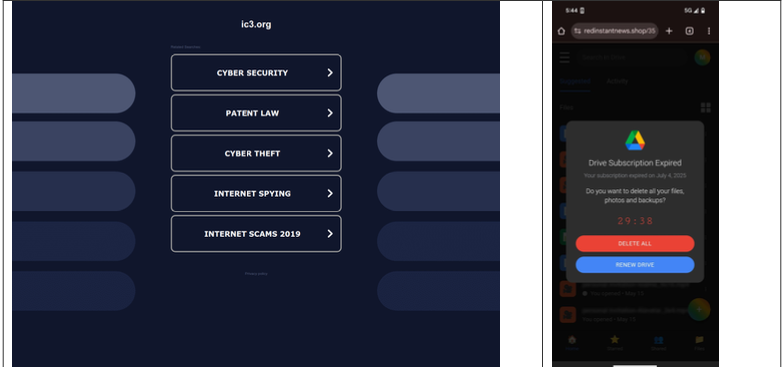

Un domaine similaire au site Web Internet Crime Complaint Center du FBI a renvoyé une page de stationnement non menaçante (à gauche), tandis qu'un utilisateur mobile a été instantanément dirigé vers un contenu trompeur en octobre 2025 (à droite). Image : Infoblox.

Lorsque les internautes tentent de visiter des noms de domaine expirés ou de naviguer accidentellement vers un domaine similaire avec des « fautes de frappe », ils sont généralement redirigés vers une page d'espace réservé d'une société de stationnement de domaines qui tente de monétiser le trafic capricieux en affichant des liens vers divers sites Web tiers qui ont payé pour que leurs liens soient affichés.

Il y a dix ans, se retrouver sur l'un de ces domaines parqués présentait un risque relativement faible d'être redirigé vers une destination malveillante : en 2014, des chercheurs ont découvert (PDF) que les domaines parqués redirigeaient les utilisateurs vers des sites malveillants dans moins de cinq pour cent du temps, que le visiteur ait cliqué ou non sur des liens sur la page parqué.

Mais dans une série d'expériences menées ces derniers mois, des chercheurs de la société de sécurité Infoblox Ils disent avoir découvert que la situation est désormais inversée et que les contenus malveillants sont de loin la norme sur les sites Web parqués.

“Dans des expériences à grande échelle, nous avons constaté que plus de 90 % du temps, les visiteurs d'un domaine parqué seraient dirigés vers du contenu illégal, des escroqueries, des abonnements à des logiciels antivirus et effrayants, ou des logiciels malveillants, car le 'clic' était vendu par la société de stationnement à des annonceurs, qui revendaient souvent ce trafic ailleurs”, ont écrit les chercheurs d'Infoblox dans un article publié aujourd'hui.

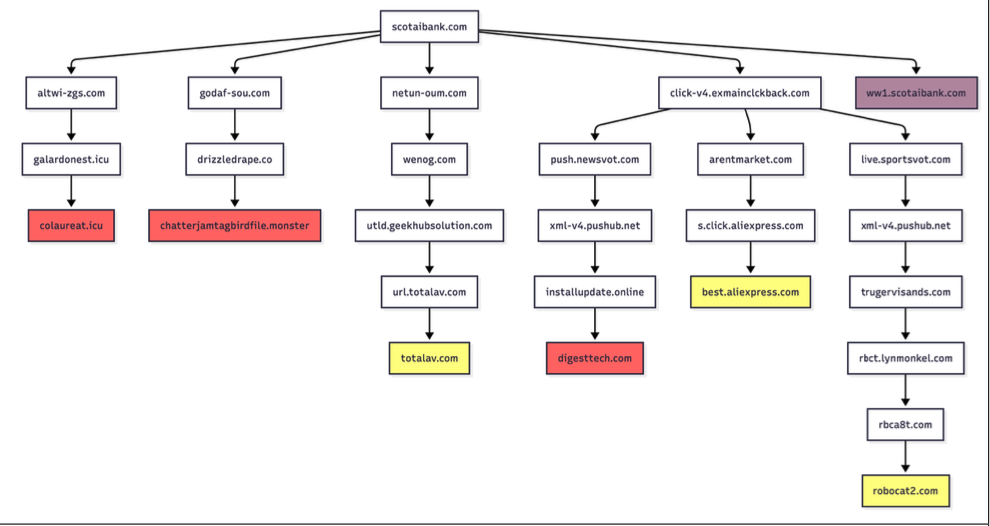

Infoblox a découvert que les sites Web parqués sont inoffensifs si le visiteur arrive sur le site en utilisant un réseau privé virtuel (VPN) ou via une adresse Internet non résidentielle. Par exemple, Banque Scotia.com les clients qui ont accidentellement mal orthographié le domaine comme banque écossaise[.]com Vous verrez une page de stationnement normale si vous utilisez un VPN, mais vous serez redirigé vers un site essayant d'imposer des escroqueries, des logiciels malveillants ou d'autres contenus indésirables si vous venez d'une adresse IP résidentielle. Encore une fois, cette redirection se produit simplement en visitant le domaine mal orthographié avec un appareil mobile ou un ordinateur de bureau qui utilise une adresse IP résidentielle.

Selon Infoblox, la personne ou l'entité propriétaire de la Scotaibank[.]com possède un portefeuille de près de 3 000 domaines similaires, dont gmail[.]comqui a évidemment été configuré avec son propre serveur de messagerie pour accepter les messages électroniques entrants. Autrement dit, si vous envoyez un e-mail à un utilisateur de Gmail et omettez accidentellement le « l » dans « gmail.com », cette missive ne disparaît pas simplement dans l'éther ou ne produit pas une réponse de rebond : elle va directement à ces escrocs. Le rapport note que ce domaine a également été exploité dans plusieurs campagnes récentes de compromission de la messagerie professionnelle, en utilisant un leurre indiquant un échec de paiement avec un cheval de Troie malveillant attaché.

Infoblox a trouvé ce titulaire de domaine particulier (trahi par un serveur DNS commun – torresdns[.]com) a créé des domaines de typosquatting ciblant des dizaines des principales destinations Internet, notamment Liste Craigslist, YouTube, Google, Wikipédia, netflix, TripAdvisor, Yahoo, eBayet Microsoft. Une liste mise à jour de ces domaines de fautes de frappe est disponible ici (les points dans les domaines répertoriés ont été remplacés par des virgules).

David BrundonUn chercheur en menaces d'Infoblox a déclaré que les pages parquées envoient les visiteurs via une chaîne de redirections, tout en profilant également le système du visiteur à l'aide de la géolocalisation IP, des empreintes digitales de l'appareil et des cookies pour déterminer où rediriger les visiteurs du domaine.

“Il s'agissait souvent d'une chaîne de redirections (un ou deux domaines extérieurs à la société de stationnement) avant l'arrivée de la menace”, a expliqué Brunsdon. “Chaque fois que le transfert est effectué, l'appareil est profilé encore et encore, avant de le déplacer vers un domaine malveillant ou un site leurre comme Amazon.com ou Alibaba.com s'ils décident que cela ne vaut pas la peine d'être attaqué.”

Brunsdon a déclaré que les services de stationnement de domaines affirment que les résultats de recherche qu'ils renvoient sur les pages parquées sont conçus pour être pertinents pour leurs domaines parqués, mais que presque aucun contenu affiché n'était lié aux noms de domaine similaires qu'ils ont testés.

Exemples d'itinéraires de redirection lors de la visite de scotaibank dot com. Chaque branche comprend un certain nombre de domaines observés, y compris la page de destination à code couleur. Image : Infoblox.

Infoblox a déclaré qu'un autre acteur menaçant qui possède contrôle de domaine[.]com (un domaine qui diffère des serveurs de noms de GoDaddy par un seul caractère) exploite depuis longtemps les fautes de frappe dans les configurations DNS pour diriger les utilisateurs vers des sites Web malveillants. Cependant, ces derniers mois, Infoblox a découvert que la redirection malveillante ne se produit que lorsque la requête concernant le domaine mal configuré provient d'un visiteur utilisant les résolveurs DNS de Cloudflare (1.1.1.1), et que tous les autres visiteurs obtiendront une page qui refuse de se charger.

Les chercheurs ont découvert que même des variantes de domaines gouvernementaux bien connus sont attaquées par des réseaux publicitaires malveillants.

“Lorsqu'un de nos enquêteurs a tenté de signaler un crime au FBI Centre de signalement de la criminalité sur Internet (IC3), visité accidentellement ic3[.]org au lieu de ic3[.]gov”, note le rapport. “Son téléphone a été rapidement redirigé vers une fausse page” Drive Subscription Expired “. Ils ont eu de la chance de se faire arnaquer ; “D'après ce que nous avons appris, ils pourraient facilement recevoir un voleur de données ou un cheval de Troie malveillant.”

Le rapport d'Infoblox souligne que l'activité malveillante qu'ils ont suivie n'est attribuée à aucune partie connue et note que le stationnement de domaines ou les plateformes de publicité mentionnées dans l'étude n'étaient pas impliqués dans la publicité malveillante documentée.

Cependant, le rapport conclut que même si les sociétés de stationnement prétendent travailler uniquement avec des annonceurs majeurs, le trafic vers ces domaines était fréquemment vendu à des réseaux d'affiliation, qui revendaient souvent le trafic au point que l'annonceur final n'avait aucune relation commerciale avec les sociétés de stationnement.

Infoblox a également noté que les récents changements de politique Google peut avoir, par inadvertance, augmenté le risque pour les utilisateurs d'abus de recherche directe. Brunsdon a dit Google Adsense Auparavant, par défaut, vous autorisiez la diffusion de vos annonces sur des pages parquées, mais début 2025, Google a mis en place un paramètre par défaut qui obligeait ses clients à refuser de diffuser des annonces sur les domaines parqués, obligeant la personne publiant l'annonce à accéder volontairement à ses paramètres et à activer le stationnement en tant que placement.