En 2025, les voleurs de données ont volé 1,8 milliard d’identifiants sur 5,8 millions d’appareils, soit une augmentation de 800 % d’une année sur l’autre. L’impact qui en résulte est stupéfiant : plus de 54 % des victimes de ransomwares en 2024-2025 avaient leurs identifiants de domaine répertoriés sur les marchés de vol de données avant qu’une véritable attaque ne se produise.

Nous suivons désormais un nouveau venu appelé « The Void », qui vend sur les réseaux de cybercriminalité depuis fin 2025. Il annonce une large couverture de navigateurs et d'extensions, ciblant tout, des navigateurs conventionnels aux portefeuilles cryptographiques et aux gestionnaires de mots de passe.

Ciblage étendu par navigateur et extension

Notamment, The Void cible plus de 20 navigateurs basés sur Chromium et Gecko, notamment les variantes Chrome, Edge, Brave, Opera et Firefox. Il collecte également des données provenant de plus de 100 extensions, notamment des portefeuilles cryptographiques comme MetaMask et Phantom, des gestionnaires de mots de passe et des applications d'authentification.

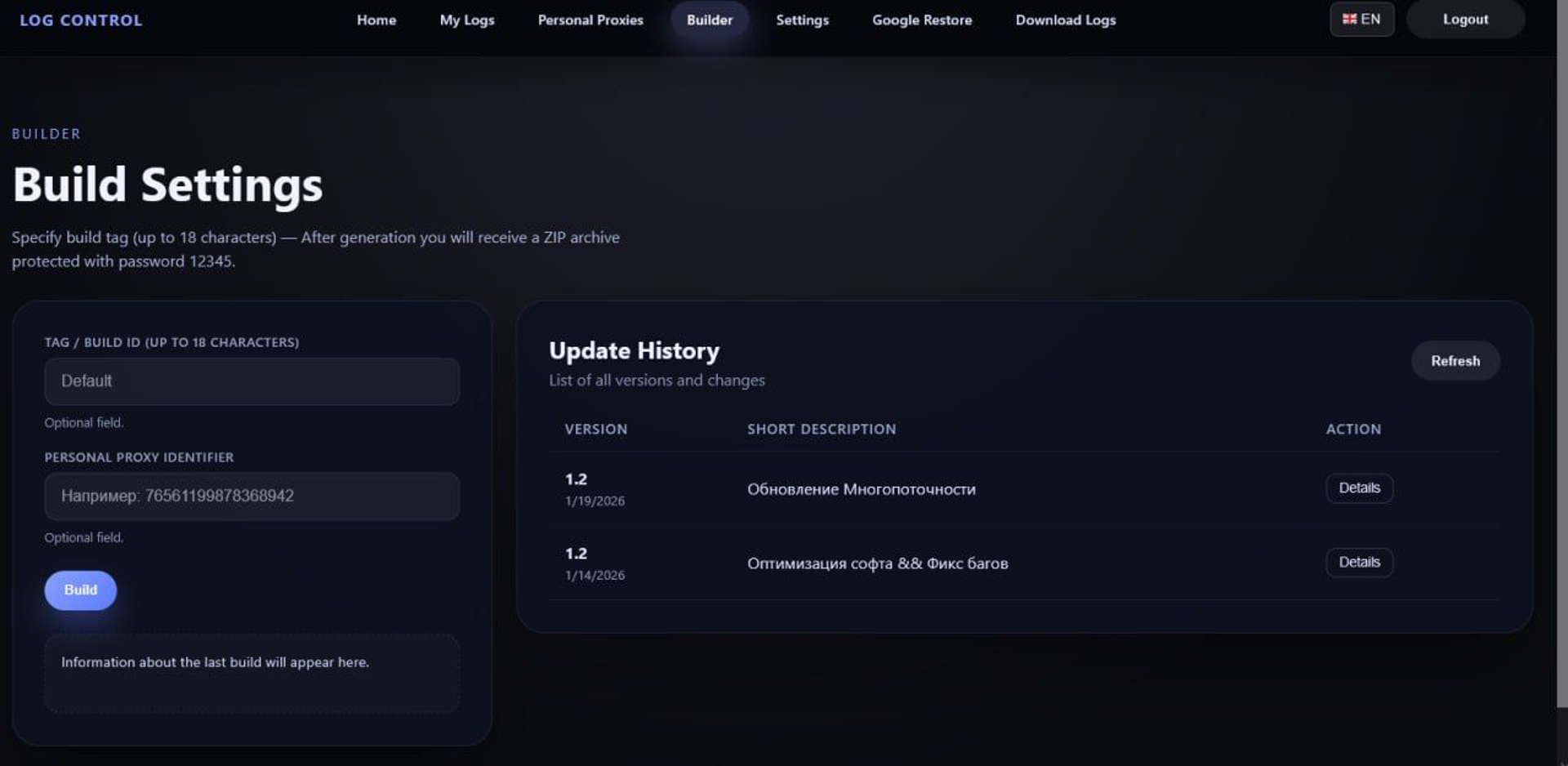

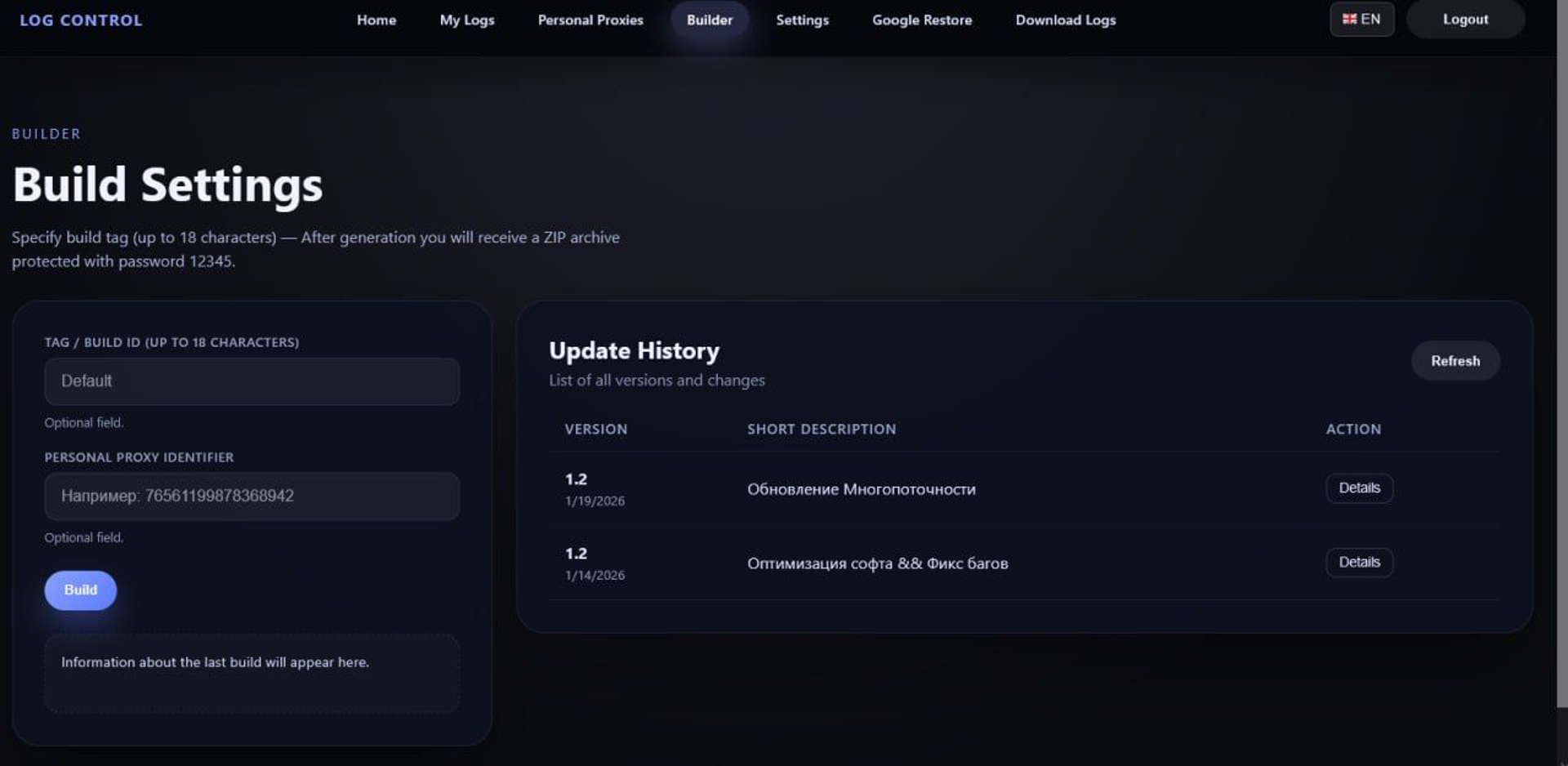

Cette couverture étendue reflète un investissement continu dans la plateforme. L'interface du créateur affiche des mises à jour aussi récentes que le 19 janvier 2026 et permet aux opérateurs de configurer les options de ciblage, les formats de sortie et les mécanismes de livraison.

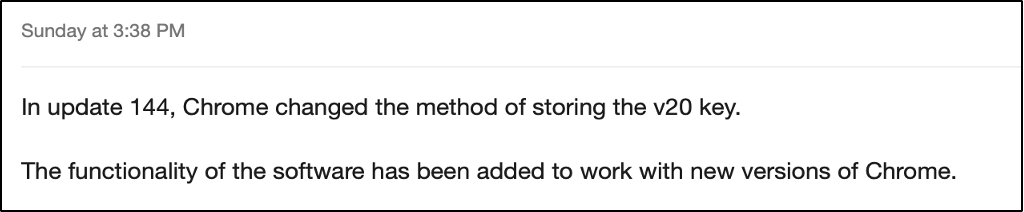

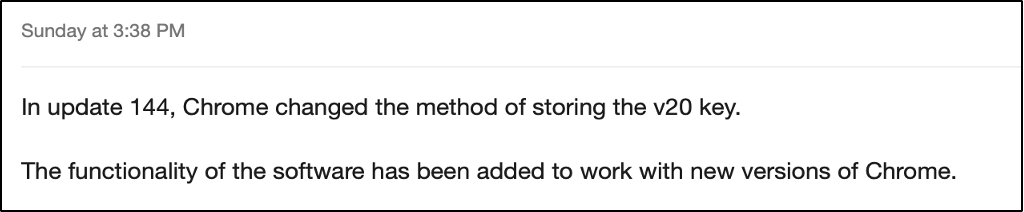

Contourner la protection des cookies Chrome

Ce cycle de développement actif semble avoir porté ses fruits face aux récentes défenses des navigateurs. La boîte à outils prétend prendre en charge l'App-Bound Encryption de Chrome, la protection contre les cookies que Google a introduite à la mi-2024 et qui lie les clés de décryptage à l'identité de l'application Chrome.

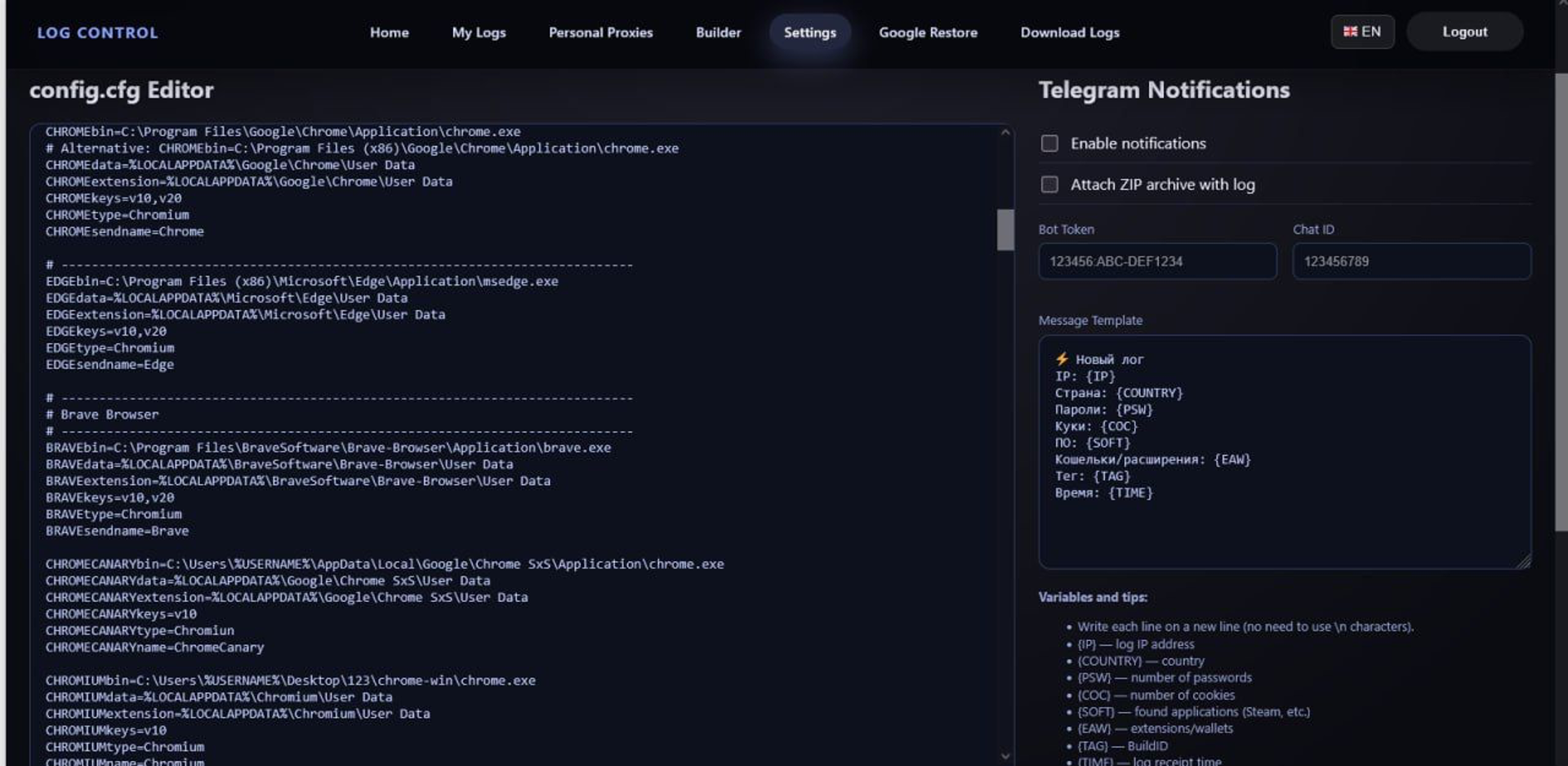

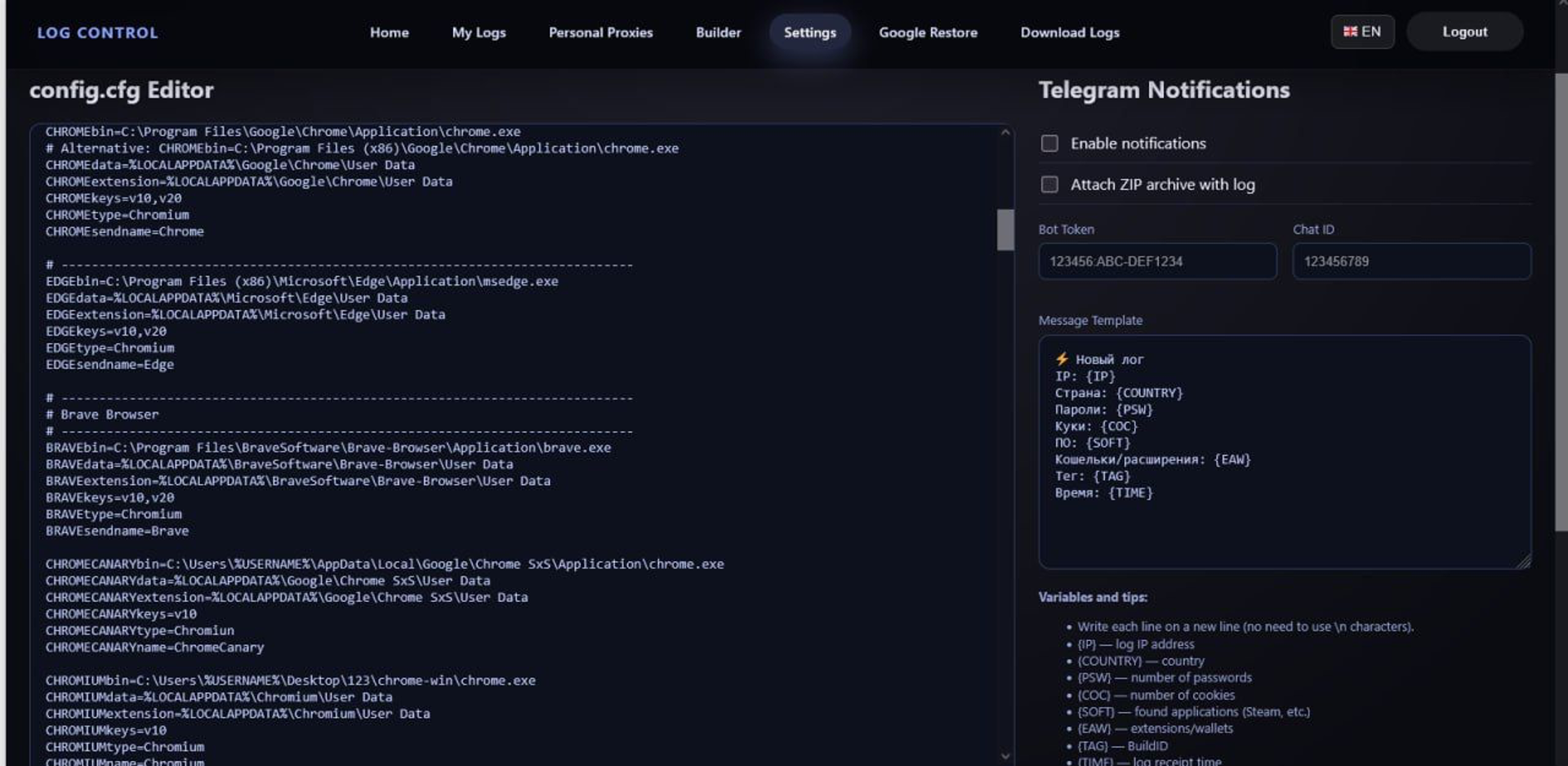

Les options de configuration telles que CHROMEkeys=v10,v20 indiquent la prise en charge des méthodes de chiffrement actuelles et héritées, suggérant que les développeurs surveillent de près les mises à jour de sécurité des navigateurs.

Le panneau des paramètres révèle plus de détails de ciblage : chemins de données du navigateur, modèles de notification Telegram avec des variables telles que, et, et modèles de collecte de fichiers. Ce niveau de configurabilité est typique des offres MaaS plus matures/avancées.

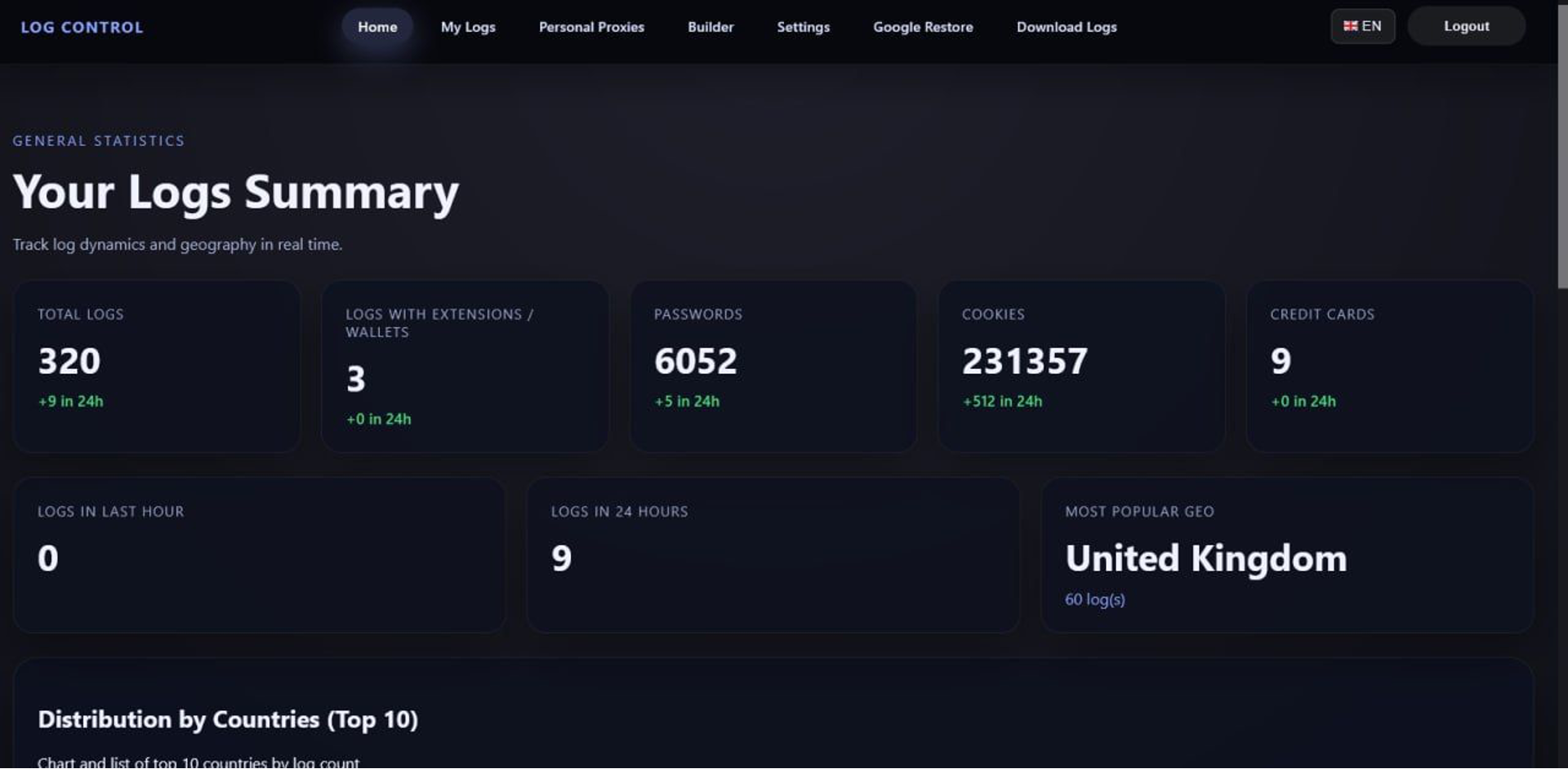

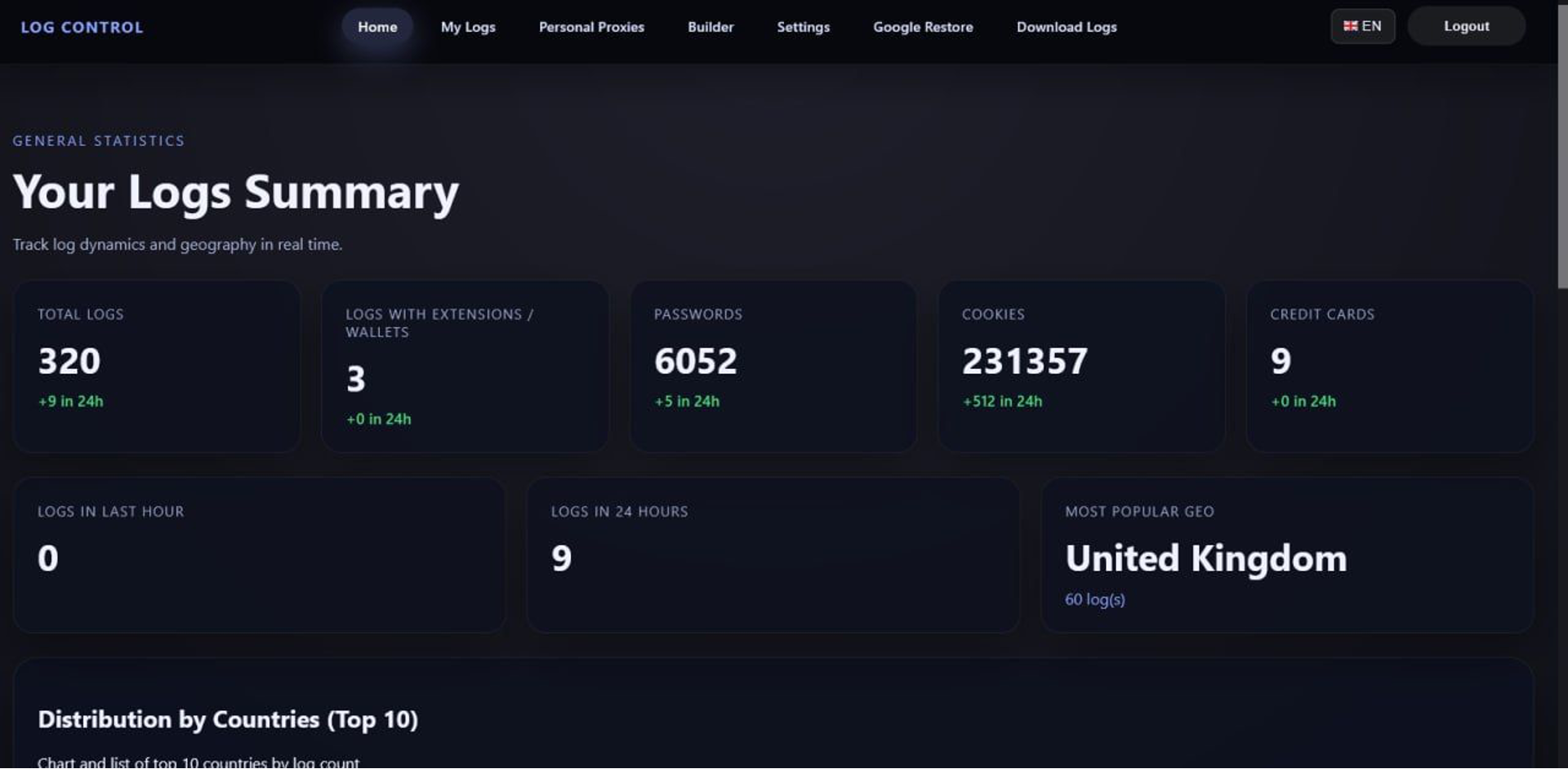

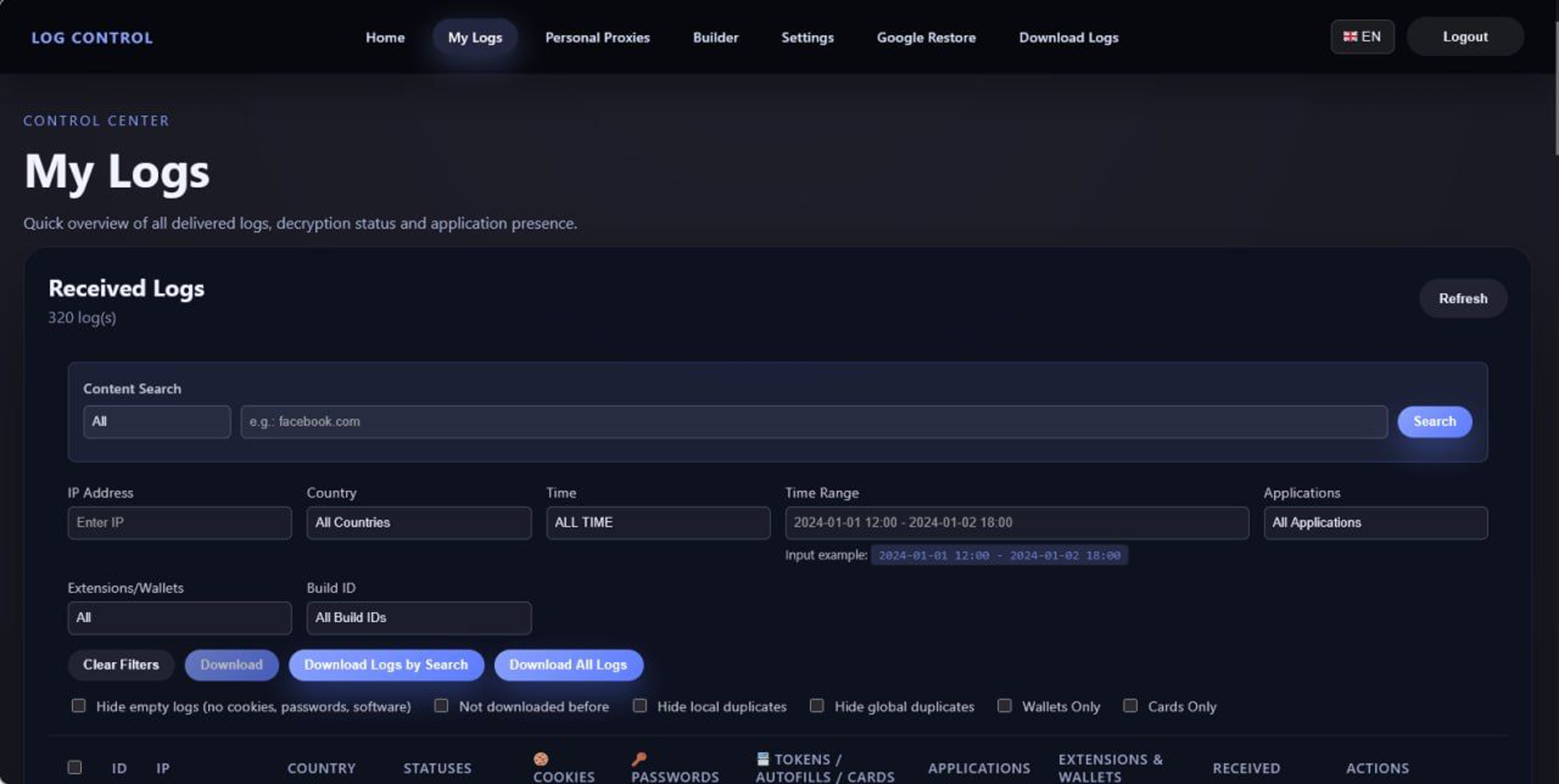

panneau de commande

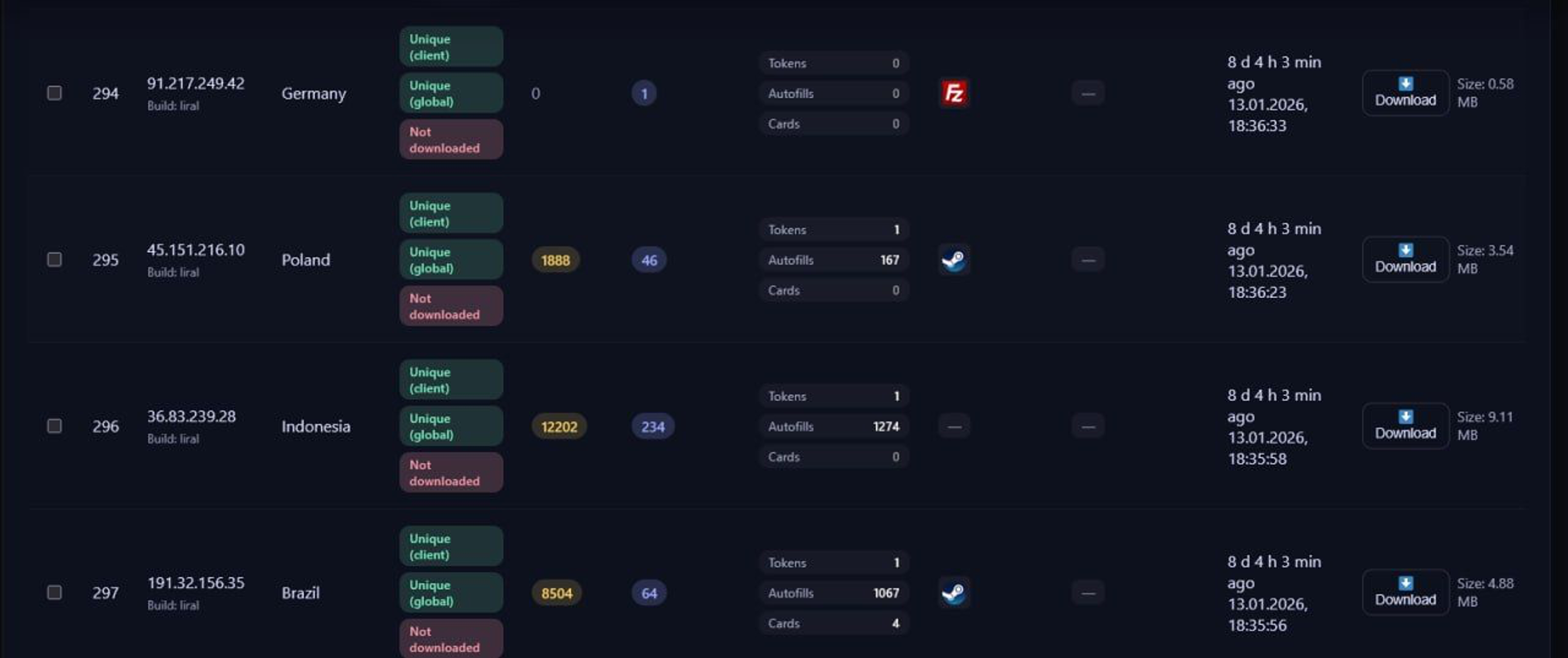

Les données volées sont acheminées vers un panneau de commande et de contrôle qui donne aux opérateurs un aperçu de leur campagne. Les compteurs sont mis à jour en temps réel à mesure que de nouvelles victimes sont compromises et la répartition géographique permet d'identifier les régions touchées.

Le tableau de bord convertit les données volées en une base de données consultable. Les opérateurs peuvent filtrer par URL, pays, application ou type d'extension pour trouver exactement ce dont ils ont besoin, qu'il s'agisse d'identifiants bancaires, de portefeuilles cryptographiques ou de connexions aux réseaux sociaux.

Chaque ligne représente un individu engagé. Les colonnes affichent le nombre de cookies, le nombre de mots de passe, les données de remplissage automatique, les applications détectées et la taille des fichiers. Dans un exemple, une seule victime a généré plus de 12 000 cookies et 1 200 entrées de saisie semi-automatique, ce qui représente des années d'historique de navigation dans un téléchargement de 9 Mo.

Infrastructure résistante à la démolition

Derrière l'interface utilisateur, les opérateurs décrivent une infrastructure conçue pour réduire l'impact des pannes. Ils affirment que de nombreuses opérations de vol de données reposent sur de simples nœuds de relais NGINX qui transmettent le trafic à un panneau central, ce qui crée deux problèmes : si le panneau principal tombe en panne, le trafic ne mène nulle part et un trafic volumineux peut attirer l'attention des scanners et générer des rapports d'abus.

Dans leur conception, ils affirment que les « cartes » agissent comme des récepteurs complets qui acceptent les journaux de trafic, d'agrégation et de paquets, et les transmettent à un serveur de décryptage principal. Ils précisent en outre que si le panneau principal devient indisponible, les cartes peuvent continuer à collecter les journaux, puis les transmettre une fois que le serveur de décryptage est prêt.

Le malware évite également les adresses de serveur cryptées. Au lieu de cela, il extrait les détails de connexion des canaux Telegram ou Steam, permettant aux opérateurs de mettre à jour l'infrastructure avec moins de reconstructions de charge utile. Le panneau de contrôle est hébergé sur Tor et les opérateurs affirment qu'il stocke un minimum de données sur les utilisateurs.

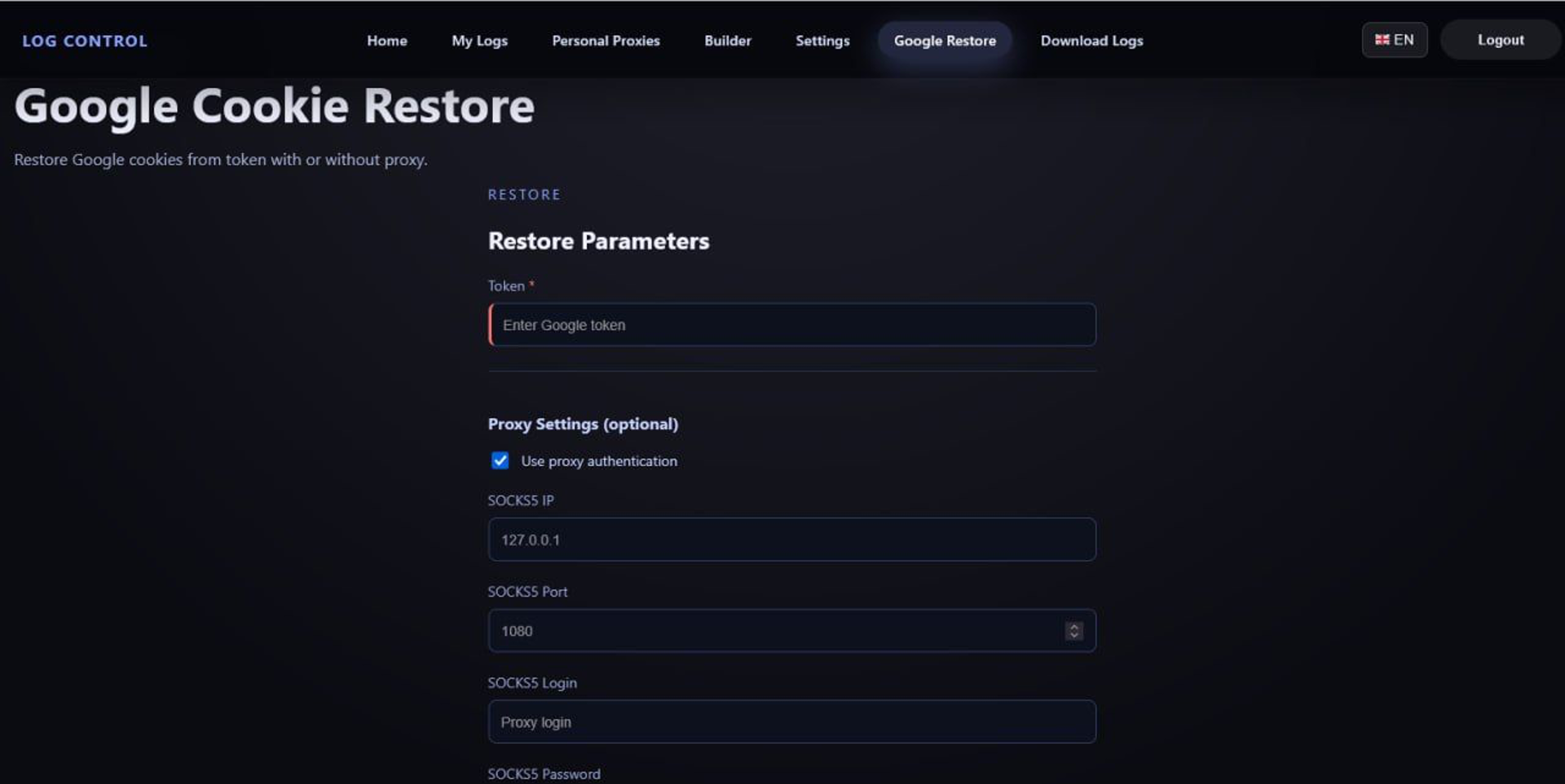

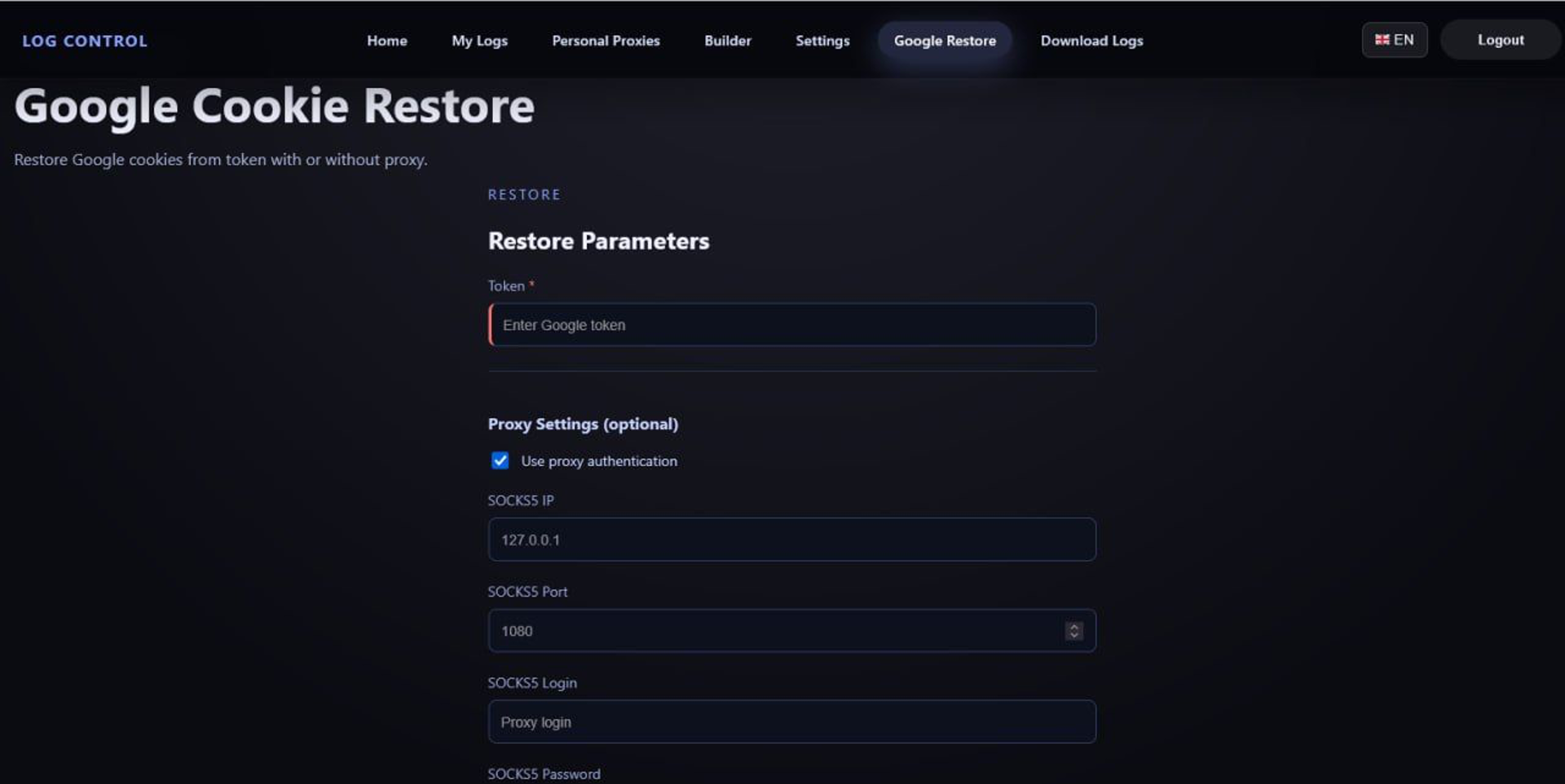

Maintenir l'accès à la session

La fonctionnalité « Google Cookie Restore » ci-dessous utilise probablement un type de technique dans laquelle des jetons d'authentification Google volés sont échangés pour réémettre des cookies de session valides, rétablissant potentiellement l'accès même après l'expiration des cookies d'origine. La prise en charge du proxy SOCKS5 permet aux opérateurs d'acheminer via des adresses IP proches de l'emplacement de la victime, évitant ainsi les alertes de « nouvelle connexion à partir d'un emplacement inhabituel ».

Cela étend la valeur de la compromission au-delà du vol initial : les opérateurs peuvent maintenir un accès persistant aux comptes Gmail, Drive et Workspace.

Les opérateurs peuvent également récupérer des données en masse via l'interface de téléchargement, en extrayant des campagnes entières d'informations d'identification volées divulguées et conditionnées à des fins de bourrage d'informations d'identification, de spear phishing ou de revente.

Atténuation pour les équipements de sécurité

Compte tenu de ces capacités d’évasion, les équipes doivent prendre en compte ces comportements d’exfiltration :

- Trafic Tor et appels d’API Telegram Bot depuis les points de terminaison.

- Traite l'accès à plusieurs répertoires d'utilisateurs du navigateur en succession rapide.

- Utilisation directe d'appels système en dehors du comportement normal de l'application.

- Transferts sortants importants vers des destinations inconnues.

- Connexions à des domaines récemment enregistrés ou de faible réputation.

Le filtrage de sortie sur le mouvement des données via les signatures de logiciels malveillants en capturera davantage ici.

Arrêtez la fuite de données

Cet ensemble d'outils permet à presque tout le monde de lancer des campagnes de vol d'informations d'identification ciblant plus de 20 navigateurs et plus de 100 extensions. Le déchiffrement côté serveur remplace la détection basée sur les signatures, les appels système directs évitent les hooks EDR et la résolution dynamique C2 via Telegram/Steam évite les listes de blocage statiques. Mais tous les voleurs d’informations partagent une exigence : les données volées doivent quitter l’appareil.

C’est là que la technologie anti-exfiltration de données (ADX) fournit une défense en cas d’échec de la détection. ADX surveille le trafic sortant en temps réel. Au lieu de détecter le code malveillant, il se concentre sur le mouvement des données lui-même : identifier le moment où les données sensibles sont transmises vers des destinations non autorisées, bloquer les transferts vers des points finaux suspects et arrêter l'exfiltration lorsqu'elle se produit.

Même si le voleur exécute et collecte les informations d’identification, les données ne parviennent jamais à l’attaquant. Pas d’exfiltration signifie pas de violation.

Contactez BlackFog pour en savoir plus sur nos produits passionnants.

Annexe A : Détails techniques de base

Les détails techniques de base sur la façon dont The Void fonctionne et échappe à la détection comprennent :

- Langage : C/C++, binaire natif x64

- Appels système : appels système directs à l'aide d'instructions syscall, évitant ainsi les hooks ntdll.dll

- Evasion : évitez les hooks de l'espace utilisateur EDR en appelant directement le noyau

- Communication : HTTPS avec couche d'obscurcissement XOR dans la charge utile

- Décryptage : Côté serveur uniquement : les bases de données SQLite sont transmises cryptées

- Anti-analyse : obfuscation Morpher, détection de VM/sandbox

- Taille : ~600 Ko (base), 1-1,5 Mo (transformé)