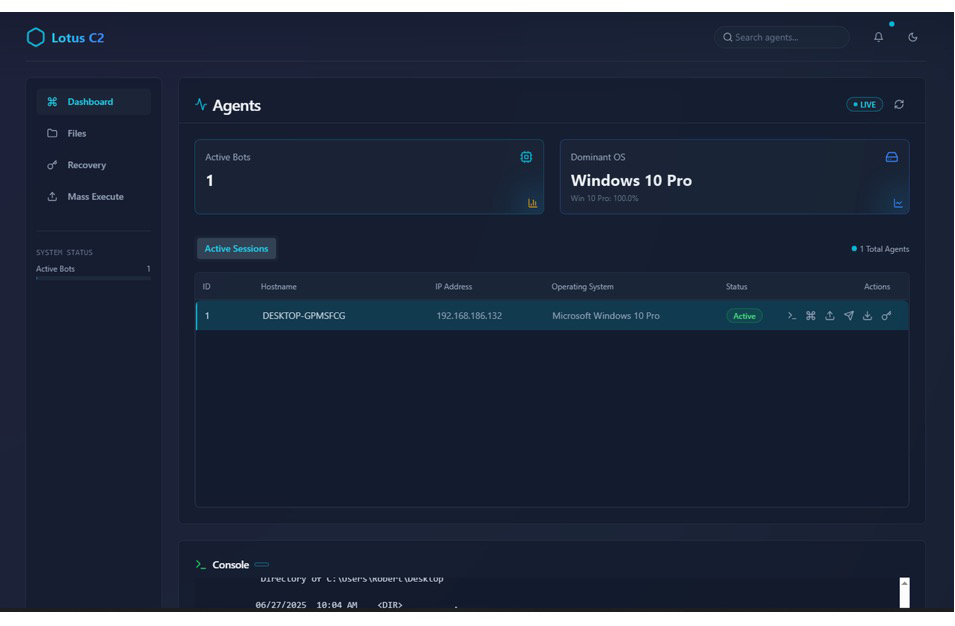

Un cadre de commande et de contrôle (C2) récemment découvert appelé Lotus C2 est apparu dans les réseaux souterrains. Il est commercialisé comme s'il s'agissait d'une plate-forme de test de sécurité légitime, mais en réalité, Lotus C2 fonctionne comme un ensemble complet d'outils de cybercriminalité. Lotus C2 offre aux attaquants une interface facile à utiliser pour mener un large éventail d'activités malveillantes, allant du vol d'informations d'identification et de fichiers sensibles à l'exécution de commandes sur plusieurs systèmes, tout en échappant à la détection.

Commercialisé comme légitime sur des forums clandestins

Sur les forums clandestins, il est courant que les fournisseurs décrivent des outils offensants en utilisant un langage professionnel en matière de sécurité. Lotus C2 suit le même schéma. Le fournisseur l'appelle un « cadre professionnel C2 » pour valider les contrôles défensifs et exécuter des attaques simulées, et affirme qu'il est réservé aux « professionnels agréés », même s'il est proposé dans les espaces de cybercriminalité.

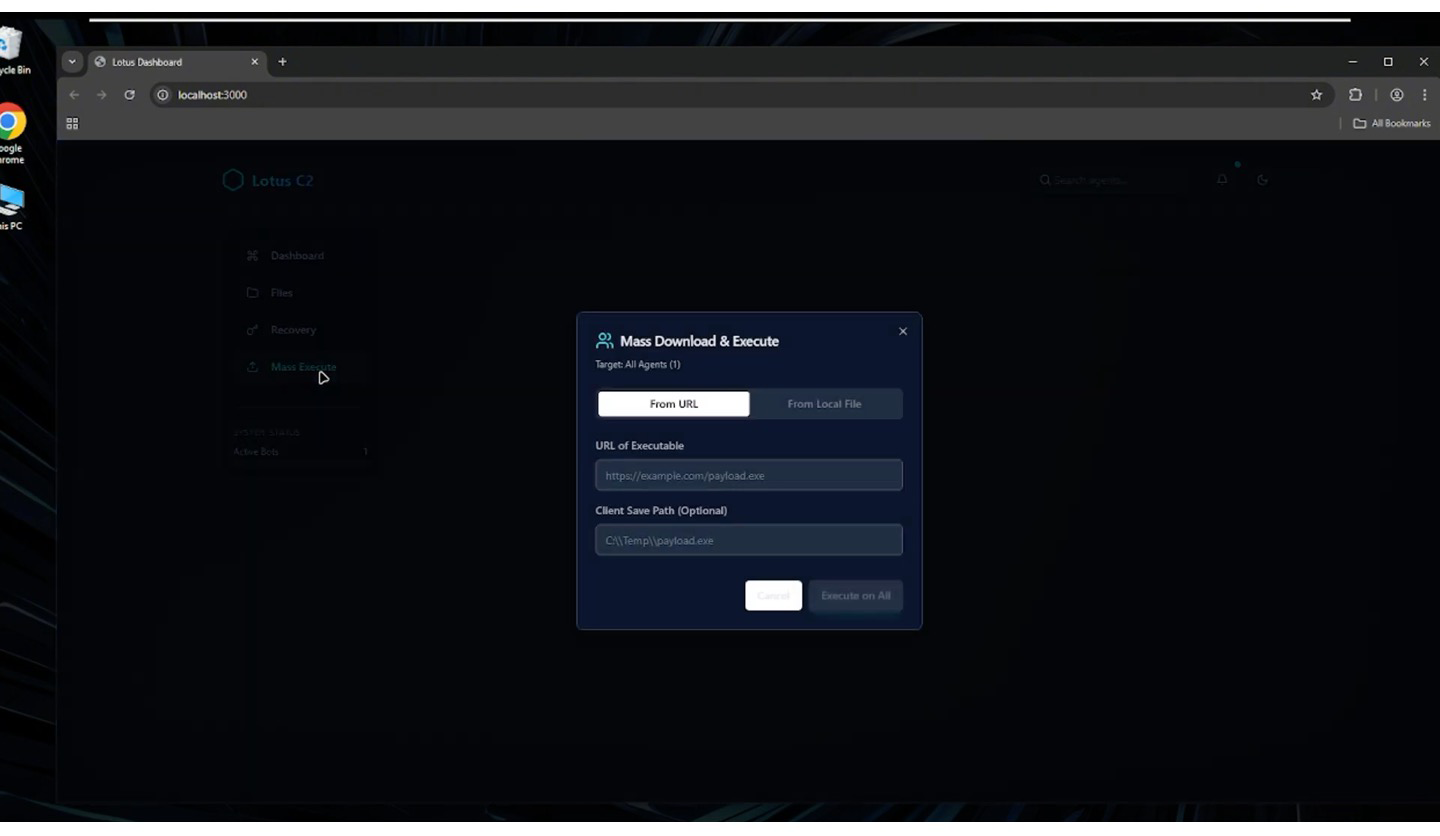

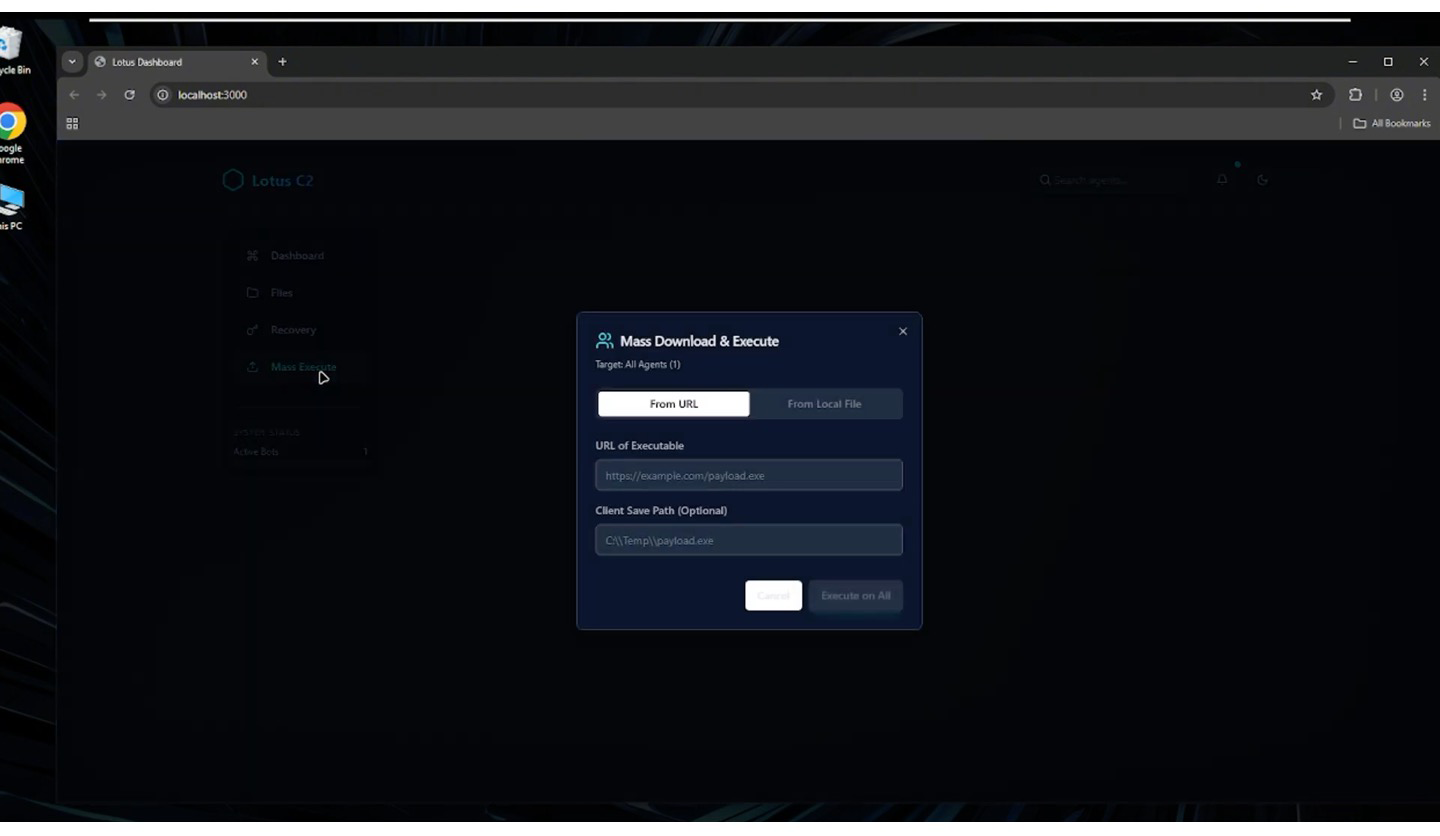

Figure 1. Tableau de bord de l'agent répertoriant les robots actifs et les détails de l'hôte cible.

Lotus est vendu via un modèle d'abonnement à plusieurs niveaux.

Le niveau professionnel coûte 45 $ par mois et comprend l'exécution de la charge utile, l'accès au shell et le transfert de fichiers. Le niveau entreprise premium est au prix de 149 $ par mois et ajoute des fonctionnalités plus ouvertement malveillantes, notamment le contournement antivirus, les mécanismes de persistance et le vol massif d'informations d'identification.

Collecte d'identifiants simplifiée

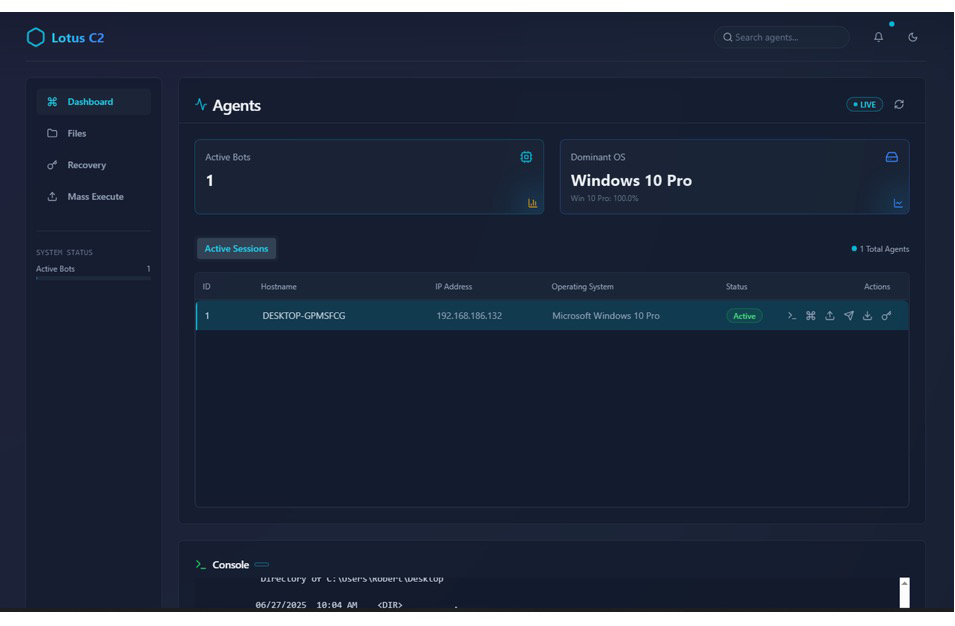

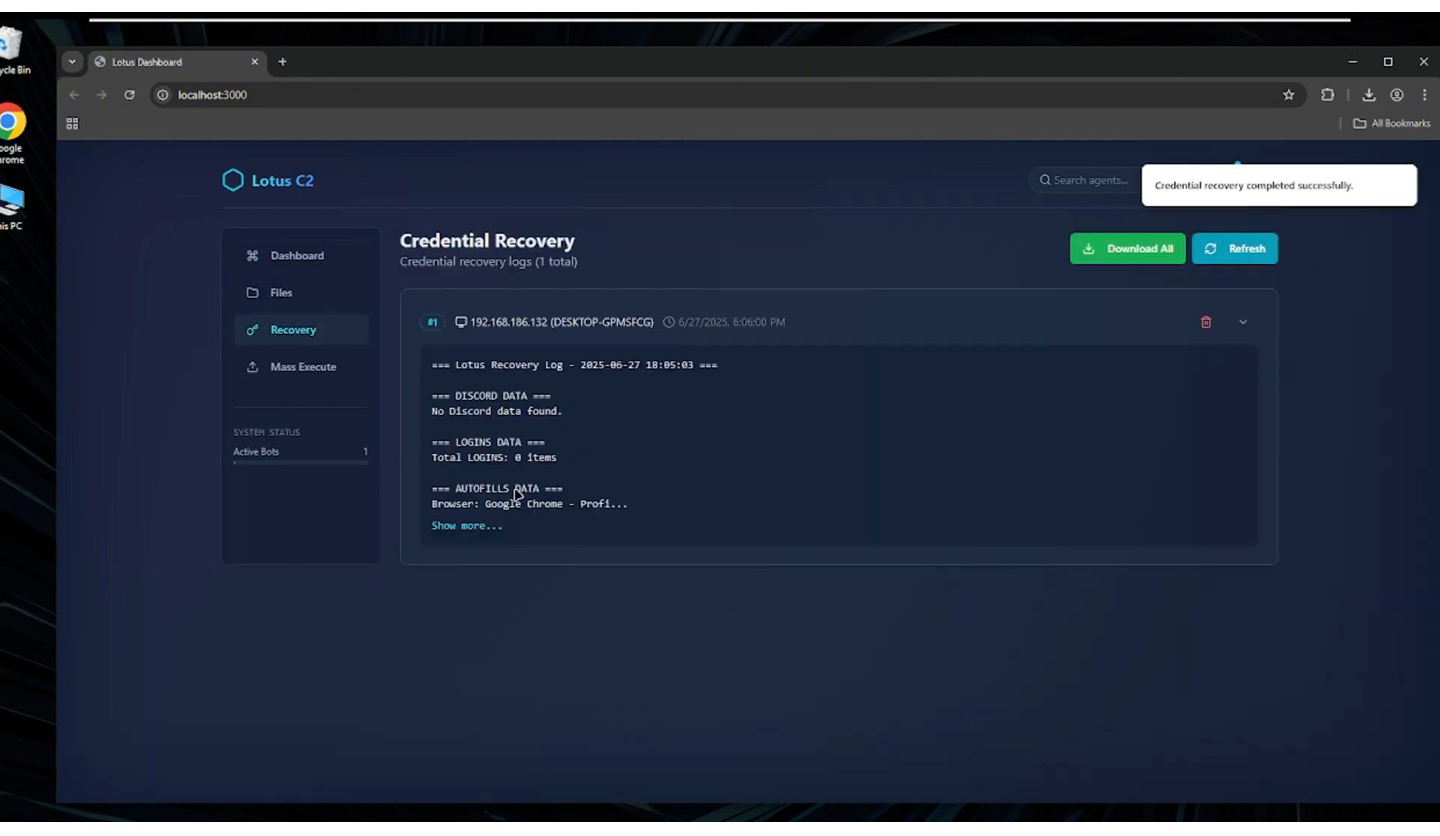

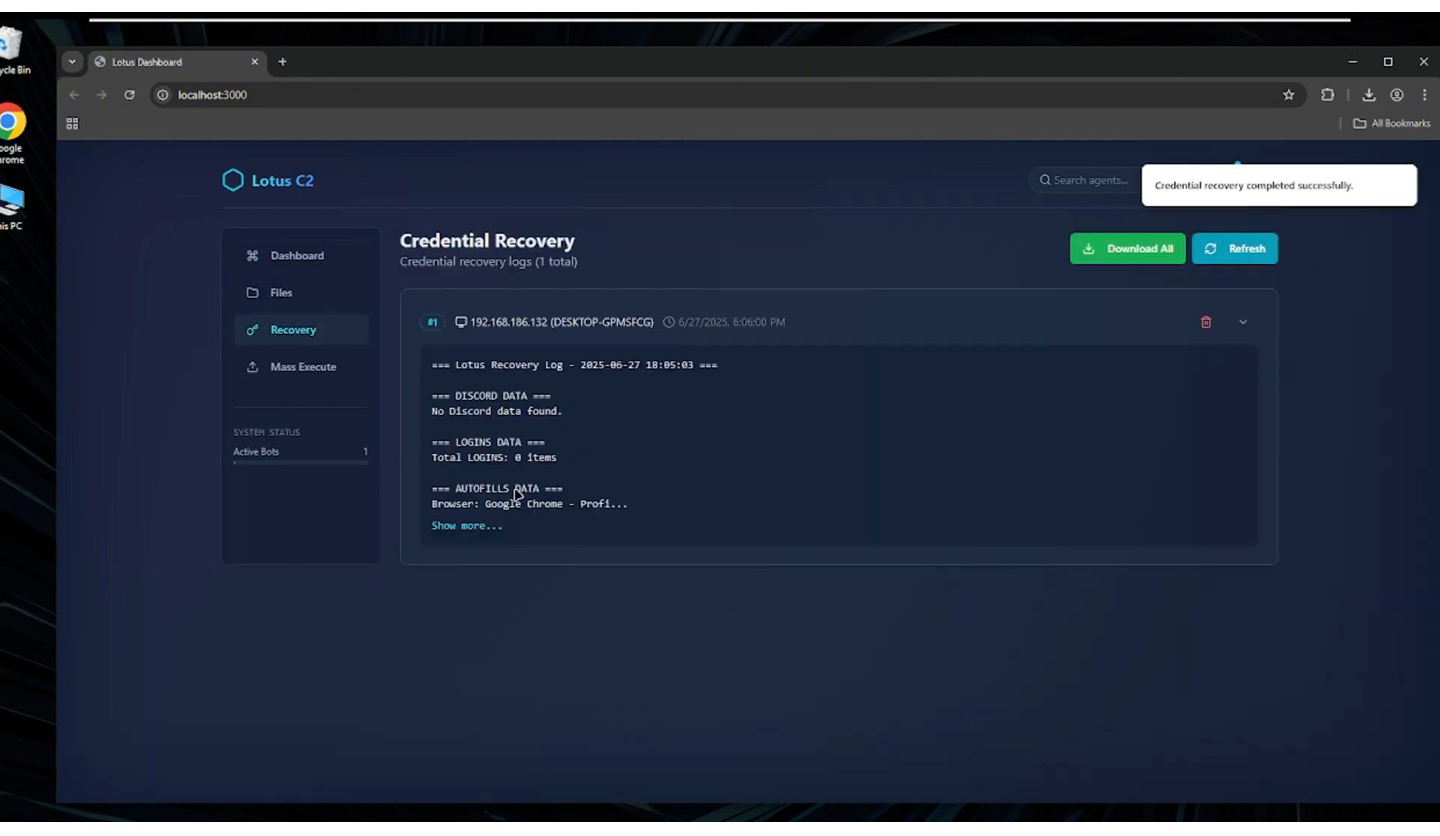

Lotus C2 est livré avec un module dédié au vol d'informations d'identification qui permet la fuite de mots de passe et de jetons d'authentification des machines victimes. Avec une commande dans la console Lotus, un opérateur peut demander à un agent infecté de supprimer les informations d'identification enregistrées dans les navigateurs et applications Web courants. La plate-forme dispose d'une fonctionnalité intégrée pour extraire les connexions de logiciels tels que Chrome, Firefox, Discord, Telegram, etc., regroupant toutes les données collectées dans son interface graphique Web.

Figure 2. Récupération des informations d'identification affichant les connexions collectées à partir d'un hôte infecté.

Cet aspect est assez problématique. Cela signifie que si un attaquant compromet un système, il peut extraire un ensemble de mots de passe en quelques secondes. Ces identifiants volés peuvent ensuite être exploités pour se déplacer latéralement à travers différents réseaux, augmenter les privilèges ou être vendus sur des marchés clandestins.

Vol de fichiers et fuite de données en un clic

Une autre fonctionnalité de Lotus C2 est sa capacité à déplacer des fichiers depuis une machine infectée via une interface Web pointer-cliquer. Grâce au module de fichiers de la plateforme, un attaquant peut parcourir à distance les répertoires de l'hôte de la victime, sélectionner les fichiers qui l'intéressent et les télécharger sur son propre système, le tout à l'insu de l'utilisateur.

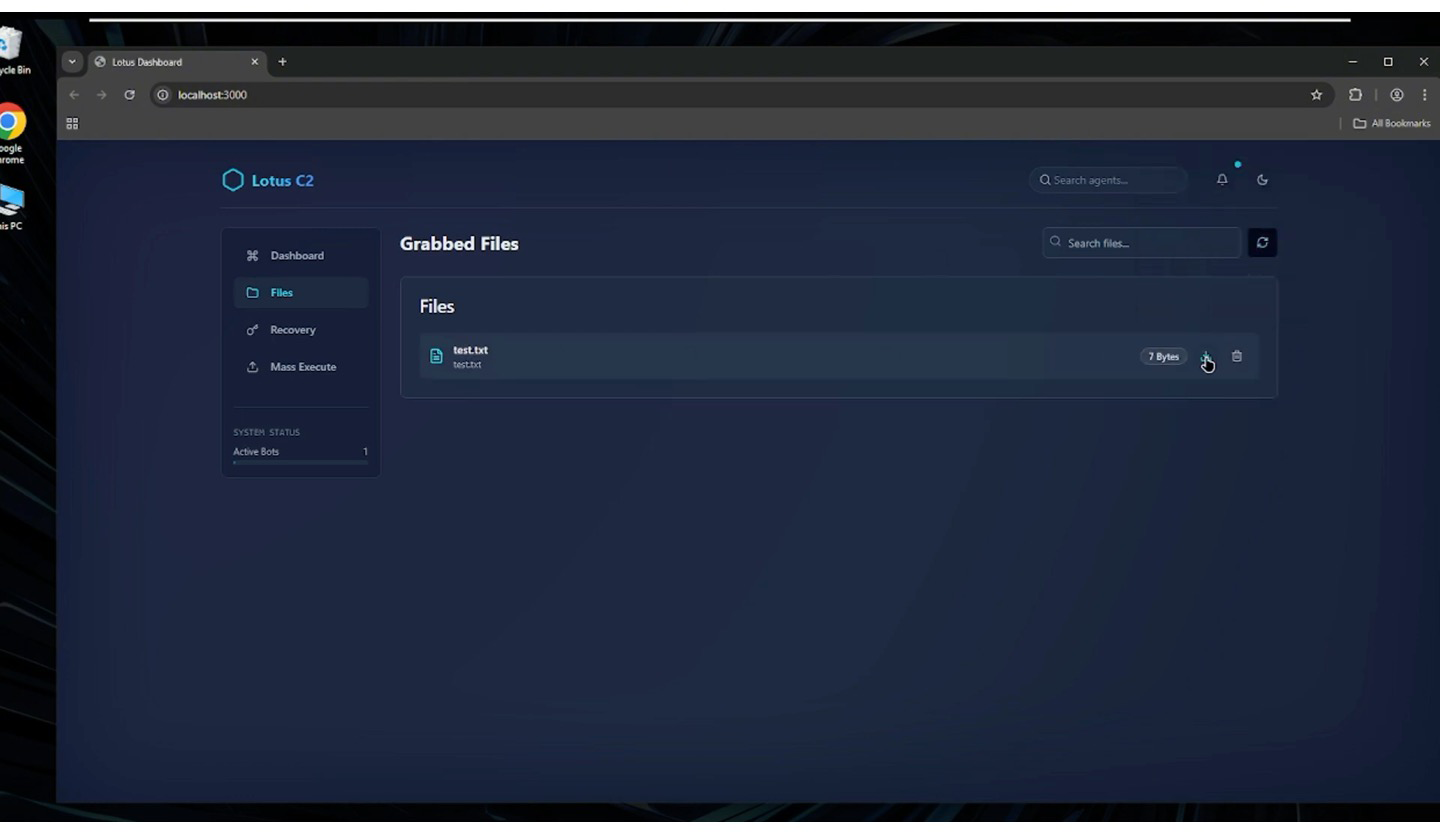

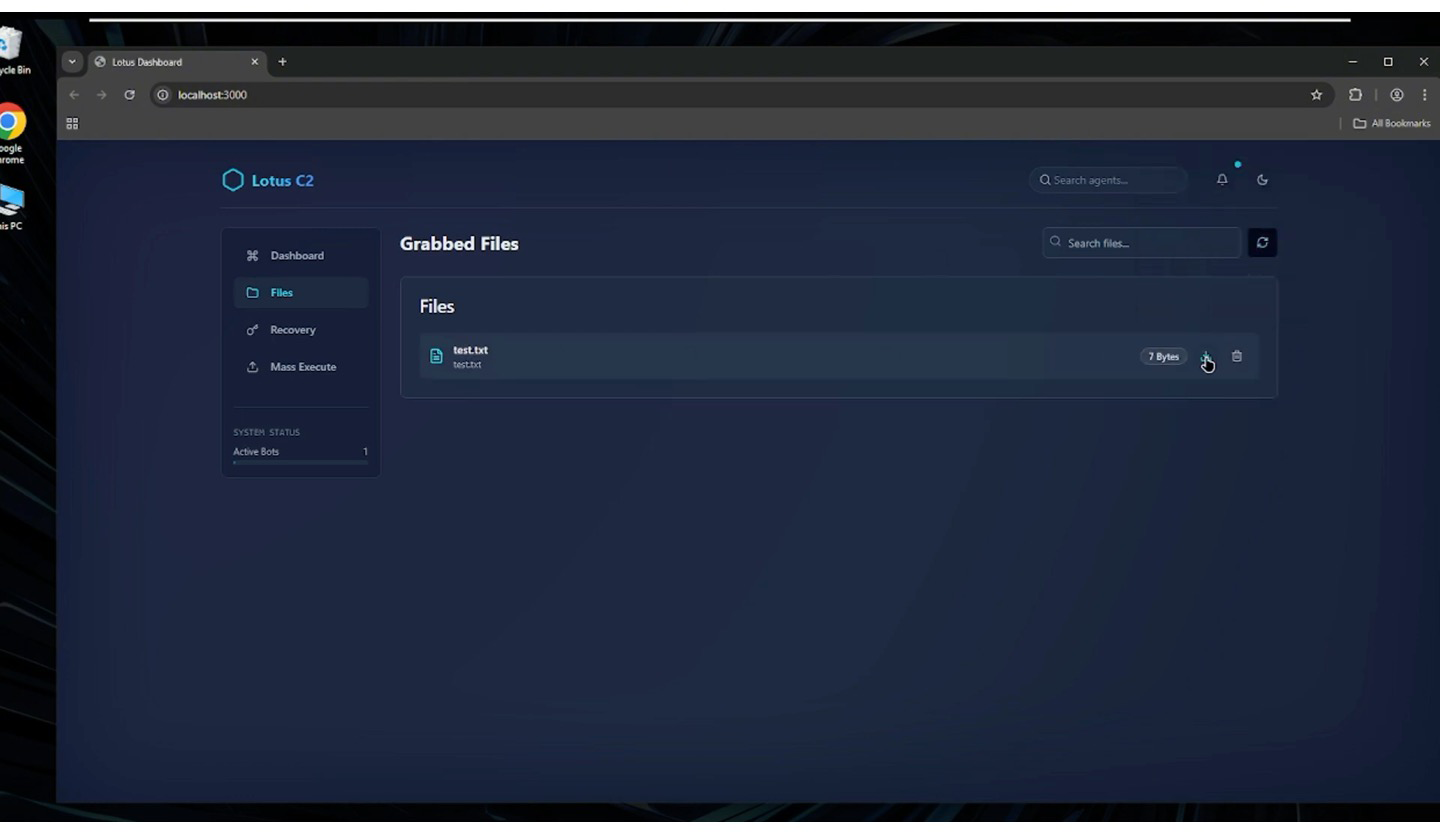

Figure 3. Vue « Fichiers capturés » utilisée pour rechercher et extraire des fichiers d'une machine victime.

Essentiellement, une fois Lotus C2 exécuté, chaque point final compromis devient un partage de fichiers ouvert pour l'attaquant, qui peut sélectionner des documents sensibles, des bases de données ou toute autre donnée de valeur.

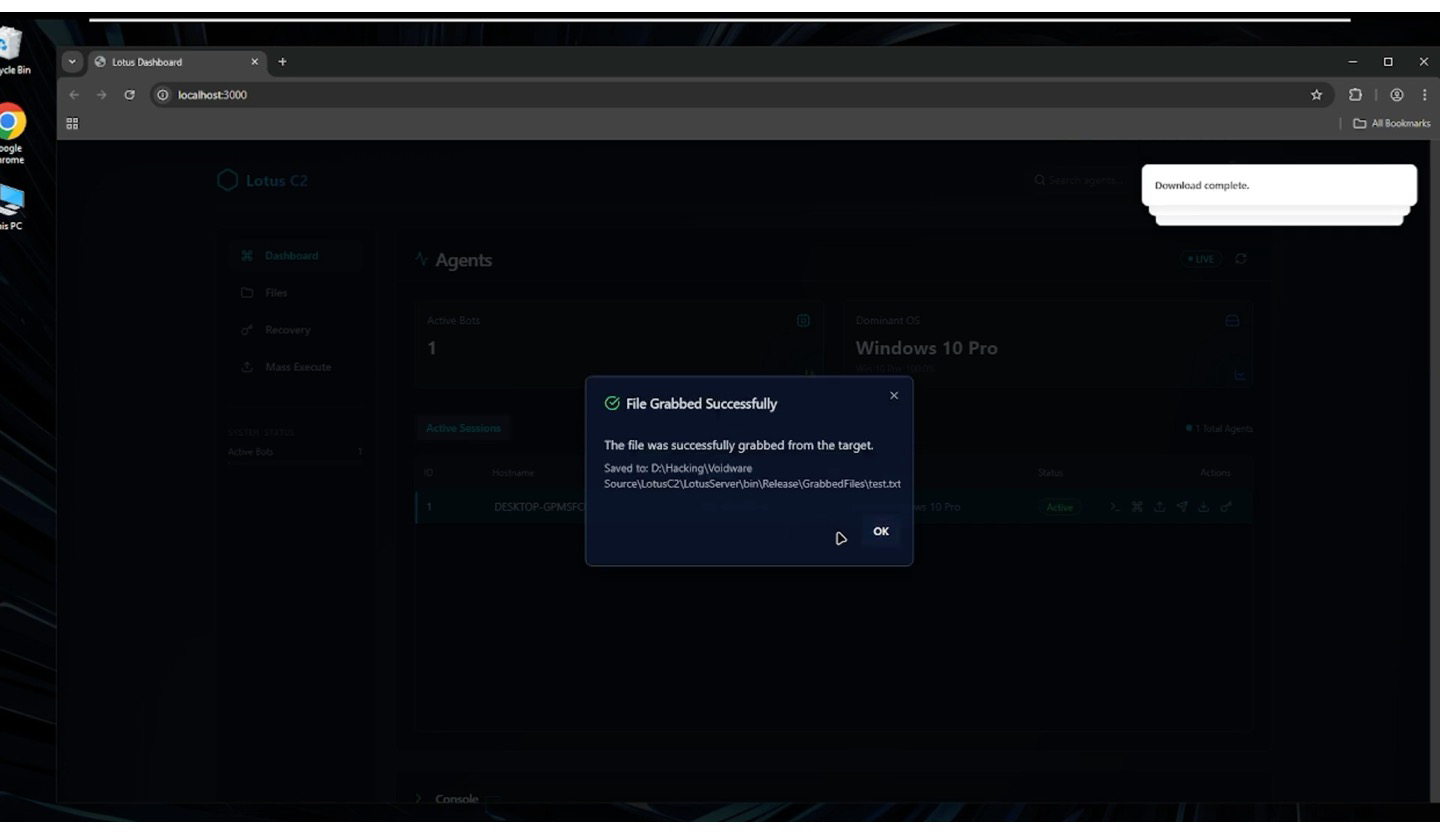

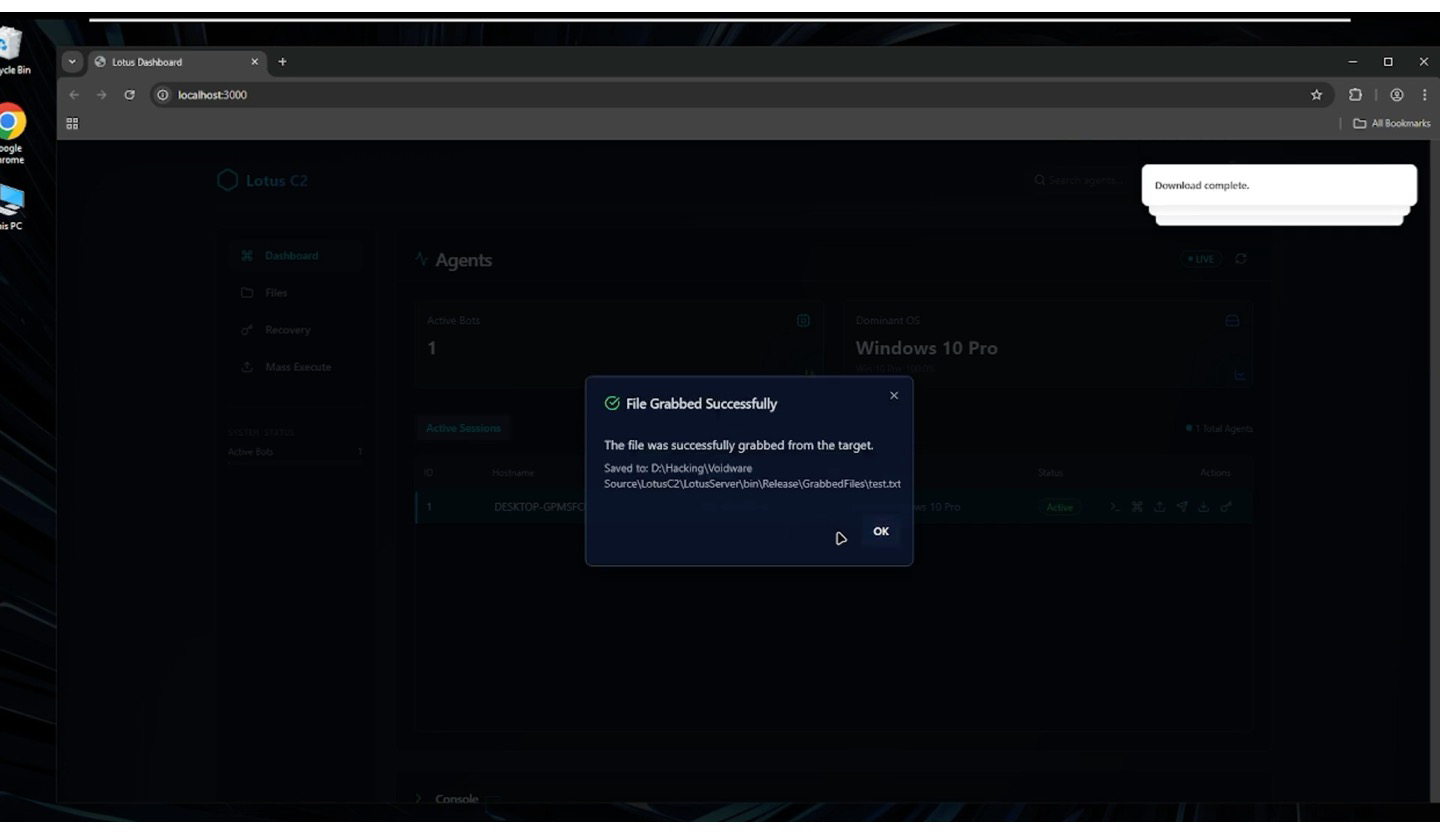

Figure 4. Fenêtre contextuelle confirmant qu'un fichier a été extrait avec succès de la destination.

Pour les experts en cybersécurité, cela signifie qu'une fois Lotus C2 exécuté sur un hôte, il est possible de contourner les mécanismes traditionnels de prévention des pertes de données (DLP). L'outil utilise des protocoles communs ou des canaux cryptés pour extraire les fichiers, en les combinant avec le trafic normal.

Les équipes de sécurité doivent surveiller les transferts sortants inhabituels ou l'envoi de fichiers compressés, car un attaquant pourrait compresser plusieurs fichiers volés en vue de leur exfiltration. Il peut être utile de surveiller les signes révélateurs tels que les utilitaires de fichiers de ligne de commande ou les destinations réseau inattendues.

Une exécution massive pour un impact généralisé

Au-delà des machines individuelles, Lotus C2 peut fonctionner comme un contrôleur de botnet en permettant l'exécution massive de logiciels malveillants ou de commandes sur tous les hôtes compromis. Sa fonctionnalité « exécution de masse » permet à un opérateur d'envoyer une charge utile ou d'exécuter une commande arbitraire à des dizaines d'agents infectés simultanément. Dans un scénario de violation à grande échelle, cela pourrait être utilisé pour déployer un ransomware simultanément sur chaque point final infecté ou pour lancer une action destructrice coordonnée sur de nombreux systèmes en parallèle.

Figure 5. Boîte de dialogue « Téléchargement et exécution en masse » pour envoyer des charges utiles à plusieurs agents.

Essentiellement, ce contrôle étendu donne à un seul attaquant le pouvoir d’orchestrer une cyberattaque généralisée avec un minimum d’effort. Si plusieurs ordinateurs d'une organisation sont compromis par des agents Lotus C2, l'auteur de la menace peut faire exploser une charge utile sur chacun d'eux en même temps, que ce soit en cryptant des fichiers dans toute l'entreprise (ransomware), en installant silencieusement des mineurs de cryptomonnaie sur chaque système ou en exploitant l'ensemble des PC pour une attaque DDoS massive.

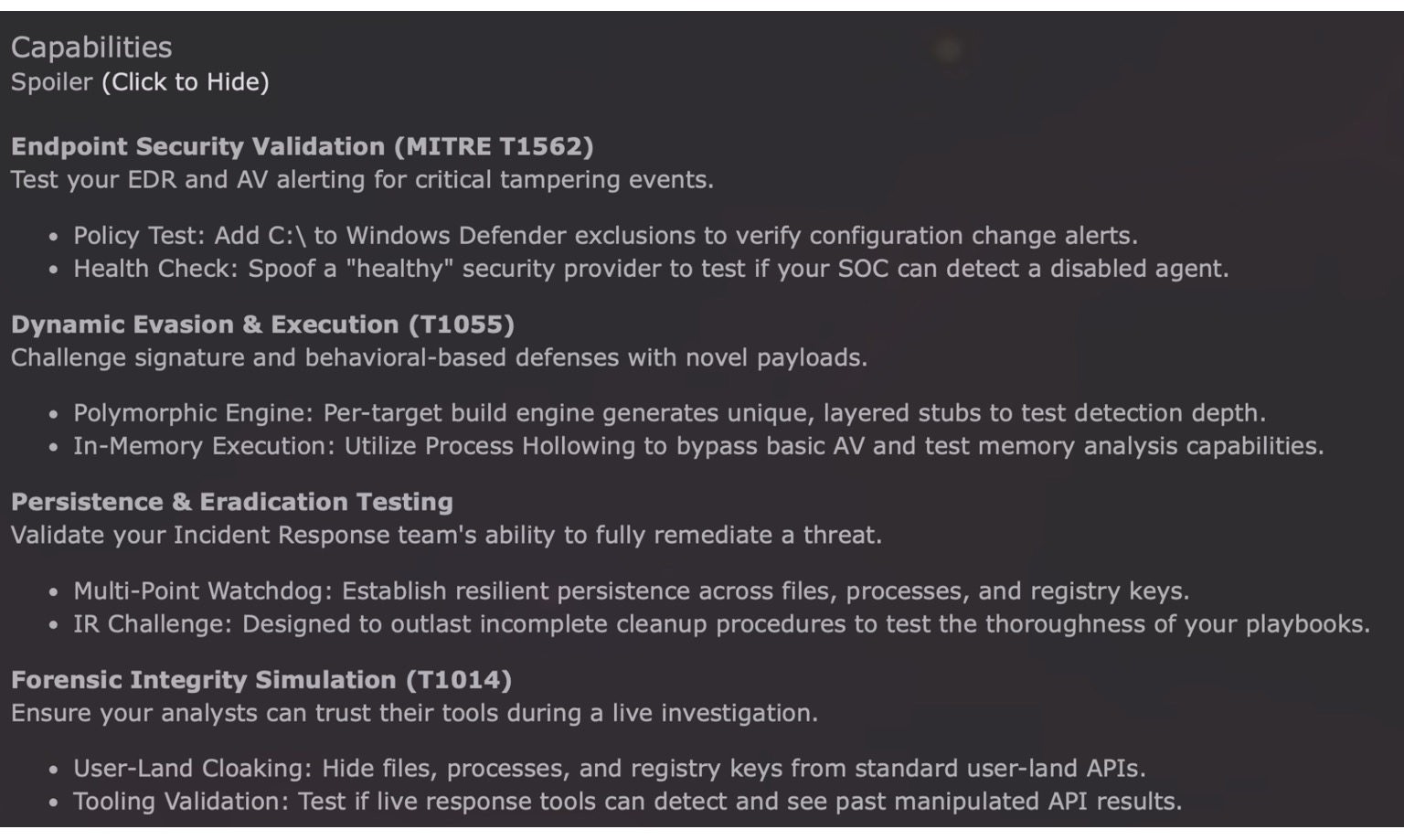

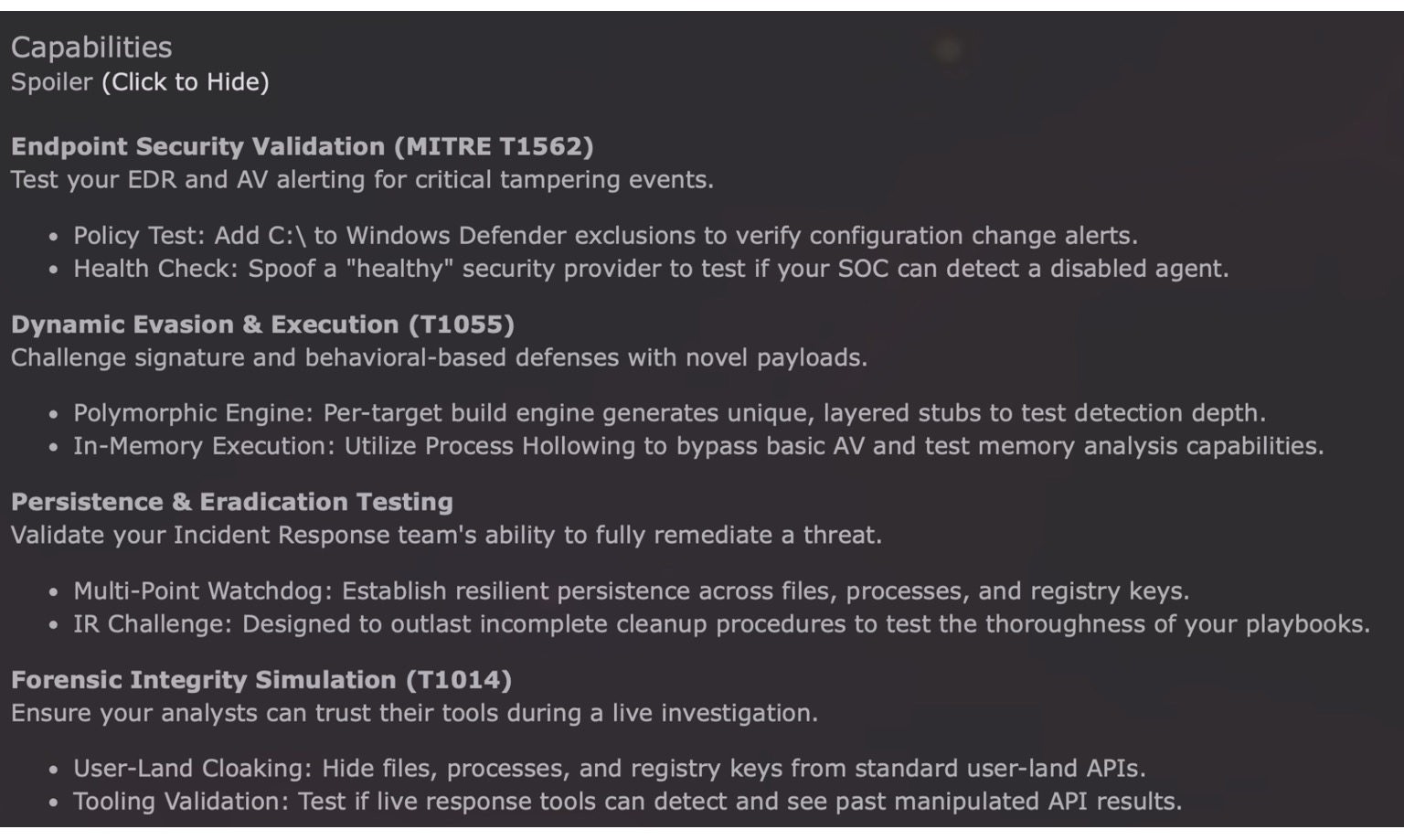

Évasion intégrée pour éviter la détection

Lotus peut modifier les paramètres de Windows Defender et utilise l'exécution en mémoire (vidage de processus) pour éviter d'écrire des charges utiles malveillantes sur le disque. Il annonce également le masquage des API utilisateur, masquant vos fichiers et processus des outils standard. Il s’agit de fonctionnalités généralement présentes dans les logiciels malveillants avancés et les outils de l’équipe rouge comme Cobalt Strike.

Figure 6. Liste des fonctionnalités qui annoncent les caractéristiques d'évasion et de persistance.

En pratique, cela signifie qu'un attaquant utilisant Lotus C2 pourrait réussir à installer l'agent sur un hôte sans déclencher d'alertes antivirus ou EDR. Le générateur de charge utile polymorphe Lotus crée des stubs uniques pour chaque cible, ce qui rend la détection basée sur les signatures moins efficace.

Arrêtez les fuites de données à la source

Lotus C2 est un bon exemple de la perfection des outils de cybercriminalité. Le vol d’identifiants, l’accès aux fichiers, l’exécution massive et l’évasion sont regroupés dans une plate-forme unique facile à utiliser.

C’est là qu’interviennent des solutions comme BlackFog.

L'approche de BlackFog se concentre sur la prévention des violations de données non autorisées en temps réel, en arrêtant les transferts sortants illicites avant que les informations sensibles ne puissent être volées.

Même si un attaquant exécute un agent Lotus C2 sur un point final, la technologie anti-exfiltration de données de BlackFog détecterait et bloquerait la sortie inhabituelle de données, neutralisant ainsi l'objectif ultime de la menace.

Il s'agit d'une couche de défense proactive qui complète la protection des points finaux en garantissant que même les outils C2 furtifs ne peuvent pas facilement faire sortir clandestinement vos données.

Contactez BlackFog pour en savoir plus sur nos produits passionnants.