Bonjour les cyber-constructeurs 🖖

Cette semaine, j'annonce une nouvelle série sur Sécurité intelligente. C'est le nom que nous utilisons chez CyGO Entrepreneurs pour quelque chose en quoi je crois profondément : comment l'IA peut améliorer et faire évoluer les opérations de cybersécurité.

Si vous avez suivi RSA25 ou Black Hat cette année, vous l'aurez remarqué : les fournisseurs du monde entier proposent des agents IA et des copilotes pour la sécurité. Passionnant, oui. Mais ne nous leurrons pas : l’IA n’est pas une baguette magique. qu'est-ce que estcependant, c’est un puissant multiplicateur. Et lorsque vous êtes confronté à des défis d’échelle en matière de risque et de gouvernance, de sécurité des identités, d’OT ou d’opérations de sécurité, les multiplicateurs comptent plus que les solutions miracles.

C'est ce que je souhaite explorer dans cette série. Avant de nous perdre dans le bruit des nouvelles fonctionnalités, faisons une pause et demandons :

-

Pourquoi avons-nous vraiment besoin de l’IA ici ?

-

Que peut réellement faire l’IA aujourd’hui ?

-

Comment distinguer le réel progrès du marketing intelligent ?

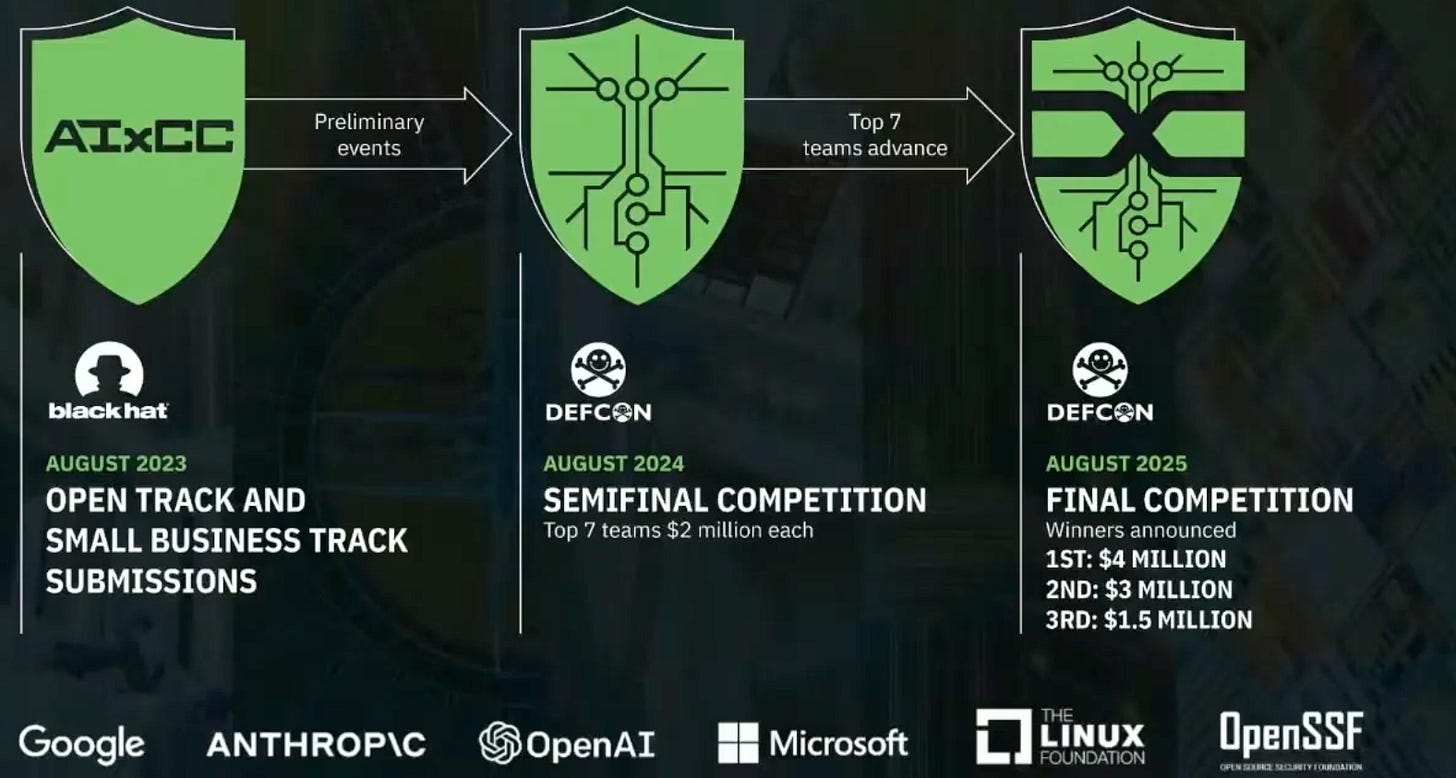

Pendant que je peaufine les thèmes clés de cette série, cette semaine, je veux vous laisser avec quelque chose de fascinant : le Défi AIxCCprésenté à DEF CON en août dernier. Je vais vous donner un aperçu, mais vous pouvez en savoir plus et regarder la vidéo complète d'une heure. sur le site dédié.

Ce défi, mené par la DARPA, demande aux équipes d'utiliser l'IA pour trouver et corriger les vulnérabilités dans le code source. L'astuce ? Ce ne sont pas des erreurs évidentes. Il s’agit de problèmes sophistiqués soigneusement ancrés dans le code de référence – le genre de vulnérabilités qui empêchent les RSSI de dormir la nuit.

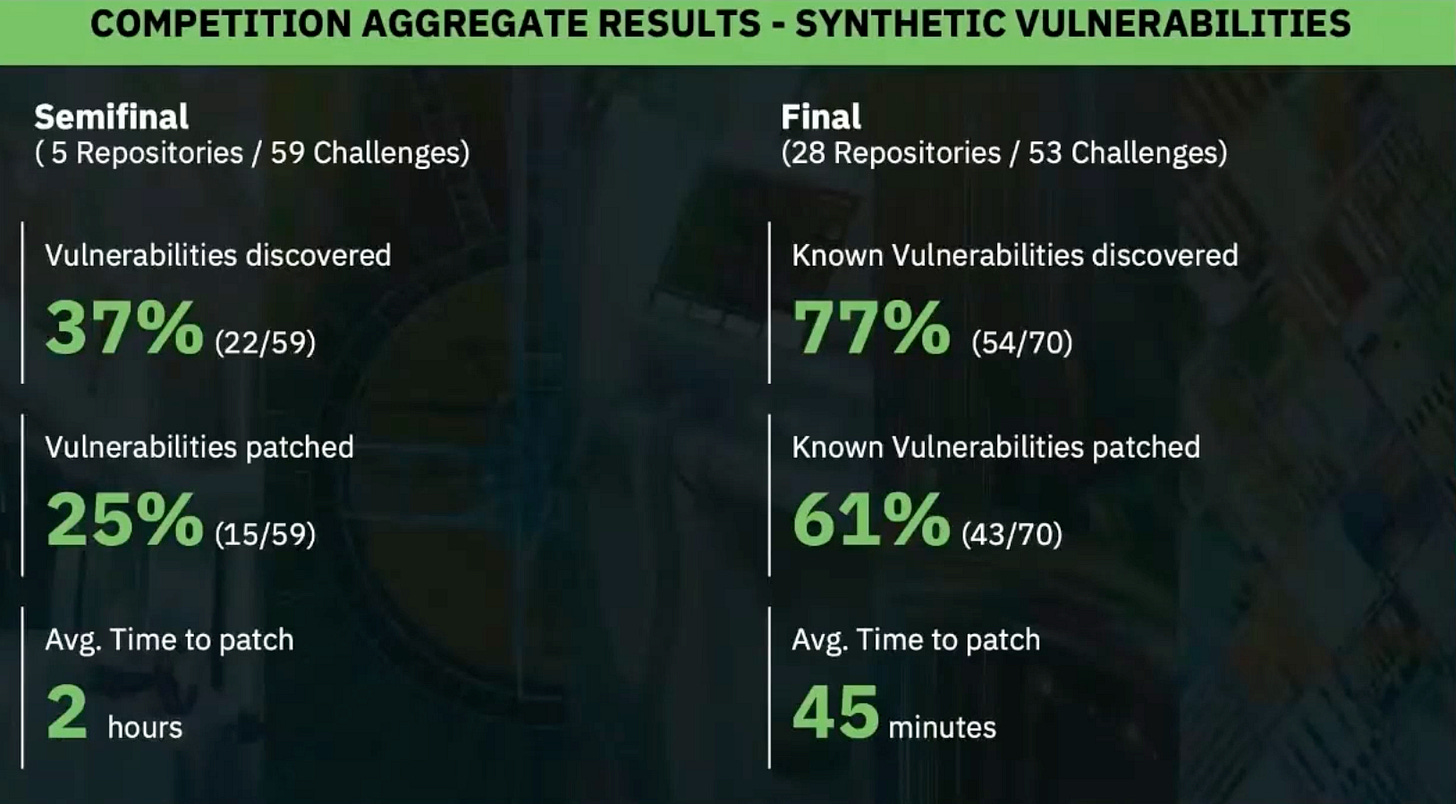

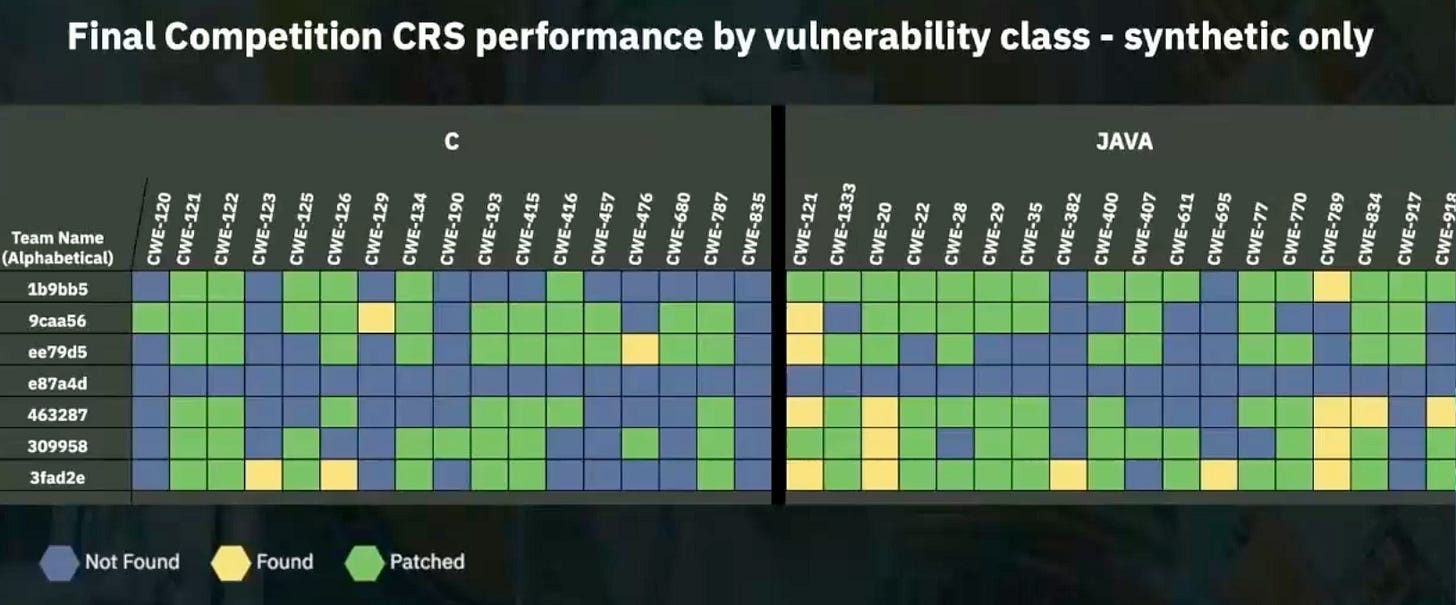

Ces équipes n’ont pas seulement empoché des millions. Ils ont démontré quelque chose de plus grand. Leurs systèmes de raisonnement cybernétique (CRS) ont réussi à trouver 77% des vulnérabilités et générer les correctifs corrects pour 61% d'entre eux—Dans plus de 54 millions de lignes de code. Laissez cela comprendre. Les systèmes d’IA passent au crible des montagnes de code et corrigent les bogues à grande échelle.

Et voici le meilleur : les sept équipes rendent leurs systèmes open source. Cela signifie que vous pouvez les étudier, les adapter, les appliquer et, oui, les développer.

Comme l'a déclaré Andrew Carney, directeur du programme AIxCC, le concours nous a montré ce qui est désormais possible.

Et voici pourquoi c'est important. Tout d’abord, le défi dure depuis deux ans. Les résultats sont open source, ce qui signifie que nous pouvons tous les étudier et en tirer des leçons.

De plus, ils ont non seulement identifié les problèmes, mais les ont également résolus, démontrant ainsi une approche proactive de la résolution des problèmes.

Tout cela pour seulement 152 $ par problème trouvé et corrigé.

Ma note personnelle à ce sujet est que lorsque vous regardez les référentiels CRS, vous réalisez que l'IA n'est pas une baguette magique qui effectue à elle seule un travail d'expert. Agit comme un multiplicateur de meilleures pratiques. Orchestrez de nombreux outils, évaluez les résultats des outils existants (comme un fuzzer, par exemple) et déterminez la prochaine meilleure action à entreprendre.

Par conséquent, vous ne devez pas considérer l’IA comme un système autonome. Au lieu de cela, vous fonctionnerez comme un médecin traitant un patient, en utilisant une équipe d’experts et leurs outils.

Ceci est un aperçu de la sécurité intelligente en action. Et c'est un rappel : l'IA dans le domaine cybernétique n'est pas qu'un battage médiatique. Cela se produit maintenant.

Ce que le défi AIxCC a démontré est simple : l’IA n’est plus seulement un assistant, c’est un multiplicateur de force qui peut changer l'économie de la cybersécurité. Trouver et corriger des vulnérabilités à grande échelle, pour seulement 152 $ par problème, n'est pas de la science-fiction. C'est ici. Ça marche. Et il est ouvert à tous pour étudier et se développer.

C'est la sécurité intelligente en action. Pas de mots à la mode ou de diapositives marketing : de vrais systèmes qui résolvent de vrais problèmes.

Et dans les semaines à venir, nous approfondirons ce que signifie la sécurité intelligente pour les opérations de risque et de gouvernance, d’identité, d’OT et de sécurité. Les outils sont ici. La question est : qu’allez-vous construire avec eux ?

Restez à l'écoute.

Laurent 💚

Tout ce qu’ils font est open source, mais ils ont toujours du mal à le justifier ! Continuez, les gars.

De grands défenseurs de l’open source, passionnés par l’idée d’aider les « pauvres mainteneurs de l’open source qui se retrouvent complètement seuls pour corriger toutes les vulnérabilités ». Merci pour votre travail !

Professionnels de la cybersécurité et de l'IA ayant une expérience commune qui ont fréquenté l'Université Carnegie Mellon et ont réussi le DEF CON Capture the Flag plus que quiconque.