Présentation:

La cybersécurité est remodelée par des forces qui vont au-delà des menaces ou des outils individuels. Alors que les organisations opèrent sur une infrastructure cloud, des points de terminaison distribués et des chaînes d’approvisionnement complexes, la sécurité est passée d’un ensemble de solutions ponctuelles à une question d’architecture, de confiance et de vitesse d’exécution.

Ce rapport examine comment les domaines essentiels de la cybersécurité évoluent en réponse à ce changement. En matière d’authentification, de sécurité des terminaux, de protection de la chaîne d’approvisionnement logicielle, de visibilité du réseau et de risque humain, il explore la manière dont les défenseurs s’adaptent aux adversaires qui se déplacent plus rapidement, combinent des techniques techniques et sociales et exploitent les lacunes entre les systèmes plutôt que les faiblesses d’un seul contrôle.

Téléchargez le rapport complet ici : https://papryon.live/report

Authentification — Yubico

L’authentification évolue d’une vérification par mot de passe à une preuve de possession cryptographique. À mesure que le phishing et l’usurpation d’identité basée sur l’IA se multiplient, l’identité est devenue le principal point de contrôle de sécurité. L’authentification matérielle et les codes d’accès deviennent la défense la plus fiable contre le vol d’identifiants.

“Les pirates ne s’introduisent pas par effraction, ils se connectent. Dans un environnement de menace piloté par l’IA, l’authentification doit être liée au matériel et résistante au phishing.”

— Ronnie Manning, défenseur principal de la marque, Yubico

Site web: yubico.com

LinkedIn : https://www.linkedin.com/company/yubico/

Sécurité des données SaaS : Metomic

Alors que les organisations s’appuient sur des dizaines de plateformes SaaS, les données sensibles sont de plus en plus fragmentées et surexposées. Les modèles de gouvernance traditionnels ont du mal à suivre les données collaboratives et non structurées, d’autant plus que les outils d’IA les ingèrent et les interprètent automatiquement.

“La plupart des entreprises ne savent pas où se trouvent leurs données sensibles, qui y a accès ou ce que leurs outils d’IA en font.”

— Ben van Enckevort, CTO et co-fondateur de Metomic

Site web: Métomic.io

LinkedIn : https://www.linkedin.com/company/metomic/

Détection et réponse réseau : Corelight

Le trafic crypté et l’infrastructure hybride ont rendu la visibilité du réseau plus difficile, mais aussi plus essentielle. La télémétrie réseau reste l’enregistrement le plus objectif du comportement des attaquants, permettant aux défenseurs de reconstituer les incidents et de valider ce qui s’est réellement passé.

“Alors que l’IA remodèle la sécurité, les organisations qui gagneront seront celles qui savent et peuvent prouver exactement ce qui s’est passé sur leur réseau.”

— Vincent Stoffer, directeur de la technologie de terrain, Corelight

Site web: Corelight.com

LinkedIn : https://www.linkedin.com/company/corelight/

L’IA en cybersécurité — Axiado

La vitesse d’attaque dépasse désormais les capacités des défenses uniquement logicielles. Cela rapproche la sécurité de la couche matérielle, où l’IA peut surveiller et réagir au niveau de la source de calcul, avant que les attaquants n’en prennent le contrôle.

“La sécurité basée sur les logiciels ne peut à elle seule suivre le rythme. L’avenir de la défense est ancré dans le matériel et piloté par l’IA.”

— Gopi Sirineni, fondateur et PDG d’Axado

Site web: Axiado.com

LinkedIn : https://www.linkedin.com/company/axiado/

Gestion des risques humains — usecure

La plupart des violations impliquent encore un comportement humain, mais les formations de sensibilisation traditionnelles n’ont pas réussi à réduire les risques de manière significative. La gestion des risques humains évolue vers une mesure continue, une connaissance comportementale et une intervention adaptative.

“La gestion des risques humains consiste à comprendre pourquoi les comportements à risque se produisent et à les modifier au fil du temps.”

—Jordan Daly, directeur du marketing, usecure

Site web: usecure.io

LinkedIn : https://www.linkedin.com/company/usecure/

Sécurité du réseau – SecureCo

Même les communications cryptées laissent échapper des métadonnées précieuses. Les attaquants s’appuient de plus en plus sur l’analyse du trafic plutôt que sur le décryptage pour cartographier les réseaux et planifier leurs attaques. La protection des données en transit nécessite désormais de masquer le contexte, et non seulement le contenu.

« Les adversaires n’ont pas besoin de briser le chiffrement pour cartographier un réseau ; ils peuvent suivre les modèles, les points finaux et les comportements. »

— Eric Sackowitz, CTO et co-fondateur de SecureCo

Site web: sécuritéco.io

LinkedIn : https://www.linkedin.com/company/secureco/

Sécurité de la chaîne d’approvisionnement logicielle : Cyber Inconnu

Les chaînes d’approvisionnement logicielles modernes proposent de plus en plus de binaires compilés à partir de composants open source, tiers et générés par l’IA, souvent sans visibilité totale. La vérification au niveau binaire apparaît comme le moyen le plus fiable de renforcer la confiance dans ce que fait réellement un logiciel une fois qu’il entre dans un environnement.

“Le problème est une visibilité limitée sur les chaînes d’approvisionnement en logiciels, et ce problème ne fait qu’être amplifié avec la montée en puissance de l’open source et des sources générées par l’IA.”

— James Hess, fondateur et PDG d’Unknown Cyber

Site web: inconnucyber.com

LinkedIn : https://www.linkedin.com/company/unknown-cyber/

Intelligence Open Source (OSINT) — ShadowDragon

OSINT est passé d’une enquête manuelle à une enquête ciblée en temps réel. La collecte éthique basée sur des sélecteurs remplace le scraping en masse, permettant une intelligence défendable sans accumulation de données ni profilage prédictif.

“La plupart des organisations sous-estiment encore l’ampleur des activités de menace qui peuvent être détectées grâce aux données accessibles au public.”

—Jonathan Couch, PDG de ShadowDragon

Site web: shadowdragon.io

LinkedIn : https://www.linkedin.com/company/shadowdragon/

Sécurité des points finaux et détection des menaces : CrowdStrike

Les attaquants se déplacent désormais latéralement en quelques minutes, ce qui fait de la vitesse le facteur décisif pour prévenir les infractions. La sécurité des points finaux se consolide autour de la télémétrie comportementale, de l’automatisation et de l’intelligence des adversaires.

“Nous sommes confrontés au temps lorsqu’il s’agit de menaces plus sophistiquées.”

— Zeki Turedi, directeur européen de la technologie de terrain, CrowdStrike

Site web: crowdstrike.com

LinkedIn : https://www.linkedin.com/company/crowdstrike/

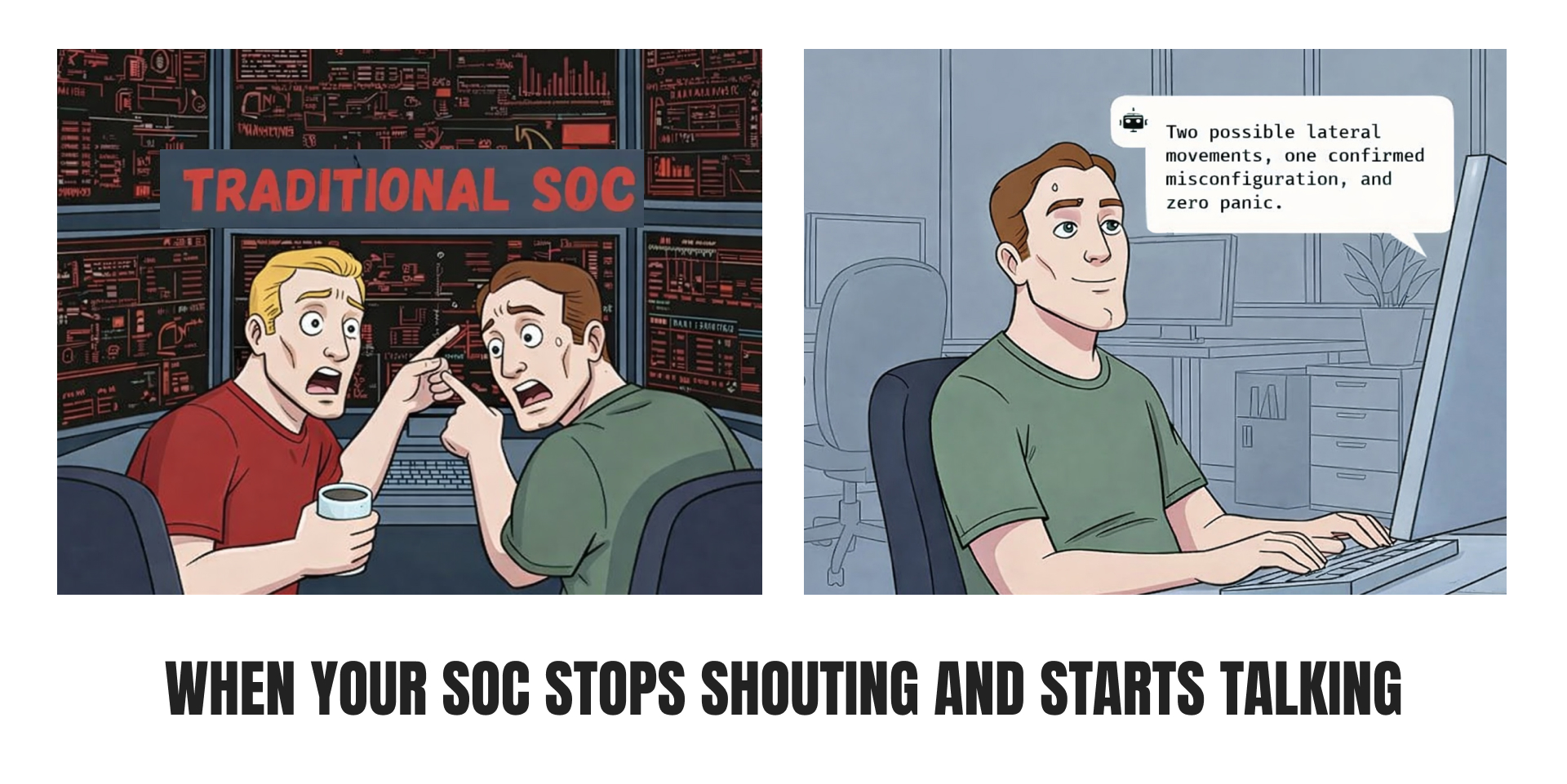

Sécurité autonome des points de terminaison : SentinelOne

À mesure que les environnements deviennent décentralisés, les équipes de sécurité donnent la priorité aux plates-formes autonomes qui réduisent les efforts manuels et accélèrent la réponse. La recherche basée sur l’IA et les requêtes en langage naturel deviennent des besoins opérationnels.

“Nous essayons de simplifier notre IA pour nos clients afin qu’ils puissent mieux l’assimiler.”

— Meriam El Ouazzani, directrice principale des ventes régionales, SentinelOne

Site web: sentinelone.com

LinkedIn : https://www.linkedin.com/company/sentinelone/

Téléchargez le rapport complet ici : https://papryon.live/report