La Singapore Cyber Agency met en garde contre une vulnérabilité critique d'IBM API Connect (CVE-2025-13915)

Une faille de contournement d'authentification critique, CVE-2025-13915, affecte IBM API Connect. Singapour émet une alerte alors qu'IBM publie des correctifs.

Aperçu

L'agence de cybersécurité de Singapour a émis une alerte concernant une vulnérabilité critique affectant IBM API Connect, suite à la publication de mises à jour de sécurité officielles par IBM le 2 janvier 2026. La faille, suivie comme CVE-2025-13915, a un score de base CVSS v3.1 de 9,8, ce qui la place parmi les vulnérabilités les plus graves actuellement divulguées pour les logiciels d'automatisation d'entreprise.

Selon le bulletin de sécurité d'IBM, le problème provient d'une faiblesse dans le contournement de l'authentification qui pourrait permettre à un attaquant distant d'obtenir un accès non autorisé aux systèmes concernés sans informations d'identification valides. La vulnérabilité affecte plusieurs versions d'IBM API Connect, une plateforme largement utilisée pour gérer les interfaces de programmation d'applications dans les environnements d'entreprise.

Détails du CVE-2025-13915 et impact technique

IBM a confirmé que CVE-2025-13915 avait été identifié grâce à des tests internes et classé sous CWE-305 : Primary Weakness Authentication Bypass. La faille permet de contourner les mécanismes d’authentification, même si l’algorithme d’authentification sous-jacent est fort. La faiblesse provient d’un défaut d’implémentation qui peut être exploité de manière indépendante.

Le vecteur CVSS officiel de la vulnérabilité est :

CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

Cela indique que la vulnérabilité peut être exploitée à distance, ne nécessite aucune interaction de l'utilisateur et peut complètement compromettre la confidentialité, l'intégrité et la disponibilité. IBM a déclaré qu'un exploit réussi pourrait permettre aux attaquants d'accéder à l'application à distance et de fonctionner avec des privilèges non autorisés.

Les données de Cyble Vision classent en outre le problème comme « très critique », confirmant qu'IBM API Connect jusqu'aux versions 10.0.8.5 et 10.0.11.0 est concerné.

Versions d'IBM API Connect concernées

IBM a confirmé que les versions suivantes sont vulnérables à CVE-2025-13915 :

- IBM API Connect V10.0.8.0 à V10.0.8.5

- IBM API Connect V10.0.11.0

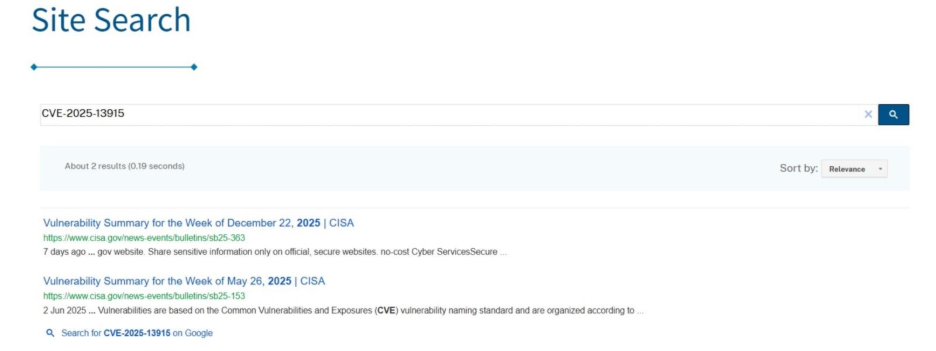

Aucune preuve n'a été révélée indiquant une exploitation active dans la nature, et la vulnérabilité n'est actuellement pas répertoriée dans le catalogue des vulnérabilités exploitées connues (KEV) de la CISA.

Les données de Cyble Vision indiquent également que la vulnérabilité n'a pas été discutée sur les forums clandestins, ce qui suggère qu'il n'y a pas de diffusion publique connue de l'exploit pour le moment.

Le score EPSS pour CVE-2025-13915 est de 0,37, ce qui indique une probabilité modérée d'exploitation par rapport à d'autres vulnérabilités de gravité élevée.

Guide de remédiation et d’atténuation

IBM a publié des correctifs provisoires (iFixes) pour remédier à la vulnérabilité et recommande fortement aux organisations concernées d'appliquer immédiatement les mises à jour. Pour IBM API Connect V10.0.8, des correctifs sont disponibles pour chaque sous-version de 10.0.8.0 à 10.0.8.5. Une solution de contournement distincte pour IBM API Connect V10.0.11.0 a également été publiée.

L'avis d'IBM indique explicitement :

“IBM recommande fortement de remédier à la vulnérabilité dès maintenant via une mise à jour.”

Pour les environnements dans lesquels l'application de correctifs n'est pas possible immédiatement, IBM recommande aux administrateurs de désactiver l'enregistrement en libre-service dans le portail de développeur, s'il est activé. Cette atténuation peut contribuer à réduire l’exposition en limitant les voies potentielles d’abus jusqu’à ce que les mises à jour puissent être appliquées.

Cyble Vision renforce cette recommandation, notant que la mise à jour élimine complètement la vulnérabilité et que les atténuations temporaires ne doivent être considérées que comme des mesures de réduction des risques à court terme.

Contexte de sécurité plus large

La divulgation de CVE-2025-13915 renforce le risque persistant posé par les vulnérabilités de contournement d'authentification dans les plates-formes d'entreprise telles qu'IBM API Connect. Classée sous CWE-305 et CWE-287, la faille démontre comment les faiblesses de la mise en œuvre peuvent l'emporter sur des contrôles d'authentification autrement stricts. Malgré l’absence d’exploitation confirmée, la vulnérabilité, la surface d’attaque à distance et le score CVSS critique de 9,8 rendent nécessaire une correction immédiate.

L'alerte de la Singapore Cyber Security Agency reflète une surveillance régionale accrue des vulnérabilités à fort impact affectant les logiciels d'entreprise largement déployés. L'avis d'IBM, publié pour la première fois le 17 décembre 2025 et renforcé en janvier 2026, fournit des conseils clairs sur les correctifs et les mesures d'atténuation. Les organisations exécutant les versions concernées d'IBM API Connect doivent rapidement évaluer l'exposition et appliquer les correctifs recommandés pour réduire le risque.

Les données de renseignement sur les menaces de Cyble Vision confirment en outre la gravité de la vulnérabilité, son impact sur la confidentialité, l'intégrité et la disponibilité, ainsi que l'efficacité de la mise à jour en tant que solution principale. La surveillance continue et l'intelligence contextuelle restent essentielles pour identifier et hiérarchiser les vulnérabilités ayant des conséquences à l'échelle de l'entreprise, telles que CVE-2025-13915.

Les équipes de sécurité qui suivent les vulnérabilités à haut risque telles que CVE-2025-13915 ont besoin d'une visibilité, d'un contexte et d'une priorisation en temps réel. Cyble fournit des renseignements sur les menaces basés sur l'IA pour aider les organisations à évaluer l'exploitabilité, à surveiller les nouveaux risques et à réagir plus rapidement.

Découvrez comment Cyble aide les équipes de sécurité à rester protégées contre ces types de vulnérabilités. planifier une démo.