Le paysage des menaces a considérablement changé en 2025. Voici les menaces et les tendances à surveiller en 2026.

Aperçu

Les attaques de ransomwares et de chaînes d’approvisionnement ont connu un pic en 2025, et des niveaux d’attaques constamment élevés suggèrent que le paysage mondial des menaces restera dangereux jusqu’en 2026.

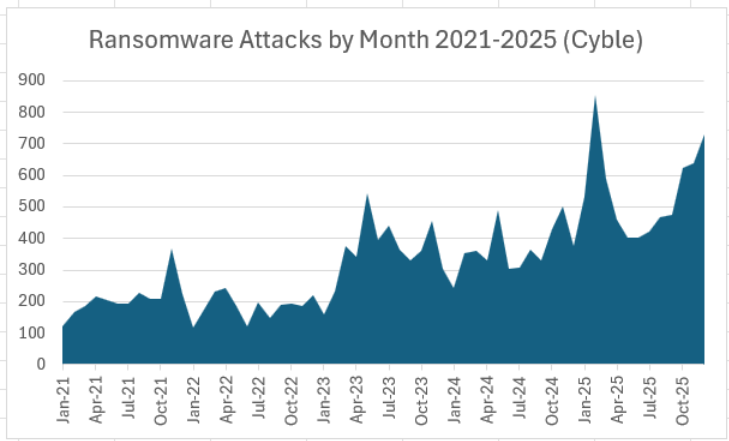

Cyble a enregistré 6 604 attaques de ransomware en 2025, soit une hausse de 52 % par rapport aux 4 346 attaques revendiquées par les groupes de ransomware en 2024. L’année s’est terminée avec un quasi-record de 731 attaques de ransomware en décembre, juste derrière le total record de février 2025 (tableau ci-dessous).

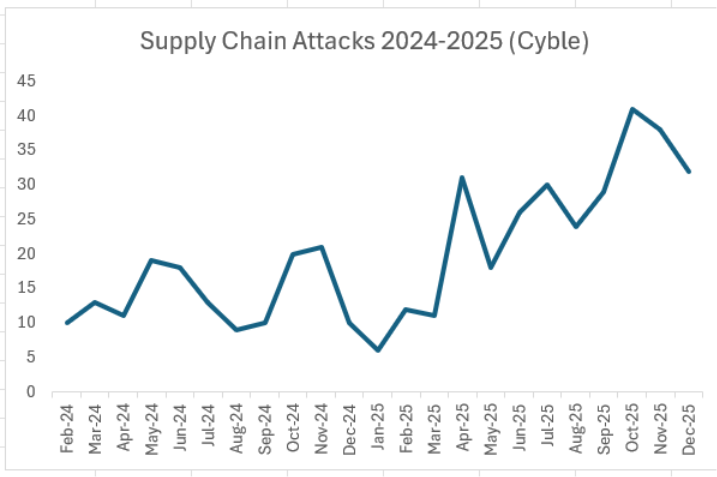

Les attaques contre la chaîne d’approvisionnement ont presque doublé en 2025, puisque les chercheurs de Cyble sur le dark web ont enregistré 297 attaques de la chaîne d’approvisionnement revendiquées par des groupes menaçants en 2025, soit une hausse de 93 % par rapport aux 154 événements de ce type en 2024 (graphique ci-dessous). Alors que les groupes de ransomwares sont systématiquement à l’origine de plus de la moitié des attaques de la chaîne d’approvisionnement, les deux types d’attaques sont devenus de plus en plus liés.

Même si les attaques contre la chaîne d’approvisionnement ont diminué au cours des deux mois écoulés depuis le record d’octobre, elles restent même supérieures à la tendance élevée amorcée en avril 2025.

Nous examinerons de plus près les données sur les attaques contre les ransomwares et la chaîne d’approvisionnement, y compris les secteurs et régions spécifiques, les tendances des attaques et les principaux acteurs de la menace. Certaines données et informations proviennent du nouveau rapport annuel sur le paysage des menaces de Cyble couvrant la cybercriminalité, les ransomwares, les vulnérabilités et d’autres tendances en matière de cybermenaces pour 2025-2026.

Qilin a dominé après le rejet de RansomHub

Qilin est devenu le principal groupe de ransomwares en avril après la mise hors ligne de RansomHub en raison d’un possible sabotage par son rival Dragonforce. Qilin est resté en tête tous les mois sauf un depuis lors, et a de nouveau été le premier groupe de ransomwares en décembre avec 190 victimes déclarées (graphique de décembre ci-dessous).

Le mois de décembre a également été marqué par la résurgence tant attendue de Lockbit et la montée continue de Sinobi.

Pour l’ensemble de l’année 2025, Qilin a dominé, revendiquant 17 % de toutes les victimes de ransomwares (graphique annuel ci-dessous). Parmi les cinq principaux groupes de ransomwares en 2025, seuls Akira et Play figuraient également parmi les cinq premiers en 2024, tandis que RansomHub, Lockbit et Hunters sont tombés du top cinq. Lockbit a été gêné par les actions répétées de la police, tandis que Hunters a annoncé sa fermeture à la mi-2025.

Cyble a documenté 57 nouveaux groupes de ransomwares et 27 nouveaux groupes d’extorsion en 2025, y compris des leaders émergents comme Sinobi et The Gentlemen. Plus de 350 nouvelles souches de ransomwares ont été découvertes en 2025, en grande partie basées sur les familles de ransomwares MedusaLocker, Chaos et Makop.

Parmi les groupes de ransomwares nouvellement apparus, Cyble a observé une augmentation des attaques contre les industries d’infrastructures critiques (CII), en particulier dans les secteurs du gouvernement et de la LEA ainsi que de l’énergie et des services publics, par des groupes tels que Devman, Sinobi, Warlock et Gunra. Plusieurs groupes nouvellement apparus ciblaient la chaîne d’approvisionnement en logiciels, notamment RALord/Nova, Warlock, Sinobi, The Gentlemen et BlackNevas, avec un accent particulier sur les secteurs de l’informatique et de l’ITES, de la technologie, du transport et de la logistique.

La campagne d’exploitation des vulnérabilités Oracle E-Business Suite de Cl0p a eu un impact sur la chaîne d’approvisionnement de plus de 118 entités dans le monde, y compris celles du secteur informatique et ITES. Parmi eux, il a été observé que six entités des industries des infrastructures critiques (ICI) ont été victimes de cette campagne d’exploitation. Le groupe de ransomware Fog a également divulgué plusieurs codes sources GitLab provenant de plusieurs sociétés informatiques.

Les États-Unis restent de loin la cible la plus fréquente des groupes de ransomwares et représenteront 55 % des attaques de ransomwares en 2025 (graphique ci-dessous). Le Canada, l’Allemagne, le Royaume-Uni, l’Italie et la France étaient également des cibles constantes des groupes de ransomwares.

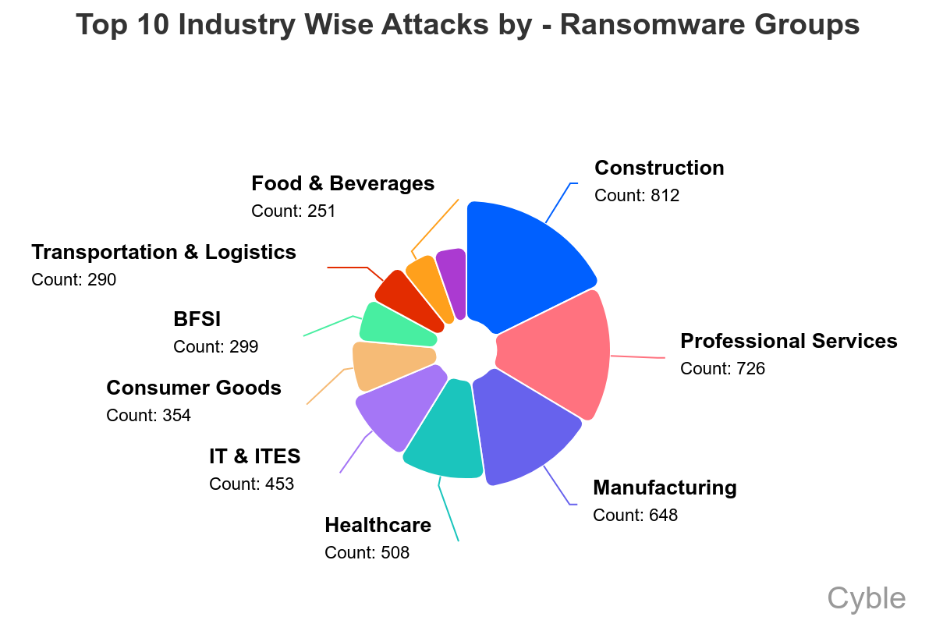

La construction, les services professionnels et l’industrie manufacturière étaient systématiquement les secteurs les plus ciblés par les groupes de ransomwares, les soins de santé et l’informatique complétant le top cinq (graphique ci-dessous).

Les attaques contre la chaîne d’approvisionnement affecteront toutes les industries et tous les secteurs d’ici 2025

Tous les secteurs suivis par Cyble ont été touchés par une attaque de la chaîne d’approvisionnement logicielle en 2025 (graphique ci-dessous), mais en raison de la richesse de leur cible et de leur importante clientèle en aval, les secteurs de l’informatique et de la technologie ont été de loin les plus fréquemment attaqués, représentant plus d’un tiers des attaques de la chaîne d’approvisionnement.

En 2025, les intrusions dans la chaîne d’approvisionnement se sont étendues bien au-delà de l’empoisonnement traditionnel des packages, ciblant les intégrations cloud, les relations de confiance SaaS et les canaux de distribution des fournisseurs.

Les adversaires abusent de plus en plus des services en amont (tels que les fournisseurs d’identité, les registres de paquets et les canaux de livraison de logiciels) pour compromettre les environnements en aval à grande échelle.

Voici quelques exemples qui mettent en évidence l’évolution du paysage des risques liés aux tiers :

Les attaques ciblant les données Salesforce via des intégrations tierces n’ont pas modifié le code ; au lieu de cela, ils ont transformé la confiance entre les plates-formes SaaS, illustrant comment les intégrations basées sur OAuth peuvent devenir des vulnérabilités à fort impact dans la chaîne d’approvisionnement lorsque les jetons tiers sont compromis.

Le groupe national Silk Typhoon a intensifié ses opérations contre les fournisseurs de services informatiques et cloud, en exploitant des VPN Zero Day, des attaques par pulvérisation de mots de passe et des systèmes d’accès privilégiés mal configurés. Après avoir violé des fournisseurs en amont tels que des MSP, des plateformes de gestion à distance ou des fournisseurs de services PAM, le groupe a pénétré dans les environnements clients via des informations d’identification d’administrateur héritées, des principes de service compromis et des autorisations d’API cloud hautement privilégiées.

Un groupe APT aligné sur la Chine, PlushDaemon, a compromis le canal de distribution d’un fournisseur VPN sud-coréen, en remplaçant les installateurs légitimes par une version trojanisée incluant la porte dérobée SlowStepper. Le programme d’installation malveillant, fourni directement depuis le site Web du fournisseur, a installé à la fois le client VPN et un cadre de surveillance modulaire prenant en charge le vol d’informations d’identification, l’enregistrement de frappe, l’exécution à distance et la capture multimédia. En infiltrant un logiciel de sécurité fiable, les attaquants ont obtenu un accès persistant aux organisations qui s’appuyaient sur le VPN pour une connectivité à distance sécurisée, transformant ainsi un outil défensif en un vecteur d’espionnage.

Conclusion

Les menaces importantes liées aux ransomwares et à la chaîne d’approvisionnement auxquelles sont confrontées les équipes de sécurité à l’approche de 2026 nécessitent de recentrer l’attention sur les meilleures pratiques de cybersécurité qui peuvent aider à se protéger contre un large éventail de cybermenaces. Ces pratiques comprennent :

- Protection des actifs Web.

- Segmentation des réseaux et des actifs critiques.

- Renforcez les points de terminaison et l’infrastructure.

- Contrôles d’accès stricts, n’autorisant pas plus d’accès que nécessaire, avec vérifications fréquentes.

- Une source robuste d’identité et d’authentification des utilisateurs, comprenant l’authentification multifacteur et la biométrie, ainsi que l’authentification automatique avec des contrôles de santé et de conformité des appareils.

- Chiffrement des données au repos et en transit.

- Sauvegardes résistantes aux ransomwares, immuables, isolées et aussi isolées que possible.

- Des pots de miel qui incitent les attaquants à falsifier des actifs pour une détection précoce des violations.

- Configuration appropriée des connexions API et services cloud.

- Surveillance des activités inhabituelles et anormales avec les outils SIEM, de surveillance Active Directory, de sécurité des points finaux et de prévention des pertes de données (DLP).

- Évaluez et confirmez régulièrement les contrôles par le biais d’audits, d’analyses de vulnérabilité et de tests d’intrusion.

Les solutions complètes de gestion de la surface d’attaque de Cyble peuvent aider en analysant les actifs du réseau et du cloud à la recherche d’expositions et en priorisant les mesures correctives, ainsi qu’en surveillant les fuites d’informations d’identification et d’autres signes avant-coureurs de cyberattaques majeures. De plus, les renseignements sur les risques tiers de Cyble peuvent aider les organisations à examiner soigneusement leurs partenaires et fournisseurs, en fournissant une alerte précoce sur les risques potentiels.