On se souviendra peut-être de 2025 comme de l’année où les attaques hacktivistes sont devenues nettement plus dangereuses.

En 2025, les hacktivistes sont allés bien au-delà de leurs traditionnelles attaques DDoS et dégradations de sites Web, ciblant de plus en plus les systèmes de contrôle industriel (ICS), les ransomwares, les violations et les fuites de données, à mesure que leur sophistication et leur alignement avec les intérêts des États-nations augmentaient.

C'est l'une des conclusions du nouveau rapport complet de Cyble sur le paysage des menaces 2025, dont ce blog a été adapté.

À l’horizon 2026 et au-delà, Cyble s’attend à ce que les attaques contre les infrastructures critiques par des hacktivistes continuent de croître, augmentant l’utilisation d’outils personnalisés par les hacktivistes et approfondissant l’alignement entre les intérêts des États-nations et ceux des hacktivistes.

Les attaques contre ICS par des hacktivistes se multiplient

Entre décembre 2024 et décembre 2025, plusieurs groupes hacktivistes se sont concentrés davantage sur les attaques ICS et de technologies opérationnelles (OT). Z-Pentest était l’acteur le plus actif et a procédé à des intrusions répétées contre un large éventail de technologies industrielles. Dark Engine (Infrastructure Destruction Squadron) et le secteur 16 ont constamment ciblé les ICS, exposant principalement les interfaces homme-machine (IHM).

Un niveau secondaire de groupes, dont Golden Falcon Team, NoName057 (16), TwoNet, RipperSec et Inteid, ont également affirmé avoir mené des attaques récurrentes de perturbation d'ICS, quoique à plus petite échelle.

Les IHM et les interfaces Web de contrôle de supervision et d'acquisition de données (SCADA) étaient les systèmes les plus fréquemment attaqués, suivis par un nombre limité de compromissions informatiques en réseau virtuel (VNC), qui posaient les plus grands risques opérationnels pour plusieurs secteurs.

Les plates-formes de systèmes de gestion de bâtiments (BMS) et l'Internet des objets (IoT) ou les contrôleurs de couche périphérique ont également été ciblés en nombre croissant, reflétant l'exploitation plus large d'interfaces IoT faiblement sécurisées.

L'Europe reste la principale région touchée par les groupes hacktivistes pro-russes, avec des attaques soutenues contre l'Espagne, l'Italie, la République tchèque, la France, la Pologne et l'Ukraine, contribuant à la plus forte concentration d'intrusions liées aux ICS.

L’intersection des intérêts étatiques et du hacktivisme

L'activité des hacktivistes alignés sur l'État est restée persistante tout au long de l'année 2025. L'opération Eastwood (14-17 juillet) a perturbé l'infrastructure DDoS de NoName057(16), provoquant des attaques de représailles rapides de la part du groupe hacktiviste. Le groupe a rapidement reconstitué ses capacités et repris ses opérations contre l’Ukraine, l’UE et l’OTAN, soulignant la résilience des écosystèmes dirigés par l’État.

Les inculpations et sanctions américaines ont encore davantage mis en lumière la prétendue coopération structurée entre les services de renseignement russes et les fronts hacktivistes pro-Kremlin. Le ministère de la Justice a détaillé le financement et les tâches soutenues par le GRU de la Cyber Army of Russia Reborn (CARR), ainsi que le développement approuvé par l'État de la plateforme DDoSia de NoName057(16).

Z-Pentest, identifié comme faisant partie du même écosystème CARR et attribué au GRU, a continué de cibler les infrastructures critiques de l’UE et de l’OTAN, renforçant la convergence des personnalités activistes, des mandats des États et de la doctrine opérationnelle.

Des groupes hacktivistes pro-ukrainiens, bien qu’ils ne soient pas officiellement dirigés par l’État, ont mené des opérations soutenues et destructrices contre des réseaux liés à l’armée russe. L’équipe BO et la Cyber Alliance ukrainienne ont mené plusieurs attaques de destruction et d’effacement de données, chiffrant des entreprises russes clés et des appareils d’État. Les acteurs ukrainiens ont déclaré à plusieurs reprises que les ensembles de données exfiltrés avaient été transmis aux services de renseignement nationaux.

Les groupes hacktivistes Cyber Partisans BY (Biélorussie) et Silent Crow ont affirmé que le niveau 0 de l'environnement informatique d'Aeroflot avait été compromis pendant un an, aurait exfiltré plus de 20 To de données, saboté des milliers de serveurs et perturbé les systèmes centraux des compagnies aériennes, une violation qui, selon le procureur général de Russie, a provoqué d'importantes perturbations opérationnelles et des annulations de vols.

Les recherches sur BQT.Lock (BaqiyatLock) suggèrent un alignement idéologique plausible avec le Hezbollah, comme le démontrent le cadre narratif et la position de ciblage. Cependant, aucune preuve technique vérifiable n’a confirmé un lien organisationnel direct.

Les Cyb3r Av3ngers, associés au Corps des Gardiens de la révolution islamique (CGRI), ont attaqué des infrastructures critiques, notamment des réseaux électriques et des services d'eau en Israël, aux États-Unis et en Irlande. Après avoir été banni sur Telegram, le groupe a refait surface sous le pseudonyme de Mr. Soul Team.

Le développement d’outils et de capacités par les groupes hacktivistes a également connu une croissance significative en 2025. Les activités observées comprennent :

- Croissance notable de la création d'outils personnalisés (par exemple BQT Locker et les utilitaires associés), y compris l'adoption de ransomwares comme mécanisme hacktiviste.

- Les acteurs utilisent de plus en plus de textes et d’images générés par l’IA pour faire de la propagande et diffuser des informations erronées et des désinformations.

- La promotion et le marketing des outils deviennent un moteur émergent qui alimente l’hacktivisme.

Les observations de hacktivistes ont augmenté de 51 % en 2025

En 2025, l’hacktivisme est devenu une menace coordonnée à l’échelle mondiale, surveillant de près les points chauds géopolitiques. Les conflits armés, les élections, les différends commerciaux et les crises diplomatiques ont alimenté des campagnes intensifiées contre les institutions étatiques et les infrastructures critiques, et les groupes hacktivistes ont utilisé la cyberinsurrection comme arme pour faire avancer leurs programmes de propagande.

Des groupes pro-ukrainiens, pro-palestiniens, pro-iraniens et autres nationalistes ont lancé des campagnes idéologiques liées à la guerre Russie-Ukraine, au conflit Israël-Hamas, aux tensions Iran-Israël, aux tensions en Asie du Sud et à la crise frontalière entre la Thaïlande et le Cambodge. Les troubles politiques internes aux Philippines et au Népal ont déclenché des attaques soutenues contre les institutions gouvernementales.

Cyble a connu une augmentation de 51 % des observations d'hacktivistes en 2025, passant de 700 000 en 2024 à 1,06 million en 2025, la majeure partie de l'activité étant concentrée sur l'Asie et l'Europe (graphique ci-dessous).

Les hacktivistes pro-russes alignés sur l’État et les collectifs pro-palestiniens et anti-israéliens ont continué d’être les principaux moteurs de l’activité hacktiviste tout au long de l’année 2025, façonnant le rythme opérationnel et l’orientation géopolitique du paysage des menaces.

Parallèlement à ces écosystèmes dominants, Cyble a observé une augmentation marquée des opérations des groupes hacktivistes kurdes et des groupes cambodgiens émergents, qui menaient tous deux des campagnes étroitement alignées sur les intérêts stratégiques régionaux.

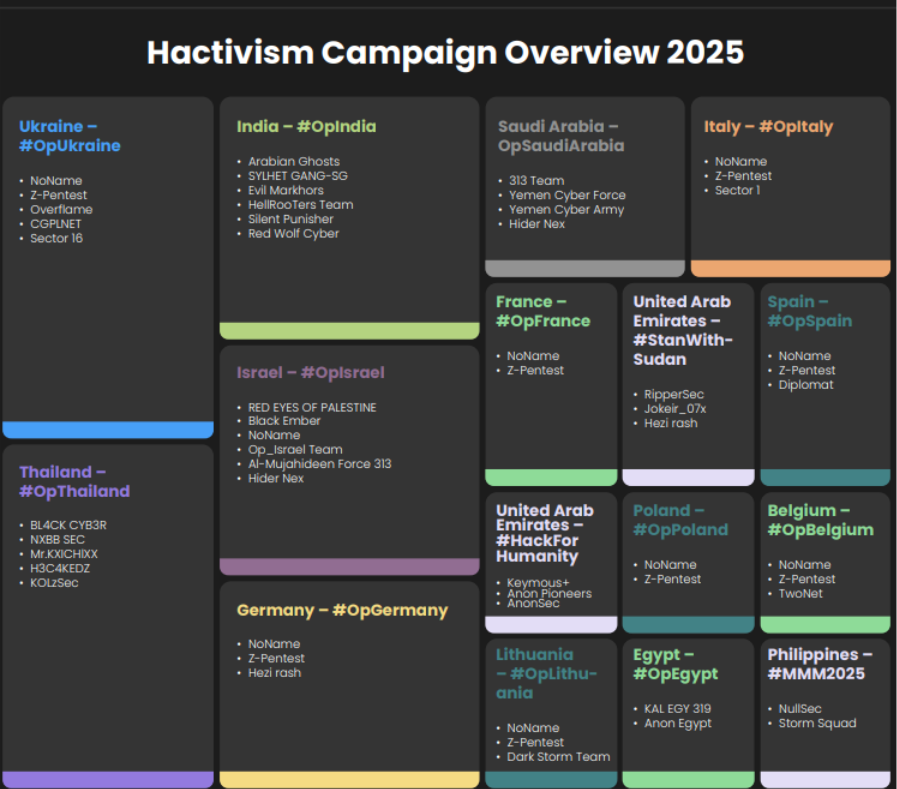

Vous trouverez ci-dessous quelques-uns des principaux groupes hacktivistes de 2025 :

L’Inde, l’Ukraine et Israël ont été les pays les plus touchés par les activités hacktivistes en 2025 (répartition par pays ci-dessous).

Parmi les régions du monde ciblées, l’Europe et l’OTAN ont été confrontées à une campagne pro-russe soutenue marquée par des attaques DDoS coordonnées, des violations de données et des intrusions croissantes d’ICS contre les États membres de l’OTAN et de l’UE. Le gouvernement et la LEA, l'énergie et les services publics, la fabrication et les transports étaient des cibles constantes.

Au Moyen-Orient, Israël reste la principale cible dans un contexte d’escalade du conflit lié à Gaza, de confrontation entre l’Iran et Israël et d’hostilités entre le Yémen et l’Arabie saoudite. L’Arabie saoudite, les Émirats arabes unis, l’Égypte, la Jordanie, l’Irak, la Syrie et le Yémen ont été confrontés à des attaques DDoS soutenues, à des dégradations, à des violations de données et à un accès illicite aux actifs ICS exposés par des coalitions idéologiquement alignées opérant dans toute la région.

En Asie du Sud, les tensions entre l’Inde et le Pakistan, ainsi qu’entre l’Inde et le Bangladesh, ont alimenté des offensives massives et idéologiquement encadrées, qui ont culminé autour de points chauds politiques et d’incidents militants. Activité concentrée dans le Gouvernement et la LEA, la BFSI, les Télécommunications et l'Éducation.

En Asie du Sud-Est, les tensions frontalières et les troubles internes ont façonné un paysage fragmenté mais actif : les conflits entre la Thaïlande et le Cambodge ont déclenché des attaques DDoS et des dégradations réciproques ; Les incidents en Indonésie et en Malaisie sont dus à des conflits politiques et sociaux ; des attaques liées à l'instabilité interne ont eu lieu aux Philippines ; et Taïwan est devenu une cible récurrente pour les acteurs pro-russes.

Vous trouverez ci-dessous quelques-unes des principales campagnes hacktivistes de 2025 :

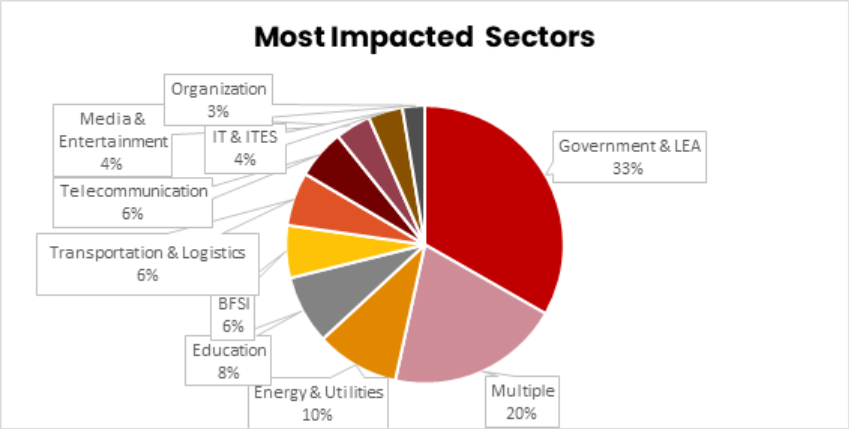

Industries et secteurs les plus touchés

L’année 2025 a été témoin d’une expansion marquée de l’approche hacktiviste dans plusieurs secteurs. Le gouvernement et la LEA, l'énergie et les services publics, l'éducation, l'informatique et l'ITES, le transport et la logistique et la fabrication ont connu la plus forte croissance du ciblage, entraînant l'augmentation globale de l'activité opérationnelle de l'année.

L’ensemble de données révèle également une surface d’attaque élargie, avec plusieurs catégories nouvelles ou considérablement élargies, notamment l’agriculture et l’élevage, l’alimentation et les boissons, l’hôtellerie, la construction, l’automobile et l’immobilier.

Le gouvernement et la LEA ont été de loin les secteurs les plus touchés, suivis par l'énergie et les services publics (graphique ci-dessous).

L’évolution du hacktivisme

L’hacktivisme est devenu une menace géopolitiquement axée sur les ICS, qui continue d’exploiter les environnements OT exposés et utilise de plus en plus les ransomwares comme mécanisme de protestation.

En 2026, les hacktivistes et les cybercriminels attaqueront de plus en plus les systèmes IHM/SCADA et les acquisitions de VNC exposés, à l’aide de preuves de concept publiques et de modèles d’analyse automatisés, créant ainsi des effets d’entraînement dans les secteurs de l’énergie, de l’eau, des transports et de la santé.

Les hacktivistes et les acteurs étatiques auront de plus en plus recours à des tactiques et à des apparences motivées par l’argent. Les acteurs étatiques en Iran, en Russie et en Corée du Nord adopteront de plus en plus les plateformes RaaS pour financer leurs opérations et maintenir un déni plausible. Les attaques contre des infrastructures critiques à Taiwan, dans les États baltes et en Corée du Sud sembleront motivées par des raisons financières tout en servant également des objectifs géopolitiques, compliquant ainsi leur attribution et leur réponse.

Les actifs critiques doivent être isolés d'Internet autant que possible, et les technologies opérationnelles (OT) et les réseaux informatiques doivent être segmentés et protégés avec des contrôles d'accès Zero Trust. La gestion des vulnérabilités, ainsi que la surveillance et le renforcement du réseau et des points finaux, constituent une autre bonne pratique essentielle en matière de cybersécurité.

Les solutions complètes de gestion de la surface d'attaque de Cyble peuvent aider en analysant les actifs du réseau et du cloud à la recherche d'expositions et en priorisant les mesures correctives, ainsi qu'en surveillant les fuites d'informations d'identification et d'autres signes avant-coureurs de cyberattaques majeures. Obtenez dès aujourd’hui un profil de menace externe gratuit pour votre organisation.