La vague d'arnaques RTO se poursuit : augmentation du phishing e-Challan basé sur un navigateur et de l'infrastructure de fraude partagée

CRIL découvre une nouvelle vague de phishing e-Challan basé sur un navigateur et alimenté par une infrastructure frauduleuse partagée.

Suite à notre précédent rapport sur les menaces liées au RTO, le CRIL a observé une nouvelle vague de phishing abusant de l'écosystème e-Challan à des fins de fraude financière. Contrairement aux campagnes précédentes basées sur des logiciels malveillants sur Android, cette activité repose entièrement sur le phishing basé sur un navigateur, ce qui réduit considérablement les obstacles à la compromission pour les victimes. Au cours de cette enquête, le CRIL a également noté que de fausses escroqueries similaires à l'e-Challan avaient été mises en lumière par les grands médias, notamment l'Hindustan Times, soulignant l'ampleur et l'impact réel de ces campagnes sur les utilisateurs indiens.

La campagne cible principalement les propriétaires de véhicules indiens par le biais de messages SMS non sollicités réclamant une amende de retard. Le message comprend une URL trompeuse qui ressemble à un domaine officiel e-Challan. Une fois consultées, les victimes se voient présenter un portail cloné qui reflète l’image de marque et la structure du service gouvernemental légitime. Au moment de la rédaction de cet article, de nombreux domaines de phishing associés étaient actifs, ce qui indique qu'il s'agit d'une campagne opérationnelle et en cours plutôt que d'une activité isolée ou de courte durée.

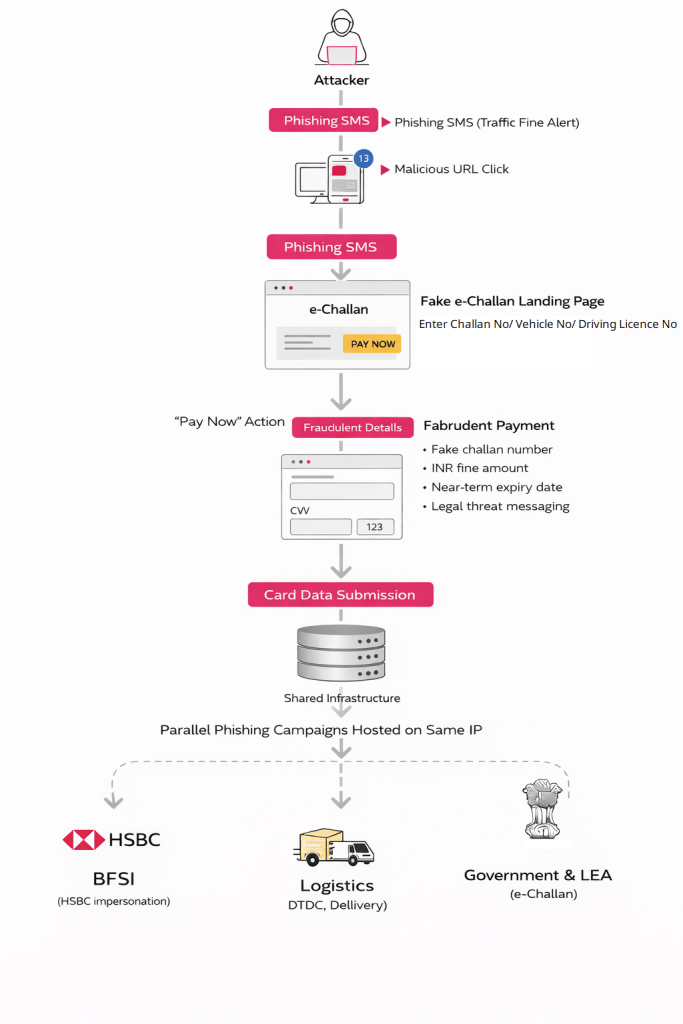

La même adresse IP d'hébergement a été observée pour servir plusieurs leurres de phishing se faisant passer pour des services gouvernementaux, des entreprises de logistique et des institutions financières, ce qui indique un backend de phishing partagé prenant en charge des opérations frauduleuses multisectorielles.

La chaîne d’infection, décrite dans la figure 1, montre les étapes de l’attaque.

Points clés à retenir

- Les attaquants exploitent activement les thèmes RTO/e-Challan, qui restent très efficaces contre les utilisateurs indiens.

- Le portail de phishing fabrique dynamiquement des données Challan, sans nécessiter d'informations préalables spécifiques de la part de la victime.

- Le flux de paiement est délibérément limité aux cartes de crédit/débit, évitant ainsi les barrières UPI ou net banking traçables.

- L'analyse de l'infrastructure relie cette campagne au BFSI et au phishing avec des problèmes logistiques hébergés sur la même IP.

- Les avertissements basés sur le navigateur (par exemple Microsoft Defender) sont présents mais sont souvent ignorés en raison de signaux d'urgence.

Le sentiment d’urgence évident dans cette campagne est souvent un signe de tromperie. En exigeant l'attention immédiate d'un utilisateur, l'intention est d'amener une victime potentielle à se précipiter dans sa tâche et à ne pas faire preuve de diligence raisonnable.

Par conséquent, les utilisateurs doivent faire preuve de prudence, examiner le domaine et l’expéditeur et ne jamais faire confiance à des liens non sollicités.

Constatations techniques

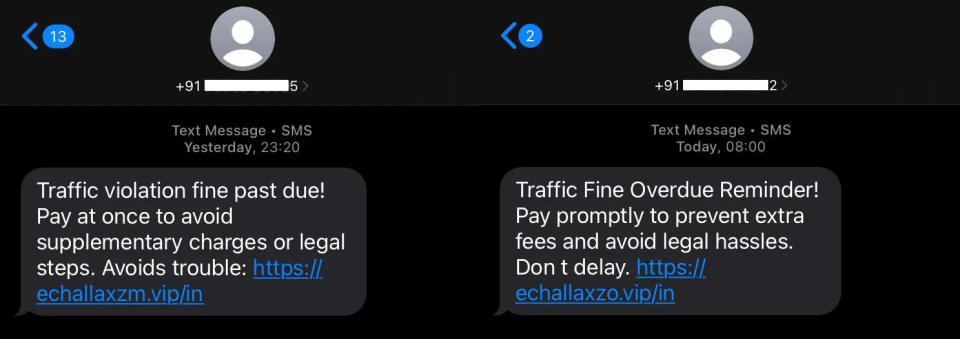

Étape 1 : Envoi de SMS de phishing

L'attaque que nous avons identifiée pour la première fois a commencé lorsque les victimes ont reçu un SMS indiquant qu'une amende pour infraction au code de la route était en souffrance et devait être payée immédiatement pour éviter des poursuites judiciaires. Le message comprend :

- Langage menaçant (mesures judiciaires, frais supplémentaires)

- Une URL raccourcie ou trompeuse qui imite la marque e-Challan

- Aucune personnalisation, permettant des livraisons à grande échelle

L'expéditeur apparaît sous la forme d'un numéro de téléphone mobile standard, ce qui augmente le succès de la livraison et réduit les soupçons immédiats. (voir Figure 2)

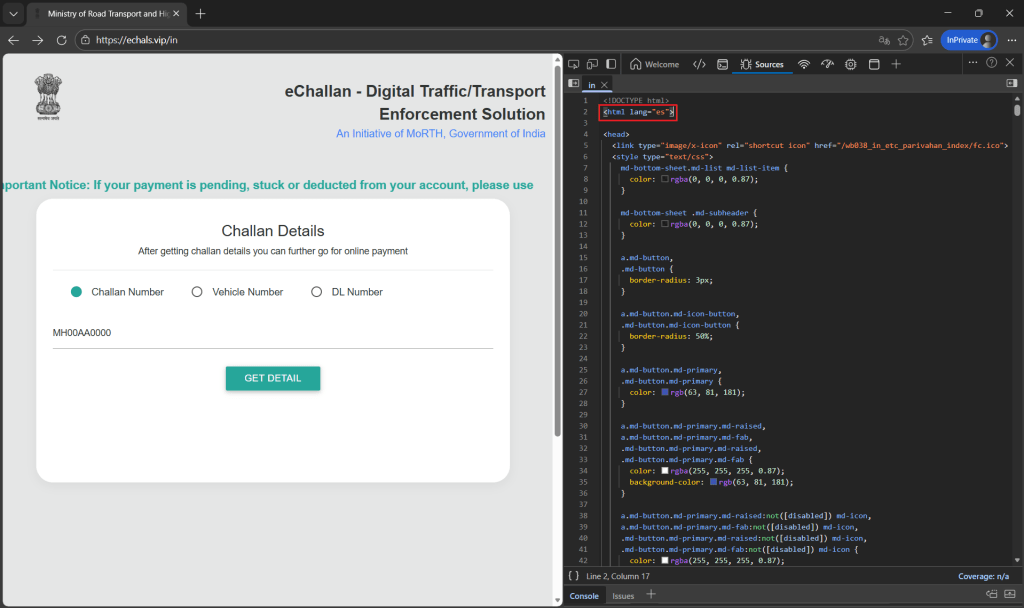

Étape 2 : Redirection vers le portail frauduleux e-Challan

Cliquer sur l'URL intégrée redirige l'utilisateur vers un domaine de phishing hébergé par 101[.]33[.]78[.]145.

Le contenu de la page a été initialement rédigé en espagnol et traduit en anglais à l'aide des invites du navigateur, suggérant la réutilisation de modèles de phishing dans toutes les régions. (voir Figure 3)

L'insigne du gouvernement, les références du MoRTH et la marque NIC sont reproduits visuellement. (voir Figure 3)

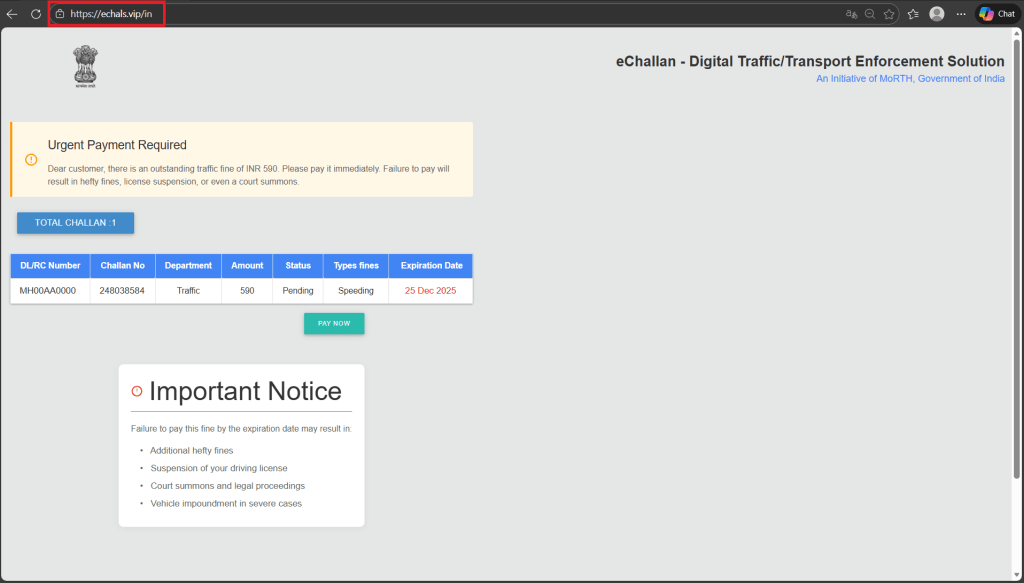

Étape 3 : Fabrication de la génération Challan

Le portail demande à l'utilisateur de saisir :

- Numéro de véhicule

- Numéro Challan

- Numéro de permis de conduire

Quelle que soit l'entrée fournie, le système renvoie :

- Un disque Challan d'apparence valide

- Une amende modeste (par exemple 590 INR)

- Une date d'expiration à court terme

- Avertissements en vedette concernant les suspensions de licence, les assignations à comparaître et les procédures judiciaires

Cette étape est une validation purement psychologique, destinée à convaincre les victimes que le challan est légitime. (voir Figure 4)

Étape 4 : Collecte des données de la carte

En cliquant sur « Payer maintenant », les victimes sont redirigées vers une page de paiement qui prétend bénéficier d'un traitement sécurisé via une banque indienne. Cependant:

- Seules les cartes de crédit/débit sont acceptées.

- Il n'y a pas de redirection vers une passerelle de paiement officielle

- Le CVV, la date d'expiration et le nom du titulaire de la carte sont collectés directement

Lors des tests, la page a accepté les soumissions répétées de cartes, indiquant que toutes les données de carte saisies sont transmises au backend de l'attaquant, quel que soit le succès de la transaction. (voir Figure 5)

Corrélation des infrastructures et expansion des campagnes

CRIL a identifié une autre adresse IP contrôlée par l'attaquant, 43[.]130[.]12[.]41, qui héberge plusieurs domaines se présentant comme les services indiens e-Challan et Parivahan. Plusieurs de ces domaines suivent des modèles de dénomination similaires et ressemblent beaucoup à la marque légitime Parivahan, y compris des domaines conçus pour ressembler à des variantes de Parivahan (par exemple, parizvaihen[.]UCI). L'analyse indique que cette infrastructure prend en charge les domaines de phishing rotatifs et générés automatiquement, ce qui suggère l'utilisation de techniques de génération de domaine pour échapper aux retraits et aux listes de blocage.

Les pages de phishing hébergées sur cette adresse IP reproduisent le même flux opérationnel que celui observé dans la campagne principale, affichant de fausses infractions au code de la route avec des amendes fixes, imposant l'urgence jusqu'aux dates d'expiration et redirigeant les victimes vers de fausses pages de paiement qui collectent tous les détails de la carte tout en prétendant faussement être soutenues par la Banque d'État de l'Inde.

Ce chevauchement des problèmes d’infrastructure, de structure des pages et d’ingénierie sociale suggère un écosystème de phishing plus large et évolutif qui exploite activement les services de transport gouvernementaux pour cibler les utilisateurs indiens.

Plus de recherches sur l'adresse IP 101[.]33[.]78[.]145 ont révélé plus de 36 domaines de phishing se faisant passer pour des services e-Challan, tous hébergés sur la même infrastructure.

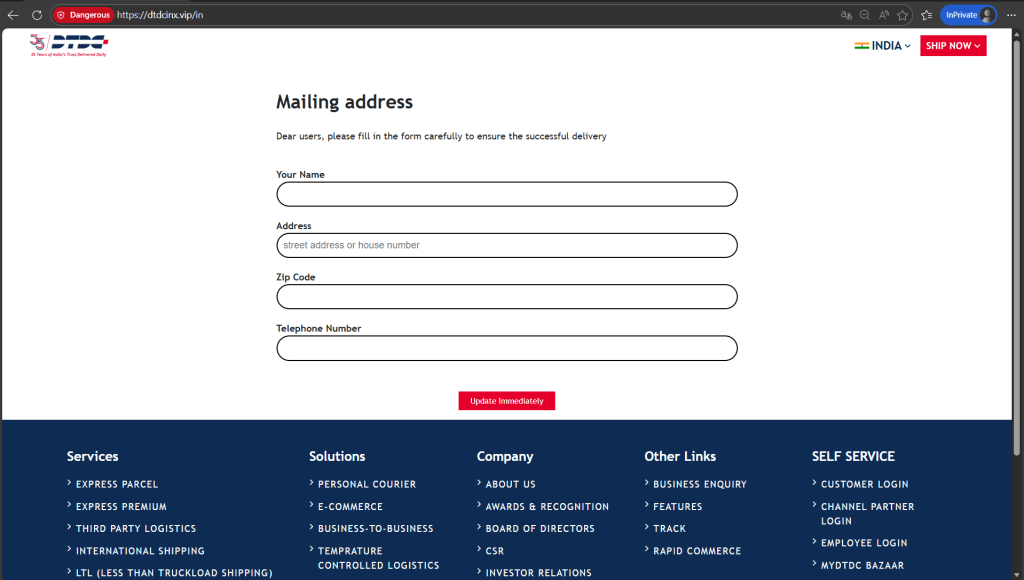

L’infrastructure hébergeait également des pages de phishing ciblant :

- BFSI (par exemple, leurres de paiement sur le thème HSBC)

- Entreprises de logistique (DTDC, Delhivery) (voir figures 7,8)

Modèles d'interface utilisateur et logique de collecte des paiements cohérents dans toutes les campagnes

Cela confirme la présence d’une infrastructure de phishing partagée prenant en charge plusieurs secteurs verticaux de fraude.

Analyse de l’origine des SMS et du numéro de téléphone

Dans le cadre de l'enquête en cours, le CRIL a analysé le numéro de téléphone d'origine utilisé pour transmettre le SMS de phishing e-Challan. Une recherche inversée de numéro de téléphone a confirmé que le numéro est enregistré en Inde et fonctionne dans le pays. Reliance Jio Infocomm Limitée réseau mobile, indiquant l'utilisation d'une connexion mobile diffusée localement au lieu d'une passerelle SMS internationale.

Par ailleurs, l'analyse de ce chiffre a montré qu'il est lié à un Banque d'État de l'Inde (SBI) compte, renforçant encore davantage l'utilisation d'infrastructures localisées pour la campagne. La combinaison d’un opérateur de télécommunications indien et d’une association avec une importante banque du secteur public renforce probablement la légitimité perçue de l’arnaque. Augmente l'efficacité des messages de phishing sur le thème du gouvernement. (voir Figure 9)

Conclusion

Cette campagne démontre que le phishing sur le thème RTO reste un vecteur de fraude à fort impact en Inde, en particulier lorsqu'il est associé à un clonage réaliste de l'interface utilisateur et à une urgence psychologique. La réaffectation des infrastructures au sein du gouvernement, de la logistique et des leurres BFSI met en évidence une opération de phishing professionnalisée plutôt que des escroqueries isolées.

Alors que les attaquants continuent de passer de la distribution de logiciels malveillants à la fraude financière directe, la sensibilisation des utilisateurs à elle seule ne suffit pas. La surveillance de l'infrastructure, le retrait de domaines et la détection proactive du phishing par SMS sont essentiels pour perturber ces opérations à grande échelle.

Nos recommandations :

- Vérifiez toujours les amendes routières directement via les portails officiels du gouvernement, et non via des liens SMS.

- Les organisations doivent surveiller les domaines similaires qui abusent des identités gouvernementales et de marque.

- Les équipes SOC doivent suivre l'infrastructure de phishing partagée, car la suppression d'un domaine peut perturber plusieurs campagnes.

- Les fournisseurs de télécommunications devraient renforcer le filtrage des SMS pour attirer les leurres financiers et gouvernementaux.

- Les institutions financières devraient surveiller les schémas de fraude sans carte liée aux campagnes de phishing.

Techniques MITRE ATT&CK®

| Tactique | Identifiant technique | Nom de la technique |

| Accès initial | T1566.001 | Phishing : spearphishing par SMS |

| Accès aux identifiants | T1056 | capture d'entrée |

| Collection | T1119 | Collecte automatisée |

| Exfiltration | T1041 | Exfiltration sur le canal C2 |

| Impact | T1657 | vol financier |

Indicateurs de compromission (IOC)

Les IOC ont été ajoutés à ce référentiel GitHub. Examinez-les et intégrez-les à votre flux Threat Intelligence pour renforcer la protection et améliorer votre posture de sécurité globale.

| Indicateurs | Type d'indicateur | Description |

| casting[.]VIP Challaxzov[.]personnage | Domaine | Domaine de phishing |

| challaxzrx[.]personnage | ||

| challaxzm[.]personnage | ||

| challaxzv[.]personnage | ||

| challaxzx[.]personnage | ||

| echallx[.]personnage | ||

| echalln[.]personnage | ||

| echallv[.]personnage | ||

| delhirzexu[.]personnage | ||

| delhirzexi[.]personnage | ||

| gourmandises[.]personnage | ||

| Delhiserie[.]personnage | ||

| dtdcspostb[.]personnage | ||

| dtdcspostv[.]personnage | ||

| dtdcspostc[.]personnage | ||

| hsbc-vnd[.]CC | ||

| HSBC-VNS[.]CC | ||

| Paris[.]icu | ||

| parizvaihen[.]icu | ||

| parvaihacn[.]icu | ||

| 101[.]33[.]78[.]145 | IP | IP malveillante |

| 43[.]130[.]12[.]41 |

.webp?width=1170&name=social_engineering_cropped%20(1).webp)