Dans le paysage numérique actuel, le trafic crypté est la norme et non l'exception. Si le chiffrement tel que Transport Layer Security (TLS) 1.3 protège la confidentialité des utilisateurs et l'intégrité des données, il présente également un défi croissant pour les équipes de sécurité : comment se défendre contre les menaces cachées dans le trafic chiffré sans surcharger leurs systèmes ?

Le défi des attaques DDoS cryptées

Les auteurs de menaces sont toujours à la recherche de moyens de contourner les défenses modernes, et l’une des méthodes d’attaque par déni de service distribué (DDoS) les plus populaires consiste à dissimuler les attaques dans ce qui semble être un trafic normal. D’énormes quantités de trafic Internet dépendent désormais du Hypertext Transfer Protocol Secure (HTTPS). Étant donné que le décryptage du trafic TLS 1.3 nécessite généralement des solutions basées sur un proxy gourmandes en ressources, de nombreux produits de sécurité ont du mal à inspecter efficacement les sessions chiffrées. Cet angle mort rend les attaques DDoS cryptées plus difficiles à détecter et à atténuer.

Bloquez d'abord, posez des questions plus tard

Une façon de minimiser l’impact du trafic d’attaque chiffré consiste simplement à le supprimer avant de le déchiffrer. Nous utilisons plusieurs méthodes pour filtrer les déchets rapidement et efficacement :

- Blocage de source connue : De nombreux attaquants utilisent désormais des proxys Internet ouverts pour masquer la source de leurs attaques HTTPS. Nous surveillons en permanence ces sources et notre contre-mesure alimentée par ATLAS Intelligence Feed (AIF) peut les bloquer automatiquement.

- Prévenir les attaques TLS : Cette contre-mesure analyse la prise de contact TLS (pré-chiffrement) et peut bloquer les sessions TLS qui ne suivent pas les comportements utilisateur standard.

- Limitation de la connexion TCP : Cette contre-mesure analyse le comportement de la connexion TCP de chaque source. Les sources qui ouvrent trop de connexions ou qui adoptent un comportement abusif sur TCP peuvent être bloquées.

- Protections basées sur les tarifs : En règle générale, les attaquants envoient plus de trafic que les utilisateurs légitimes, et ces protections peuvent distinguer et bloquer automatiquement ces sources.

- Décryptage sélectif : Ceci est utilisé pour décrypter et contrer des attaques plus avancées, lorsque le comportement du trafic crypté imite les utilisateurs légitimes.

Pourquoi le décryptage complet n'est pas toujours la réponse

Décrypter tout le trafic n’est pas pratique. Cela coûte cher en termes de calcul et peut rapidement épuiser les ressources du système. Ce qu’il faut, c’est une approche plus intelligente, qui concentre les efforts de décryptage uniquement là où cela est vraiment nécessaire.

La solution NETSCOUT : décryptage sélectif

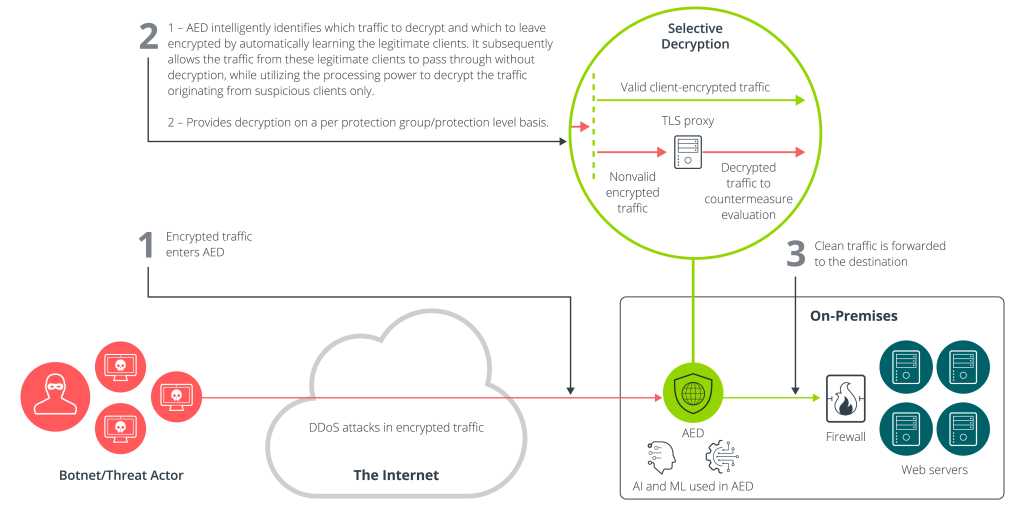

Arbor Edge Defense (AED) de NETSCOUT offre une solution puissante utilisant le décryptage sélectif. Situé à la périphérie du réseau, AED décide intelligemment quel trafic décrypter en fonction des indicateurs de menace et de la validation du client.

Voici comment cela fonctionne :

- Décryptage intelligent : Au fur et à mesure que le trafic arrive, AED identifie le trafic client valide et le transmet sans nécessiter de décryptage.

- Décryptage du trafic suspect : Seul le trafic chiffré non validé est déchiffré et analysé pour détecter les menaces DDoS.

- Décryptage personnalisable : Les utilisateurs peuvent activer le décryptage pour des groupes ou des niveaux de protection spécifiques, permettant ainsi une inspection ciblée sans gaspiller de ressources.

NETSCOUT

Avantages du décryptage de sélection

Utilisation efficace des ressources : concentre le décryptage sur le trafic suspect, préservant ainsi les performances du système.

Protection évolutive : permet une défense à grande échelle contre les menaces chiffrées sans compromettre les performances

Configuration flexible : personnalisez les politiques de décryptage pour répondre aux besoins des différents services et niveaux de menace.

Conclusion

À mesure que le trafic chiffré continue de croître, le besoin de solutions de sécurité plus intelligentes augmente également. L'approche de décryptage sélectif de NETSCOUT AED permet aux organisations de se défendre efficacement contre les attaques DDoS cryptées, sans sacrifier les performances.

Plus d'informations sur Défense de bord de gazebo.