La plupart des ransomwares attaquent comme un marteau : bruyants, destructeurs et immédiats. Qilin est le saboteur qui coupe les conduites de frein et vide les extincteurs avant que vous ne réalisiez qu'ils se trouvent dans le bâtiment.

Au moment où la première alerte se déclenche, vos sauvegardes sont en panne, votre vcore est piraté et vos données sensibles sont déjà en route vers un site de fuite.. En 2025, « rester concentré » ne suffit pas ; Si vous ne recherchez pas les traces subtiles d’une intrusion Qilin, vous êtes déjà enseveli sous celle-ci..

Pourquoi le ransomware Qilin est-il si dangereux ?

Qilin est une machine méthodique pilotée par les affiliés qui donne la priorité aux secteurs à forte valeur ajoutée tels que la santé, la finance et l'industrie manufacturière. Qu’est-ce qui fait vraiment peur ?

- L'approche multilingue : Qilin est écrit en Rust and Go, ce qui le rend très efficace pour attaquer les environnements Windows et Linux.

- Le modèle de la double extorsion: Ils ne se contentent pas de verrouiller les portes ; Ils volent les bijoux. Ils exfiltrent des données sensibles vers leur site de fuite hébergé par Tor pour vous faire pression pour que vous payiez.

- Précision chirurgicale : Ils utilisent des normes de cryptage avancées (AES-256-CTR) et intègrent des « modes de reconnaissance » spécifiques dans leurs binaires pour ajuster l’impact avant le coup final.

Comment un manuel de réponse au ransomware Qilin peut vous aider

Lorsque l'alerte se déclenche à 3 heures du matin, la dernière chose que vous voulez, c'est une salle pleine de gens qui demandent : « Et maintenant ? Un manuel spécifique à Qilin remplace la panique par une liste de contrôle.

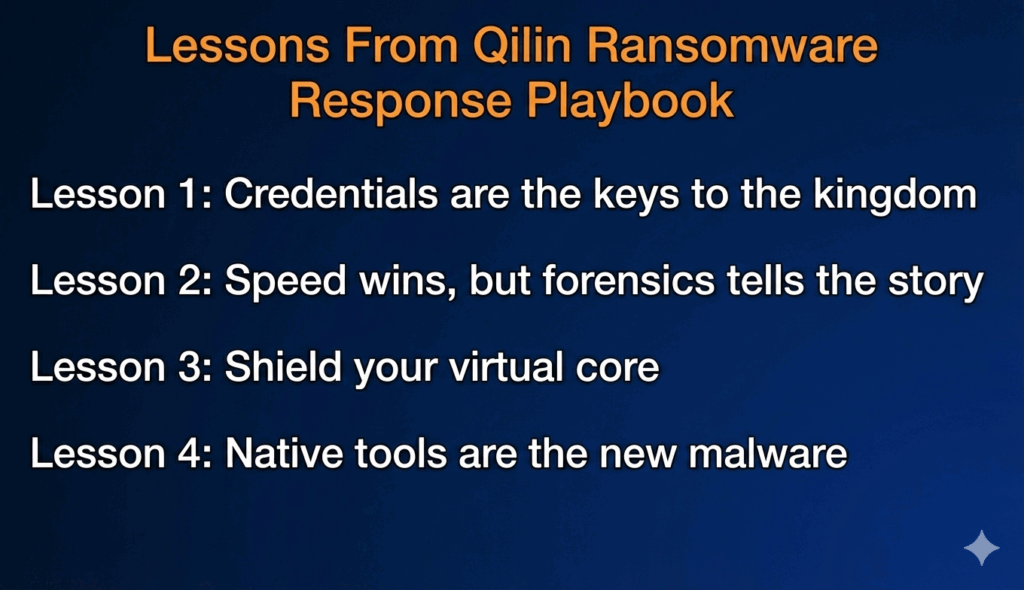

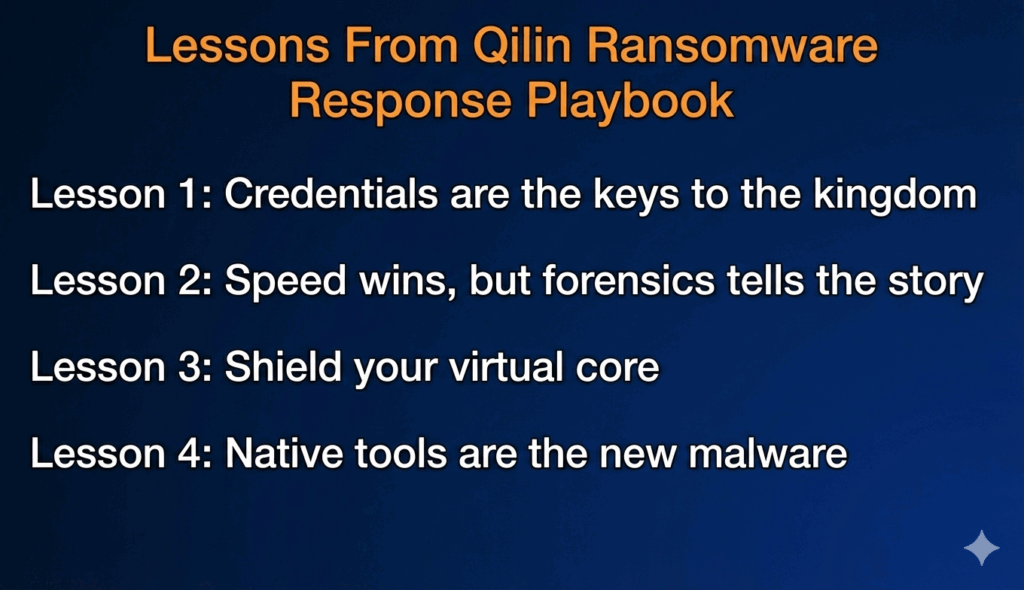

Voici quelques leçons de notre manuel de réponse Qilin :

Leçon 1 : Les informations d'identification sont les clés du royaume.

Qilin commence presque toujours par un engagement VPN ou RDP compte. Si votre réponse n'implique pas une réinitialisation immédiate des informations d'identification de l'ensemble de l'organisation, vous les invitez simplement à revenir pour le deuxième tour.

Leçon 2 : La vitesse l'emporte, mais la médecine légale raconte l'histoire.

Le cryptage multithread Qilin est rapide. Ils génèrent un thread par fichier pour maximiser les dégâts. Vous devez donner la priorité aux instantanés de mémoire (à l'aide d'outils tels que WinPMEM) avant de commencer à isoler les systèmes pour capturer les chargeurs en mémoire et clés RSA.

Leçon 3 : Protégez votre noyau virtuel.

Les variantes de Qilin sont « virtuellement » obsédées, spécifiquement ciblées Infrastructure VMware comme vmware-vpxa et veeam pour supprimer leurs options de récupération avant même de commencer le cryptage. Un manuel garantit que vous isolez vos hôtes ESXi et vos serveurs vCenter dans des VLAN sécurisés dès qu'une violation est suspectée.

Leçon 4 : Les outils natifs sont les nouveaux malwares.

Qilin aime utiliser légitime Scripts PowerShell et JS pour récupérer vos chargeurs et éviter les logiciels antivirus traditionnels. Un manuel déplace son attention de la recherche de virus vers la surveillance des anomalies comportementales, comme un serveur qui lance soudainement une EncodedCommand au milieu de la nuit.

Rendez votre pile de sécurité efficace avec Qilin

Évitez les angles morts causés par une pile de sécurité mal configurée.

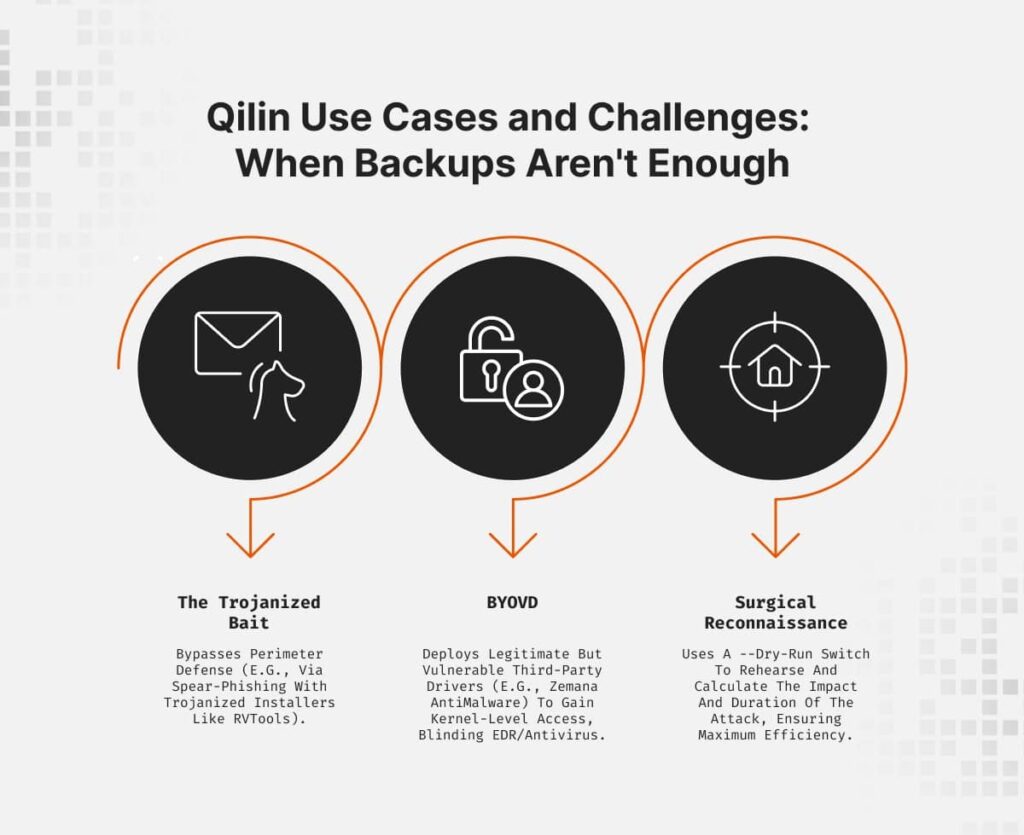

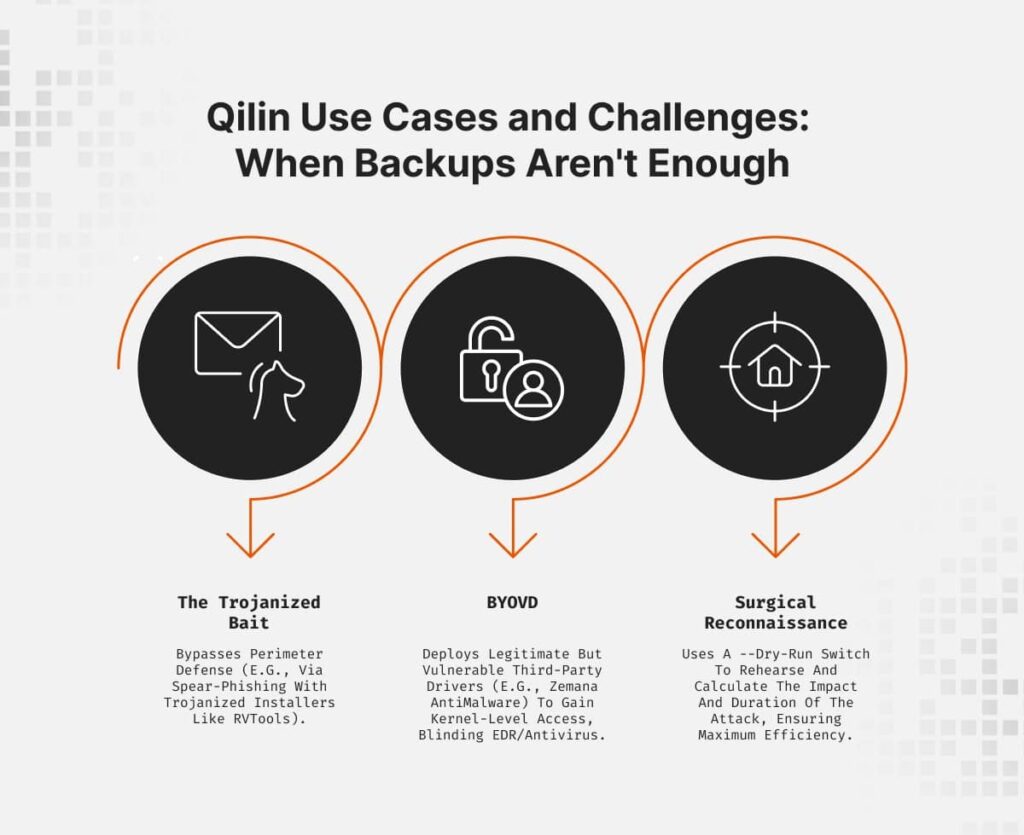

Cas d'utilisation et défis de Qilin : lorsque les sauvegardes ne suffisent pas

Le manuel de Qilin est conçu pour contourner les filets de sécurité traditionnels en se concentrant sur les secteurs où les temps d'arrêt sont non seulement coûteux, mais aussi catastrophiques sur le plan juridique.

C'est ainsi que Qilin crée un scénario sans issue pour les équipes non préparées :

Qilin contourne souvent les défenses périmétriques en incitant ses propres utilisateurs à faire le travail du pirate informatique. Un cas d'utilisation courant implique des campagnes de phishing qui fournissent des installateurs de chevaux de Troie pour des outils légitimes tels que Outils RV. Pour un administrateur très occupé, cela ressemble à une mise à jour d’utilitaire de routine.

L'un des plus grands défis pour les ingénieurs SOC est l'utilisation par Qilin de Apportez votre propre conducteur vulnérable (BYOVD) technique. Ils déploient des pilotes tiers légitimes mais vulnérables, tels que ceux de Zemana AntiMalware, pour obtenir un accès au niveau du noyau et saper systématiquement votre EDR ou votre logiciel antivirus. Si vos outils de sécurité sont aveugles de l’intérieur, ils ne pourront pas vous alerter du cryptage tant qu’il n’est pas terminé.

- La pression de l’extorsion publique

Étant donné que Qilin donne la priorité aux secteurs à forte valeur ajoutée tels que la santé, la finance et le droit, ils savent que vos données sont confidentielles. Son modèle de double extorsion Cela signifie que même si vous restaurez chaque octet d’une sauvegarde, ils conservent toujours vos données sur leur site de fuite hébergé par Tor. Cela transforme un rappel technique en un cauchemar juridique et de relations publiques, déclenchant souvent des mesures strictes. Rapport RGPD ou HIPAA sous 72 heures Windows au moment où vous essayez l'exfiltration.

Les binaires Qilin incluent souvent un commutateur de marche à sec. Cela permet aux attaquants de s’entraîner et de voir quels fichiers seront affectés et combien de temps il leur faudra avant d’appuyer sur la gâchette. Ce niveau de calcul les rend beaucoup plus efficaces que les souches de ransomware plus anciennes et plus chaotiques.

Demandes de ressources et coûts cachés

Construire une défense contre Qilin nécessite un investissement qui va au-delà du prix d’une licence :

- Outils de sécurité : Vous avez besoin de plates-formes MDR et SOAR capables de détecter les comportements, et pas seulement d'analyser les fichiers.

- Conformité et légalité : Puisque Qilin vole des données, vous disposez souvent de moins de 72 heures (comme le RGPD) pour signaler la violation. Le coût des conseils juridiques pour contourner les sanctions de l’OFAC et du Royaume-Uni concernant le paiement des rançons est une dépense « cachée » que beaucoup oublient.

- Épuisement opérationnel : L'ajustement des alertes pour les mouvements latéraux de type Qilin peut entraîner une fatigue des alertes s'il n'est pas géré par un SOC dédié.

Comment UnderDefense vous aide : votre défense 24h/24 et 7j/7 contre Qilin

Chez UnderDefense, nous ne recherchons pas seulement le Qilin, nous le chassons. Notre IA MAXI La plate-forme fournit une surveillance continue soutenue par des experts, nécessaire pour détecter les signes subtils d'une intrusion Qilin avant le début de la phase de cryptage.

Notre équipe 24h/24 et 7j/7 vous propose :

- Surveillance en temps réel

Nous détectons les connexions RDP anormales et les commandes PowerShell suspectes qui précèdent une attaque. - Confinement rapide

Nous vous aidons à alterner les informations d'identification et à isoler les hôtes infectés (comme ces satanés serveurs ESXi compromis) en quelques minutes, et non en quelques heures. - Préservation médico-légale

Nous veillons à ce que lorsque vous récupérez, vous le fassiez sans laisser de portes dérobées ouvertes aux attaquants pour les utiliser ultérieurement.

1. Comment savoir si Qilin me frappe ?

Recherchez les extensions de fichiers telles que .qilin, .agenda ou .gQ_UbazLFd et les notes de rançon intitulées README.txt.

2. Dois-je payer la rançon ?

Le FBI le déconseille. La rançon finance de futurs crimes et ne garantit pas que vos données seront supprimées du site de fuite.

3. Comment Qilin entre-t-il ?

Principalement par phishing et accès à distance compromis (VPN/RDP).

4. Le ransomware Qilin peut-il supprimer mes sauvegardes ?

Oui. Ils ciblent spécifiquement des processus tels que Veam et MySQL pour vous empêcher de pouvoir restaurer sans eux.