Dans cet article, je parlerai de la mort de « Patch Everything ».

En 2026, « l’accumulation de vulnérabilité zéro » est mathématiquement impossible. C’est aussi imprudent.

Le thème actuel de la cybersécurité est la simplification, l’unification et le pouvoir. Et surtout, alignez-vous sur les objectifs commerciaux.

Pour rester à jour, les équipes doivent sortir du « vide de cybersécurité » où tout tourne autour de mesures uniquement de sécurité (scores CVSS, combien sont dans le backlog). Au lieu de cela, ils devraient adopter une approche qui examine ce qui compte dans le contexte plus large de l’entreprise.

Quitte à abandonner certains CVE « de grande valeur ».

La sécurité ne peut pas survivre uniquement dans la machine virtuelle

Traditionnellement, gestion des vulnérabilités Les programmes découvrent et notent les CVE sur la base d’un score de gravité externe et objectif. L’époque où cela suffisait est révolue depuis longtemps.

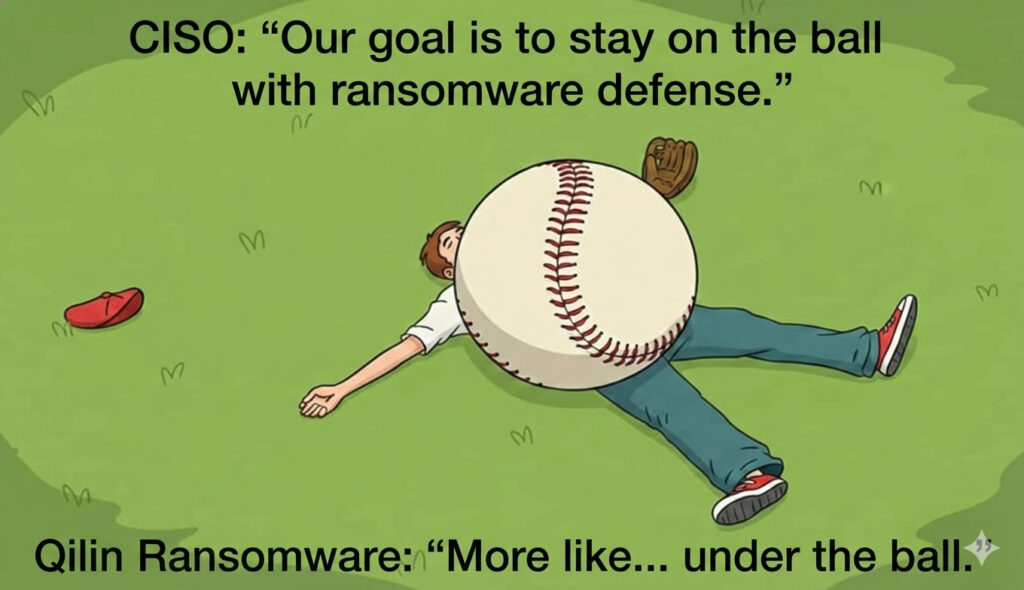

La lassitude face aux vulnérabilités est un indicateur que « résorber l’arriéré » n’est plus efficace ou réalisable. Des centaines, voire des milliers de vulnérabilités peuvent être découvertes en une seule analyse, et les entreprises effectuent ces analyses tous les trimestres.

Même si des équipes disposant de peu de ressources pouvaient les atteindre tous, elles perdraient leur temps et ne feraient rien d’autre. Pendant ce temps, les attaquants sophistiqués ne recherchent pas seulement des vulnérabilités ; Ils recherchent des mots de passe faibles, des politiques d'accès mal configurées, des contrôles de sécurité de base de données manquants, des API non protégées, des données cachées, etc.

Mettre tous vos stocks dans le panier VM laisse toutes ces autres pistes exposées.

Toutes les vulnérabilités ne sont pas égales

En plus de la lassitude face aux vulnérabilités, toutes les vulnérabilités ne valent pas la peine d’être corrigées. Considérez le coût d’opportunité lié à la mise à jour d’un CVE inoffensif simplement parce qu’il figure sur la liste.

Pensez à ce qui aurait pu être fait pendant ce temps, comme rechercher des menaces, découvrir des données cachées ou réparer quelque chose de plus important. Par exemple:

- Un risque « moyen » sur un contrôleur de domaine pourrait constituer une urgence.

- Une alerte « critique » sur un serveur d'impression isolé peut être du bruit.

Les scores CVSS ne vous donnent pas ces données supplémentaires. Ils ne vous disent pas ce qui est le mieux pour l'entreprise. Ils indiquent simplement quelle menace est la plus grave par rapport à une norme externe objective. Et cela n’indique même pas quelles menaces les attaquants exploitent activement. Même la suppression de toutes les alertes « critiques » ne garantit pas que vous êtes sur le point d’être « en sécurité ». Vous avez besoin d'un contexte supplémentaire pour cela.

Le résultat final ? Les équipes doivent déplacer la métrique du nombre (combien de bugs avons-nous éliminés ?) au contexte (avons-nous corrigé la faille de sécurité qui menace réellement les revenus ?). Cette remédiation basée sur le contexte est aujourd’hui intégrée aux plateformes de gestion de l’exposition.

Gestion de l'exposition : guérir la fatigue due à la vulnérabilité

Les plateformes de gestion de l'exposition (EM) sont spécialement conçues pour fournir des informations exploitables qui indiquent aux équipes où se situe la valeur commerciale et quels sont les enjeux.

Une fois que les organisations ont déterminé quels actifs sont les plus critiques pour l’entreprise, les plateformes EM analysent l’intégralité de la surface d’attaque, identifiant ce qui pourrait mal tourner. Cela inclut-il les vulnérabilités ? Oui. Mais cela inclut bien plus encore.

Gestion d'exposition, ou évaluation de l'expositionles solutions couvrent :

- Configurations incorrectes

- Risques de tiers

- API non sécurisées

- Expositions de données sensibles

- Problèmes d'identité

- Risques liés au cloud (compartiments S3 exposés publiquement)

- et plus

Bien que les plates-formes VM vous donnent une partie de l’image, elles en laissent la majeure partie. Surtout compte tenu de l’architecture complexe de la plupart des entreprises modernes d’aujourd’hui.

C’est pourquoi des investissements ciblés dans des programmes de gestion des vulnérabilités ne peuvent pas donner grand-chose. Même l’élimination à 100 % du retard exposerait les organisations. Et comme la machine virtuelle reste essentiellement réactive, elle ne vieillira pas bien à une époque où les attaquants basés sur l’IA exigent une atténuation proactive.

C’est pourquoi les programmes VM disparaissent et des solutions d’évaluation de l’exposition apparaissent. Du moins selon Gartner.

Ce que Gartner a à dire sur la gestion de l'exposition et la gestion des vulnérabilités

Gartner a clairement exprimé son opinion sur sa position dans le gestion de l'exposition versus gestion des vulnérabilités débat : EM est de loin le grand gagnant.

« Les responsables des opérations de sécurité doivent aller au-delà de la gestion des vulnérabilités et créer un programme continu de gestion de l'exposition aux menaces pour traiter et remédier plus efficacement aux expositions », déclarent-ils dans leur article « Comment transformer la gestion des vulnérabilités en gestion des expositions ».

Les informations supplémentaires comprennent :

- Limites des machines virtuelles : « Création de listes prioritaires de vulnérabilités de sécurité ce n'est pas suffisant pour couvrir toutes les expositions ou trouver des solutions viables.

- Une feuille de route pour pivoter « de la gestion traditionnelle de la vulnérabilité technologique à une plus large, plus dynamique TIGE [Continuous Threat and Exposure Management] programme.

- La nécessité de prendre des mesures préventives : Les programmes VM sont, par nature, réactifs. Il ne suffit pas d’identifier le risque qui existe déjà. Gartner note que « trop de fournisseurs ajoutent des fonctionnalités de gestion de l'exposition » et que pour « survivre et prospérer, les fournisseurs doivent offrir gestion préventive de l'exposition des solutions. »

Les résultats sont clairs, du moins selon Gartner. Dans le climat numérique actuel, les organisations qui souhaitent rester à jour doivent suivre bien plus que de simples vulnérabilités.

Conclusion

« Résorber l’arriéré » est une vieille solution à un nouveau problème et elle ne fonctionne plus.

Les équipes doivent voir plus que CVE. Et les stratégies de sécurité de votre entreprise ne doivent pas dépendre uniquement des scores CVSS pris isolément.

«Tout corriger», c'est trop corriger et, en même temps, corriger trop peu. Il gaspille des ressources, vole de précieux cycles SOC et laisse des éléments laissés de côté, contrairement à l'EM.

Alors que les responsables de la sécurité préparent leurs plans pour l’avenir, « tout corriger » devrait se résumer à « corriger quelques éléments, et uniquement ceux qui ont le plus grand impact sur l’entreprise ». De cette façon, Non la menace invisible sera laissée pour compte.

PUBLICATIONS INTÉRESSANTES

Katrina Thompson croit fermement à la confidentialité des données personnelles et à la technologie qui la sous-tend. Elle est rédactrice indépendante et se concentre sur le cryptage, la législation sur la confidentialité des données et l'intersection des technologies de l'information et des droits de l'homme. Il a écrit pour Bora, Venafi, Tripwire et bien d'autres sites.