Je réfléchis à ce sujet depuis un moment et je suis heureux d'avoir enfin trouvé le temps de rassembler mes réflexions dans un article. J'ai l'impression qu'il est assez rare de voir des gens parler d'incitations à la cybersécurité (sauf mon ami Chris Hughesqui insiste fréquemment sur ce sujet sur son blog et sur LinkedIn). C’est assez surprenant étant donné que tout dans notre industrie est axé sur l’incitation. Dans cet article, je partage quelques réflexions sur cette question, discute de ce que je pense en être les aspects les plus importants et des raisons pour lesquelles davantage de gens devraient s'en soucier.

Ce problème est apporté à vous pour… Intrus.

Alors que l’IA permet aux mauvais acteurs, comment réagissent plus de 3 000 équipes ?

Le Shadow IT, les chaînes d’approvisionnement et l’expansion du cloud élargissent les surfaces d’attaque, et l’IA aide les attaquants à exploiter les faiblesses plus rapidement. Basé sur les informations de plus de 3 000 organisations, Indice de gestion de l’exposition aux intrus 2025 révèle comment les défenseurs s’adaptent.

-

Les vulnérabilités de haute gravité ont augmenté presque 20% à partir de 2024.

-

Les petites équipes réparent plus rapidement que le plus grand, mais le combler l'écart.

-

Les éditeurs de logiciels dirigent et résolvent des problèmes critiques en seulement 13 jours.

Obtenez l’analyse complète et voyez où en sont les défenseurs en 2025.

Si vous lisez le DBIR de Verizon, le rapport CrowdStrike ou tout autre rapport crédible et régulièrement produit sur les causes profondes des violations, ou même si vous suivez simplement l'actualité, vous remarquerez un schéma cohérent :

-

La plupart des violations ne sont pas causées par une nouvelle technologie comme l’IA ou la blockchain, ni le résultat de mystérieux jours zéro jamais vus auparavant.

-

La grande majorité des problèmes de sécurité ne sont pas réellement des problèmes de sécurité ; Ce sont des problèmes qui proviennent d’autres types d’organisations et qui introduisent des risques de sécurité.

En d’autres termes, la grande majorité des violations sont dues à des problèmes fondamentaux et ennuyeux. Quelqu'un a oublié de changer le mot de passe. Personne ne pouvait suivre tous les actifs dans un système centralisé. Quelqu'un a décidé d'accorder à un entrepreneur plus d'autorisations que nécessaire, mais a oublié de révoquer l'accès lorsque l'entrepreneur est parti. Cette liste peut s'allonger encore et encore, mais ce qui compte ici, c'est que la plupart du temps, ce qui provoque une violation dans une entreprise est quelque chose que l'équipe de sécurité ne peut pas résoudre seule. C’est ce que mon ami Yaron Levi appelle « le manque de discipline opérationnelle ».

Rien de tout cela n’est sorcier, et quiconque travaille dans le domaine de la sécurité depuis plus d’un an le comprend. Et pourtant, je suis toujours étonné de voir à quelle fréquence les professionnels de la sécurité insistent sur le fait que les choses devraient être différentes, c'est-à-dire que les ingénieurs devraient se soucier davantage du codage sécurisé, que l'informatique devrait donner la priorité à l'hygiène des accès, que les équipes devraient penser à la sécurité par défaut. La question qui se perd généralement est la suivante : pourquoi devraient-ils le faire ? Pourquoi tout cela devrait-il être vrai si personne dans l’organisation n’est suffisamment incité à réfléchir à la sécurité ? Il y a un dicton qui dit que « ce qui est mesuré est fait ». Pour le dire plus clairement, les gens feront ce pour quoi ils sont incités à le faire.

Une façon simple de comprendre les incitations est d’examiner deux choses : ce qui permet aux gens d’être promus et ce qui les fait licencier. Au plus haut niveau, la réponse à ces deux questions est liée aux objectifs organisationnels et aux indicateurs de performance clés (KPI). Les ingénieurs logiciels et les équipes produit sont incités à expédier rapidement. Tout ce qui nuit à votre capacité à atteindre cet objectif (revues de conception supplémentaires, tests étendus et, bien sûr, longues revues de sécurité) devient un obstacle à éviter. Les équipes informatiques vivent dans des systèmes de tickets et sont incitées à clôturer autant de tickets que possible, le plus rapidement possible, sans déranger les gens. Chaque demande d'assistance informatique (accorder l'accès à X, activer Y, ouvrir une connexion à Z) signifie qu'il y a une personne dans une organisation qui recherche quelque chose et souhaite que cela se produise hier. Tout est urgent, tout est en feu, tout a été demandé par le manager et tout doit arriver sans tarder. Comme prévu, le service informatique est incité à clôturer le ticket dès que possible et à passer immédiatement à une autre demande (également urgente).

Chaque département a ses propres KPI, et devinez quoi, il n'existe qu'une seule équipe dont la réduction des risques est mesurée. Il n'est donc pas surprenant que, dans la plupart des organisations, le seul dirigeant véritablement incité à se soucier de la sécurité soit le RSSI. Tant que les comportements sécuritaires ne feront pas partie des évaluations de performance de chacun, au même titre que les compétences d’exécution, de travail d’équipe et de communication, cela ne changera pas.

Le problème des incitations est encore plus évident lorsque l’on regarde au-delà des équipes de sécurité individuelles et au secteur dans son ensemble.

De temps en temps, l’ensemble du secteur est enthousiasmé par une nouvelle idée géniale. Il y a quelques années, il s'agissait de la SBOM, et il y a quelques mois encore, il s'agissait de la signature du Engagement de sécurité dès la conception CISA (il y a déjà 328 entreprises qui l'ont signé). Évidemment, je pense que le Secure by Design Pledge est une bonne initiative ; Après tout, cela fait prendre conscience qu’il est important de penser à la sécurité à l’avance ou, comme on dit, de concevoir la sécurité au lieu de la mettre en œuvre plus tard. En même temps, penser qu’une initiative comme celle-ci va avoir des conséquences réelles revient à ne pas comprendre comment fonctionnent les incitations. Pour être clair, cela n’a rien à voir avec CISA ou sa programmation ; Le problème, encore une fois, ce sont les incitations.

J'en ai déjà parlé. Lorsqu’une entreprise débute, il y a généralement quelques personnes dans un garage, donc toute l’attention est concentrée sur ce qu’il faut construire et quelle direction prendre. Évidemment, penser à la sécurité à ce stade serait ridicule : lorsque les chances que l'entreprise entière fasse faillite en quelques mois sont de 90 à 99 %, voire plus, le plus grand risque n'est pas une faille de sécurité, mais l'incapacité de trouver le bon point d'entrée. Disons que les fondateurs ont bien fait les choses et ont pu survivre. A partir de ce moment, la pression ne fait qu'augmenter. Le prochain défi consiste à adapter le produit au marché (la plupart des startups ne le font jamais, il est donc essentiel de lui donner la priorité au succès de l'entreprise). Lorsqu’une entreprise n’a qu’un seul produit et aucun client, la priorité numéro un n’est pas de rendre le produit sûr ; obtient ce premier client. Puis la deuxième, puis la troisième, et ainsi de suite jusqu’à ce que les quelques startups chanceuses qui parviennent à survivre et à atteindre le stade de croissance soient entièrement concentrées sur la croissance. À aucun moment du parcours professionnel, la sécurité n’est la priorité numéro un.

La sécurité dès la conception semble excellente car, en théorie, toutes les entreprises devraient s'assurer que leurs produits sont sécurisés dès la conception. Dans la pratique, la sécurité ralentit souvent les activités, et dans un monde qui donne la priorité à la vitesse et à l’exécution avant tout, donner la priorité à la sécurité ne sera jamais facile. C’est ainsi qu’une fois de plus, les incitations détruisent la sécurité, non seulement au niveau des entreprises mais aussi au niveau industriel.

Pour les responsables et les professionnels de la sécurité, comprendre le fonctionnement des incitations dans notre secteur peut contribuer à accroître le succès des initiatives de sécurité. Après tout, lorsque les initiatives de sécurité échouent, c'est rarement parce que la technologie n'est pas là ou parce que les RSSI n'ont pas fait suffisamment d'efforts. La plupart des initiatives de sécurité qui échouent échouent en raison d’incitations mal alignées. Un bon exemple est le mouvement « tourner à gauche », qui a échoué parce que les développeurs n’ont jamais été incités à s’approprier la sécurité. Aucun programme de champion de la sécurité ne peut obliger les développeurs à privilégier la sécurité plutôt que la vitesse lorsqu'ils sont promus pour la seconde et non pour la première.

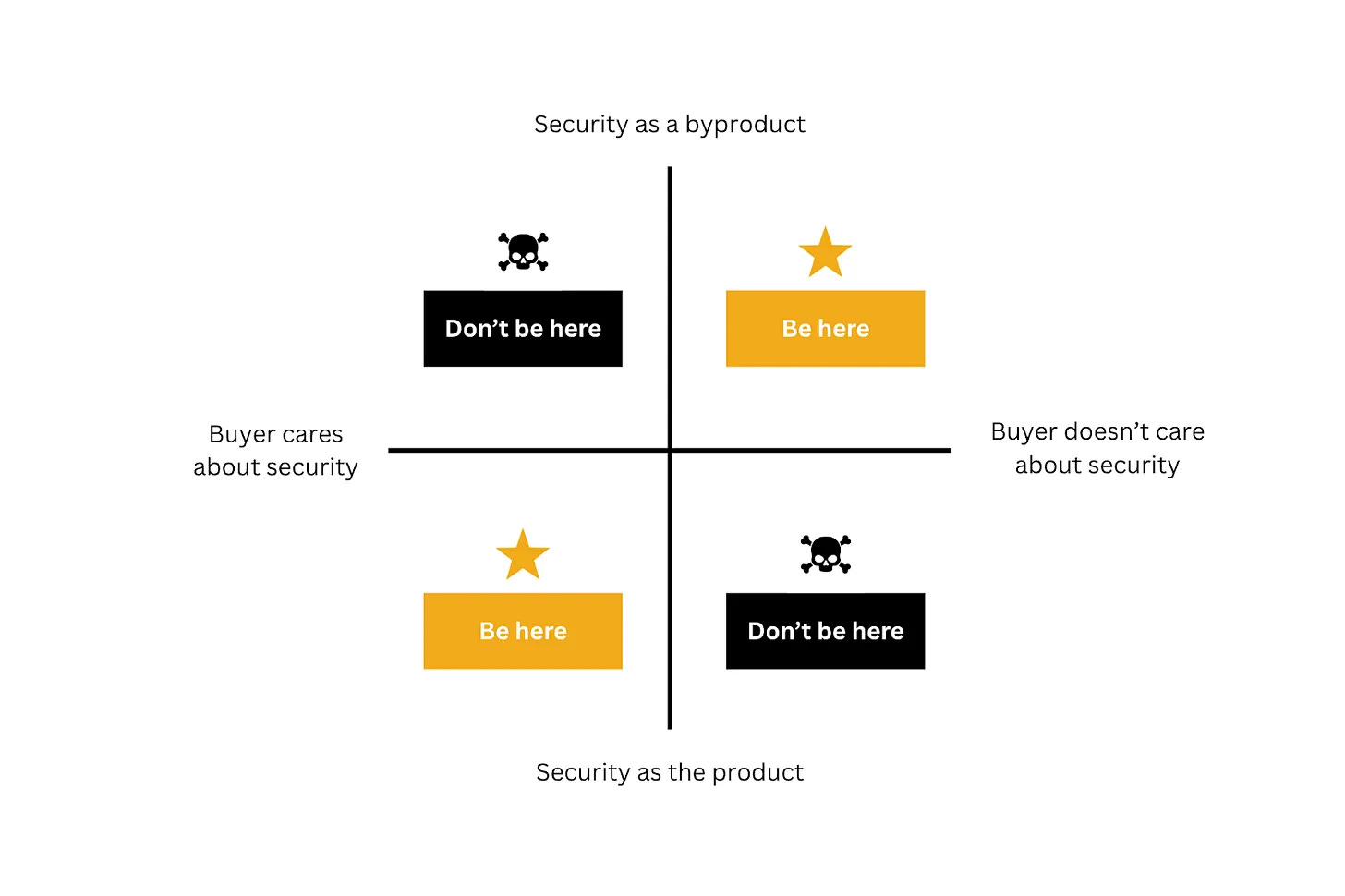

Pour les fondateurs de startups de cybersécurité, les incitations mal comprises peuvent faire la différence entre la création d’une entreprise prospère et une entreprise qui ne parvient pas à être adoptée. De nombreuses startups échouent parce qu’elles supposent que les différents départements de l’entreprise se soucieront davantage de la sécurité qu’ils ne le font réellement. C’est particulièrement le cas des grandes entreprises que la plupart des startups de sécurité recherchent en premier lieu. Plus l'entreprise est grande, moins l'informatique, l'infrastructure ou l'ingénierie sont susceptibles de payer ou d'être enthousiastes à l'idée de mettre en œuvre un produit dont la principale proposition de valeur est la sécurité. Je l'ai déjà expliqué avant ça Pour résoudre des problèmes de sécurité, il n’est pas nécessaire de créer une société de sécurité.et que la seule façon pour les équipes informatiques et d'ingénierie d'acheter un produit de sécurité est si ce produit offre la sécurité comme sous-produit d'une valeur différente qui leur tient vraiment à cœur.

Source des images : Aventurez-vous dans la sécurité

Il ne suffit pas de comprendre les incitations organisationnelles et la manière dont les différentes équipes s'intègrent dans le tableau. J'ai également rencontré des fondateurs qui tentaient de mettre en œuvre de grandes initiatives au niveau de l'écosystème et qui étaient également confrontés à des défis en matière d'incitations. De temps en temps, quelqu'un avec une grande vision propose l'idée de partager des renseignements sur les menaces ou de collaborer à la détection de données, pour découvrir ensuite qu'il existe des incitations juridiques mal alignées (les entreprises ne veulent pas exposer les violations, perdre du temps à partager des données ou ont peur de partager accidentellement quelque chose qui peut leur remonter). De nombreuses idées visionnaires ont été anéanties par la réalité du comportement des entreprises en matière de responsabilité juridique, d’assurance et d’autres préoccupations. Ce qui semble être une idée évidente dans une conférence BSides est souvent tout simplement impossible en raison du fonctionnement des incitations.

Ceux qui me connaissent personnellement peuvent vous dire que je suis optimiste (et ce n'est pas seulement parce que J'ai écrit le manifeste d'un optimiste en matière de sécurité.). Et pourtant, même moi, j’ai du mal à voir comment, sans changer radicalement les incitations, nous pouvons changer le fonctionnement de la sécurité. Il y a beaucoup à faire dans ce domaine, tant au niveau organisationnel qu'industriel. Certaines choses évoluent généralement d’elles-mêmes, mais les incitations évoluent rarement jusqu’à ce que quelque chose d’important se produise.

Je ne pense pas avoir une bonne idée de ce qui peut être fait pour changer la façon dont les entreprises et la société dans son ensemble traitent la sécurité. Tout ce que je peux espérer, c'est que le travail que nous effectuons en tant que startups fasse une petite brèche et aide les entreprises soucieuses d'améliorer leur sécurité.