Chaque certificat SSL/TLS a une durée de vie définie. Les propriétaires de sites Web bénéficient depuis des années de la commodité des certificats pluriannuels, qui durent souvent jusqu'à cinq ans. Cela a changé en 2020, lorsque le forum des navigateurs d'autorités de certification (CA/B) a fixé des règles mondiales pour les certificats numériques et limité la validité SSL à 398 jours, soit environ 13 mois. Ce changement n'était pas arbitraire, mais il reflétait le besoin croissant du secteur de certificats plus solides et de plus courte durée, réduisant la fenêtre d'exposition si jamais une clé privée était compromise. Mais le durcissement ne s’arrête pas là. Une nouvelle proposition, Ballot SC-81v3, réduira encore la validité du SSL à seulement 47 jours d'ici 2029. Si cela semble extrême, c'est parce que le Web évolue vers une validation de confiance continue où les certificats sont mis à jour presque aussi fréquemment que les mots de passe.

Cela signifie pour les organisations que le renouvellement manuel des certificats, y compris le processus de connexion au tableau de bord d'une autorité de certification, la réémission d'un certificat et la reconfiguration des serveurs, ne sera plus pratique à des intervalles aussi courts. C'est un signe clair que le secteur attend désormais des entreprises qu'elles montrent la voie en matière d'automatisation tout en gérant le cycle de vie de leurs certificats. Mais avant d’entrer dans les détails, il convient d’examiner ce qui se passe réellement lorsqu’un certificat SSL dépasse sa date de renouvellement.

Techniquement, que se passe-t-il lorsqu'un certificat SSL expire ?

Un certificat SSL n'est pas simplement désactivé à son expiration. Il ne réussit pas une vérification spécifique lors de la prise de contact TLS. Chaque certificat comprend des champs de métadonnées tels que « Pas avant » et « Pas après ». Le champ « Pas après » définit le dernier horodatage valide au-delà duquel le certificat est considéré comme invalide. Lorsqu'un client, tel qu'un navigateur Web ou un consommateur d'API, établit une connexion, il vérifie cet horodatage par rapport à l'horloge système. Si l'heure actuelle dépasse la valeur « Pas après », la négociation se termine par une erreur de certificat non valide.

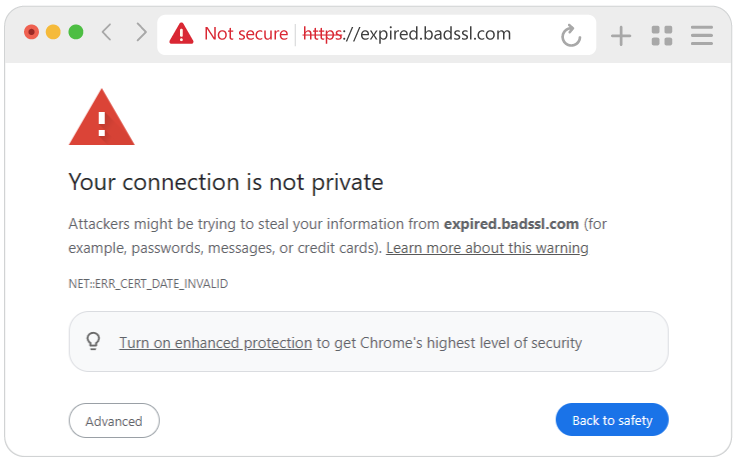

Les navigateurs, qui constituent la première ligne de contrôle de la confiance, signalent immédiatement les certificats expirés. Les utilisateurs du navigateur Chrome peuvent voir un avertissement rouge pleine page indiquant “Votre connexion n'est pas privée”. Firefox et Safari affichent des avertissements similaires, chacun soulignant que le site Web n'est pas fiable. En coulisses, l’échec se produit avant le début de toute communication cryptée. Le navigateur ne récupère même pas le contenu du site car la négociation TLS échoue.

Cela devient particulièrement problématique dans les environnements de production. Par exemple, si une organisation oublie de renouveler un certificat générique utilisé sur plusieurs sous-domaines, tous les services dépendants, du site Web principal aux API back-end, commenceront à échouer simultanément. Ce qui est intéressant, c’est qu’à mesure que les périodes de validité des certificats raccourcissent, la fenêtre de renouvellement diminue également. Cela signifie que votre marge d’erreur diminue chaque année. Un renouvellement oublié, qui aurait pu être intercepté dans un délai de grâce de 72 heures, pourrait bientôt se traduire par une indisponibilité totale en quelques heures.

Comment un SSL expiré affecte l'expérience utilisateur et le référencement

Confiance des utilisateurs et impact sur la conversion

Pour la plupart des utilisateurs, l’avertissement du navigateur constitue un effet dissuasif immédiat. Rares sont ceux qui échapperont au message « Non sécurisé », en particulier lorsqu'il s'agit de paiements ou de données personnelles. Concrètement, cela se traduit directement par des baisses de trafic et des pertes de conversion. Pour les sites de commerce électronique, cela peut signifier des paniers abandonnés et une perte de revenus.

Les moteurs de recherche prennent également au sérieux l’expiration du protocole SSL. Depuis 2014, Google utilise HTTPS comme signal de classement pour récompenser les sites Web sécurisés avec des améliorations marginales en matière de référencement. Un certificat expiré rétrograde effectivement un site vers HTTP pour le navigateur. Cela peut affecter à la fois la classification et l’efficacité de l’exploration. Les robots d'exploration comme Googlebot peuvent contourner les pages d'indexation diffusées via des connexions non sécurisées.

D'un point de vue opérationnel, le renouvellement SSL n'est plus seulement une tâche de maintenance informatique. Cela fait désormais partie de l’hygiène SEO. Les équipes marketing se coordonnent de plus en plus avec les opérations DevOps ou de sécurité pour fournir une disponibilité HTTPS continue. Plus le cycle de renouvellement des certificats devient strict, plus la planification du renouvellement recoupe la visibilité et les performances de recherche. L’absence de date de renouvellement ne peut plus être considérée comme un oubli technique mineur. C'est désormais une question de visibilité pour l'entreprise.

Les risques techniques cachés derrière un certificat expiré

Lorsqu'un certificat SSL expire, l'avertissement du navigateur n'est qu'un problème superficiel. Ce qui se passe en dessous est bien plus inquiétant. La négociation TLS commence à échouer et tout ce qui en dépend, comme les API, les webhooks, les services d'arrière-plan ou les microservices internes, cesse de communiquer entre eux.

Les défauts typiques incluent :

- Les réponses de l'API échouent avec 502/503

- Microservices internes rejetant les connexions TLS

- les événements de webhook tombent silencieusement

Les demandes sont rejetées, les intégrations sont interrompues et les conséquences peuvent se propager silencieusement à travers vos systèmes avant que quiconque ne réalise ce qui se passe réellement.

Supposons une plate-forme SaaS disposant d'une douzaine de services internes et communiquant via des points de terminaison HTTPS. Si l'un de ces certificats internes expire, tous les microservices dépendants commencent à renvoyer des erreurs 502 ou 503. Dans de nombreux cas, les ingénieurs soupçonnent initialement des problèmes de réseau ou d’équilibrage de charge, perdant ainsi un temps crucial avant de se rendre compte que la cause première est l’expiration du certificat.

Un autre impact négligé se produit dans les intégrations automatisées. De nombreuses plateformes utilisent des webhooks basés sur HTTPS pour échanger des données en temps réel, par exemple les rappels Stripe ou Slack. Lorsque votre SSL expire, ces rappels échouent silencieusement, entraînant des transactions incomplètes ou des messages non livrés. La dette technique se multiplie si plusieurs services dépendent de la même chaîne de certificats.

Pour atténuer ces risques, de nombreuses organisations adoptent désormais une gestion automatisée des certificats basée sur ACME, telle que celle prise en charge par les API d'automatisation d'entreprise de Sectigo. Le protocole ACME réémet et installe automatiquement les certificats avant leur expiration, souvent sans intervention humaine. Dans les environnements DevOps complexes, cette forme de renouvellement silencieux garantit que l'ensemble de l'infrastructure reste chiffrée et conforme, même si les durées de validité des certificats continuent de raccourcir.

L'impact commercial d'un SSL expiré

Lorsqu’un certificat expire, la conséquence immédiate est un temps d’arrêt, mais l’effet d’entraînement va bien plus loin. Les visiteurs perdent confiance, les transactions s'arrêtent et les API échouent. Pour les plateformes destinées aux consommateurs, l’impact sur les revenus peut être grave. Selon plusieurs études de cas, même quelques heures d’indisponibilité liées à SSL peuvent coûter des centaines de milliers de dollars aux entreprises.

Il existe de nombreux cas concrets qui montrent à quel point une rénovation manquée peut être coûteuse. En 2021, LinkedIn a subi une panne brève mais notable lorsqu'un certificat API interne a expiré. À peu près au même moment, Azure DevOps de Microsoft était confronté à un problème similaire : un certificat SSL expiré dans son système de surveillance de l'état mettait certaines parties du service hors ligne. Les deux incidents montrent à quel point même les plus grandes entreprises technologiques ne sont pas à l’abri d’un problème aussi simple que la perte d’un certificat.

Il y a aussi une dimension de conformité. Dans des cadres tels que le RGPD et la PCI DSS, il est obligatoire de maintenir des canaux de communication cryptés. Un certificat expiré, techniquement parlant, brise l'intégrité du cryptage et rend les transferts de données non conformes. Si la panne affecte les données des clients ou le traitement des paiements, elle pourrait même entraîner des échecs d'audit ou des pénalités.

Lorsque l’on compare les coûts, l’automatisation l’emporte presque toujours. Le prix à payer pour les temps d'arrêt liés au renouvellement, la perte de réputation et le temps de récupération dépasse de loin l'investissement dans la gestion automatisée du cycle de vie des certificats. À mesure que les périodes de validité continuent de se raccourcir, l’argument économique en faveur des renouvellements manuels s’effondre tout simplement.

Comment éviter les temps d'arrêt et la perte de revenus

Empêcher l’expiration d’un certificat ne consiste pas à définir un rappel. Il s'agit d'établir une visibilité, une automatisation et une responsabilité sur tous vos actifs numériques.

- La première étape consiste à maintenir un inventaire centralisé de tous les certificats, tant internes qu'externes, ainsi que leurs dates d'émission et d'expiration. Cela permet d'identifier quelles autorités de certification sont utilisées, où chaque certificat est déployé et comment les workflows de renouvellement sont gérés.

- Vient ensuite le suivi des expirations et les alertes. De nombreuses équipes s'appuient sur des outils de surveillance qui se connectent à Slack ou au courrier électronique pour envoyer des rappels de renouvellement avant l'expiration des certificats. Cette approche fonctionne pour le moment, mais elle ne durera pas longtemps. Alors que le secteur s’oriente vers un cycle de renouvellement de 47 jours, les renouvellements manuels deviennent rapidement irréalistes. Même une petite entreprise possédant une centaine de certificats devrait traiter quelques renouvellements chaque jour simplement pour que tout reste conforme.

- C'est pourquoi l'automatisation des certificats SSL devient rapidement une norme. ACME SSL Automation, alimenté par le protocole ACME SSL, permet de renouveler automatiquement les certificats en quelques secondes. Le résultat est un flux de renouvellement plus fluide et plus fiable qui laisse beaucoup moins de place à l’erreur humaine.

- En plus de l'automatisation ACME, les modèles d'abonnement pluriannuels constituent une stratégie utile. Bien que chaque certificat expire chaque année ou plus tôt, un plan pluriannuel permet de maintenir une couverture ininterrompue en réémettant de nouveaux certificats avant l'expiration des anciens.

Associé à une plateforme de gestion du cycle de vie des certificats, il offre aux organisations une vue complète de l'ensemble de leur écosystème de certificats, des intégrations tierces aux appareils IoT. Le véritable objectif est de garantir que chaque point de terminaison qui s'appuie sur SSL, qu'il s'agisse d'une API publique ou d'un panneau interne, reste dans le même cycle d'actualisation géré.

Réflexions finales

Lorsqu'un certificat SSL expire, c'est plus qu'une erreur technique. C'est un abus de confiance. Chaque certificat expiré montre un écart entre la manière dont une organisation gère ses systèmes et la manière dont elle maintient la confiance des utilisateurs. Les fournisseurs de navigateurs renforcent leurs règles et la volonté du CA/B Forum de raccourcir la durée de vie des certificats signifie que les renouvellements ne peuvent plus être traités comme une tâche occasionnelle. Ce qui se produisait autrefois quelques fois par an devient rapidement un processus continu. Le prochain cycle de renouvellement de 47 jours marque un changement majeur dans la manière dont Internet gère la sécurité. L'automatisation n'est plus facultative ; C'est prévu. Les entreprises qui continuent de s'appuyer sur des renouvellements manuels risquent des pannes, des pertes de référencement et une diminution de la confiance des utilisateurs. En revanche, ceux qui investissent dans la gestion automatisée des certificats maintiennent leurs limites chiffrées fortes et cohérentes sans effort manuel constant. Vos utilisateurs ne voient jamais de faille de sécurité et leur confiance reste stable. Les certificats SSL ont toujours été plus que de simples outils cryptographiques. Ils sont une promesse visible de communication sûre et authentique.

Articles connexes :