Pourquoi les entreprises ont-elles besoin de solutions DLP avancées ?

La perte de données est l’une des plus grandes cybermenaces auxquelles sont confrontées les grandes entreprises. Ces entreprises gèrent actuellement de grandes quantités d’informations et les archiver pour assurer leur sécurité peut avoir de nombreuses conséquences. Il peut s’agir de données sensibles qui finissent entre les mains de concurrents ou de criminels qui exigent une rançon pour la restitution ou la suppression des données. Au-delà de ces failles, les défaillances en matière de protection des données exposent également les entreprises à de sévères sanctions réglementaires ou à une atteinte à leur réputation.

Par conséquent, un outil spécialisé de prévention des pertes de données, ou DLP, devrait jouer un rôle dans chaque solution de cybersécurité. Ils fonctionnent différemment des défenses traditionnelles telles que les pare-feu et les anti-malwares, car ils se concentrent sur ce qui quitte l'entreprise et non sur ce qui y entre.

Ces technologies jouent un rôle clé dans la prévention des violations de données en stoppant les incidents avant qu'ils ne puissent nuire à votre entreprise.

Qu’est-ce que la prévention contre la perte de données ?

La prévention des pertes de données est un vaste domaine qui couvre bien plus que les seules cybermenaces. Il comprend tous les outils, technologies et processus nécessaires pour protéger les données contre la suppression accidentelle, la perte ou le vol. Si cela est fait correctement, cela empêche le partage non autorisé de données sensibles et protège les entreprises contre les menaces telles que les ransomwares et l'extorsion.

Alors que les outils DLP de base s'appuient généralement sur des règles simples pour signaler ou bloquer les fuites de données évidentes, telles que la correspondance de mots clés ou la surveillance des transferts de fichiers, la DLP d'entreprise va bien plus loin. Il est conçu pour les grands environnements distribués dans lesquels les données circulent entre les points finaux, les plateformes cloud et les services tiers. Utilisez l'analyse contextuelle pour comprendre qui accède aux données, comment elles sont utilisées et si cette activité est conforme aux politiques de prévention contre la perte de données. Cela permet aux organisations d’appliquer des contrôles précis, de réduire les faux positifs et de protéger les données sensibles à grande échelle.

Relever les défis modernes en matière de protection des données

La protection contre la perte de données accidentelle ou malveillante devrait être un élément clé de la stratégie de protection des données de toute entreprise, en particulier dans un environnement en évolution où l'expansion des données et la croissance des solutions cloud, le travail hybride et les points finaux non gérés créent davantage d'opportunités de perte de données.

En outre, l’un des plus grands problèmes de sécurité des données auxquels sont confrontées de nombreuses entreprises aujourd’hui est que les pirates informatiques ciblent souvent spécifiquement les données et que les solutions DLP traditionnelles peuvent avoir du mal à suivre le rythme dans un environnement aussi complexe. Les techniques avancées telles que l’exfiltration DNS rendent le vol de données plus difficile à détecter, et une fois que les informations quittent l’entreprise, il est trop tard. Dans de tels cas, les entreprises auront le sentiment qu’elles n’ont d’autre choix que de céder aux demandes des pirates informatiques visant à rétablir l’accès ou à empêcher la divulgation publique d’informations sensibles.

Les risques posés par la perte de données

Les principaux risques posés par une violation de données peuvent être divisés en trois catégories : financiers, réputationnels et opérationnels. Chacun de ces éléments peut être extrêmement coûteux et, ensemble, le coût total d’un incident de perte de données peut facilement atteindre des millions de dollars.

- Financier: Cela couvre tous les coûts directs causés par la perte de données. Cela peut inclure des compensations ou des règlements de recours collectifs pour les utilisateurs concernés, des amendes imposées par les régulateurs de la protection des données et le coût de restauration et de renforcement des systèmes. Cela inclut également toute rançon directe versée aux pirates pour récupérer des données.

- Opérationnel: Toute perte de données qui empêche les entreprises de mener à bien leurs activités quotidiennes peut également s’avérer coûteuse. Une étude de l'Uptime Institute indique que plus de la moitié des entreprises déclarent que leurs arrêts les plus récents ont coûté plus de 100 000 dollars, tandis que dans certains cas, comme lors de l'incident du ransomware Jaguar Land Rover en 2025, les opérations critiques peuvent être perturbées pendant des semaines, voire des mois.

- Réputation : La perte la plus importante, bien que la plus difficile à quantifier, vient peut-être de toute atteinte à la réputation. C'est particulièrement le cas si des clients se sont fait voler des informations très sensibles. Selon l’ISACA, un consommateur sur trois a rompu ses liens avec une entreprise en raison d’une violation de données.

Quelles techniques sont couramment utilisées pour la DLP ?

Les outils DLP réseau traditionnels utilisent diverses technologies pour arrêter tout problème de fuite de données dès qu'il se produit. Ces solutions s'appuient généralement sur des méthodes éprouvées, telles que des outils de correspondance de signatures et de balisage de fichiers, pour détecter les violations de données. Ils fonctionnent généralement en parallèle avec d'autres solutions telles que les pare-feu, la sécurité de la messagerie électronique et les systèmes de détection d'intrusion pour vous protéger contre les menaces externes.

Toutefois, une protection plus avancée des terminaux peut aller beaucoup plus loin. Grâce à une approche basée sur le comportement, une solution anti-exfiltration de données et DLP peuvent fonctionner ensemble pour détecter rapidement toute activité inhabituelle pouvant indiquer des violations de données en cours et les résoudre avant que les pirates informatiques n'aient la possibilité de supprimer des informations sensibles du réseau.

Pourquoi les organisations ont-elles besoin de solutions modernes de prévention des pertes de données ?

Les tactiques utilisées par les pirates informatiques changent constamment, de sorte que les outils DLP d'entreprise traditionnels peuvent ne pas suffire à eux seuls. Les problèmes courants incluent l'incapacité de faire la distinction entre les utilisateurs, ce qui rend difficile pour ces systèmes d'identifier si un problème est le résultat d'une négligence, d'une menace interne malveillante ou d'une tentative de violation de données externe.

Les outils existants sont également gourmands en ressources et entraînent des coûts et des exigences de maintenance élevés. Cela peut les rendre peu pratiques pour les petites entreprises ou celles disposant d’équipes informatiques limitées. Par conséquent, des solutions anti-exfiltration de données plus modernes qui résolvent ces problèmes devraient être envisagées pour élargir l’offre de protection des outils DLP.

Considérations clés pour les programmes de prévention des pertes de données d'entreprise

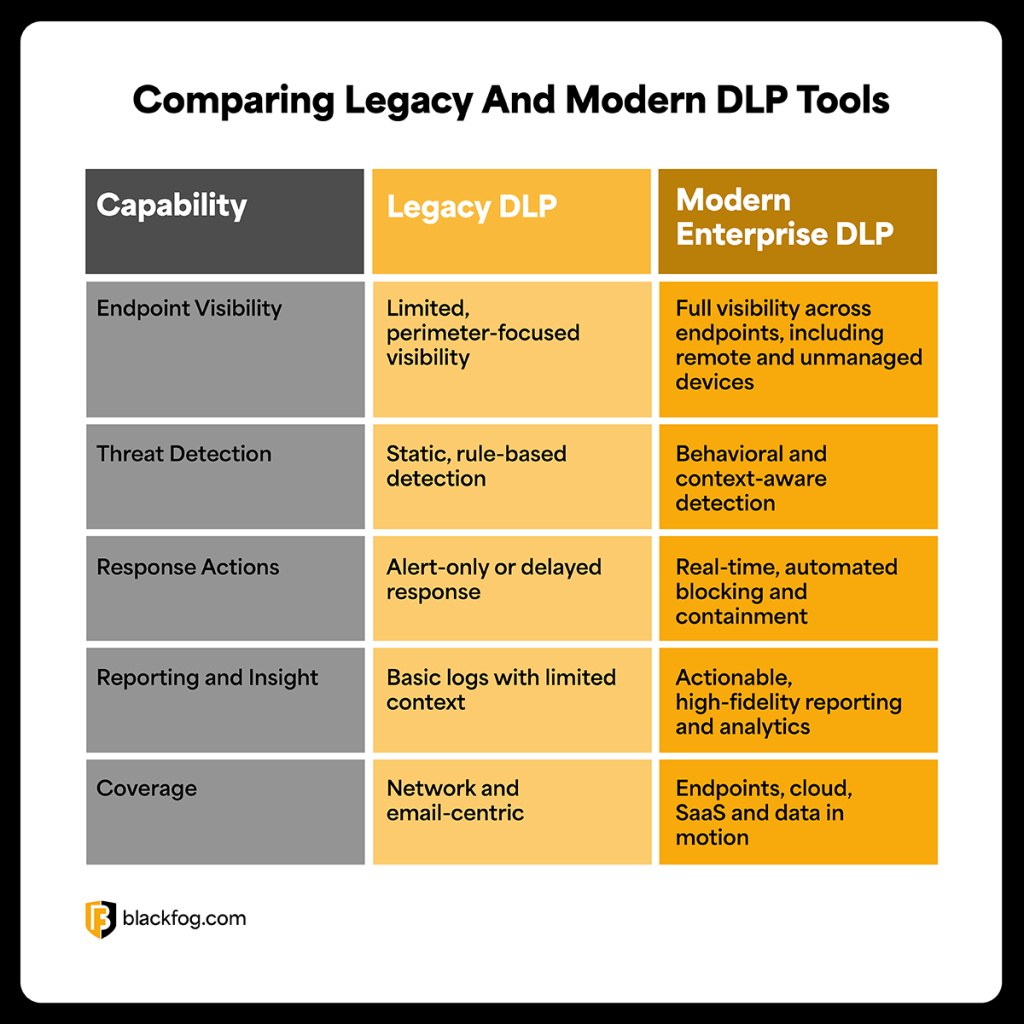

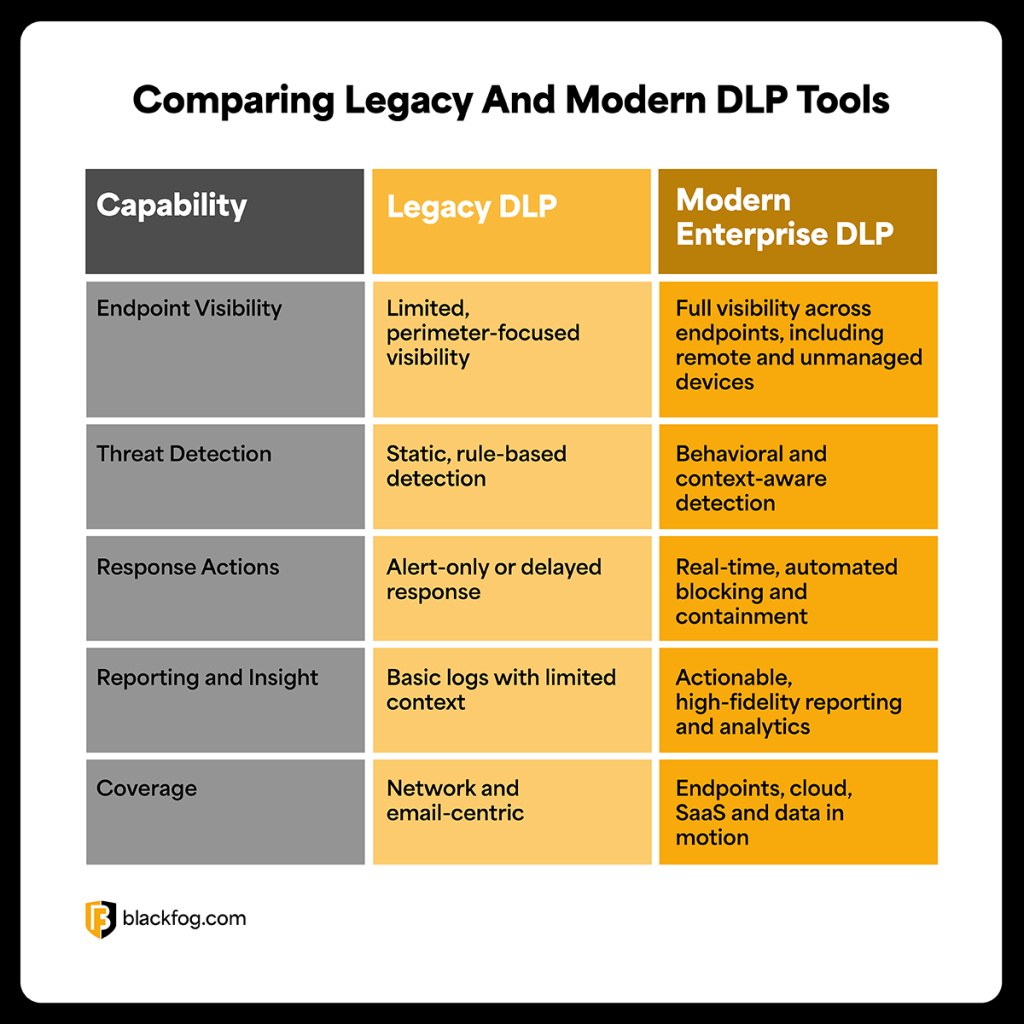

La création d’une stratégie efficace de prévention des pertes de données nécessite plus que la mise en œuvre de contrôles de base ou le recours à des outils existants conçus pour des environnements plus simples. Alors que les données circulent désormais constamment entre les points finaux, les plates-formes cloud et les collaborateurs distants, les entreprises doivent évaluer si leurs capacités DLP peuvent fournir la visibilité, la détection et la réponse nécessaires pour prévenir les menaces modernes de violation de données. La comparaison suivante met en évidence les principales différences entre les approches DLP traditionnelles et les solutions modernes d'entreprise, ainsi que les facteurs que les organisations devraient prendre en compte lors de la protection des données sensibles à grande échelle.

DLP intégré et prévention des pertes de données d'entreprise

Lors de l'évaluation des solutions de protection des données, les entreprises seront souvent confrontées à deux termes utilisés pour décrire les fonctionnalités DLP : DLP intégré et prévention des pertes de données d'entreprise. Bien qu’ils semblent similaires, ils font référence à des approches très différentes en matière de protection des données sensibles.

Le DLP intégré décrit les contrôles intégrés de base qui sont souvent proposés dans le cadre d'une plate-forme plus large, tels que les outils de messagerie, le stockage cloud ou les produits de sécurité des points finaux. Ces solutions ont tendance à être isolées et s’appuient sur des règles statiques avec un contexte limité.

Cependant, la véritable prévention contre la perte de données d'entreprise repose sur une solution dédiée qui applique une politique unifiée sur tous les points finaux, réseaux et environnements cloud. En analysant la sensibilité des données et le comportement des utilisateurs en temps réel, il permet une application plus précise, réduit les faux positifs et permet aux organisations de mettre fin aux violations de données sans perturber les activités commerciales légitimes.

Quels sont les avantages de la mise en œuvre de DLP pour les points de terminaison ?

Pour avoir les meilleures chances de se défendre contre le vol de données, les entreprises doivent regarder au-delà des outils DLP au niveau du réseau et garantir la sécurité au niveau de l'appareil. Pour protéger efficacement chaque point final contre la perte de données, des outils dédiés aux violations de données offrent la prochaine évolution en matière de protection des points finaux.

En analysant l'activité sur chaque appareil, ces solutions peuvent créer une image complète et précise de ce à quoi ressemblent les transferts de données normaux. Ensuite, configurez les règles DLP qui détaillent la manière de réagir, permettant à la technologie d'intervenir automatiquement pour bloquer tout comportement suspect pouvant être le signe d'une tentative d'exfiltration de données.