Dernière mise à jour le 5 janvier 2026 par Narendra Sahoo Alors que la norme PCI DSS 4.0 approche de sa mise en œuvre complète en 2025, de nombreuses entreprises tentent encore de séparer ce qui compte vraiment du bruit. La nouvelle version introduit un état d'esprit de sécurité plus fort, des options de déploiement […]

Cybersecurité

L’IA générative peut-elle être utilisée comme arme de cyberattaque ?

L’IA générative est devenue l’une des technologies les plus puissantes de notre époque. Capables de produire du texte, des images, de la voix et même du code réalistes, ces systèmes révolutionnent les industries. Mais s’ils stimulent l’innovation et la productivité, ils introduisent également une toute nouvelle classe de menaces. À mesure que les capacités de […]

Pouvez-vous pérenniser votre vie à l’ère de l’IA ? (Critique de livre)

Lorsque Ranan Lachman m'a contacté pour me parler de son nouveau livre sur la pérennité de votre monde alors que l'IA accélère le changement autour de nous, j'étais enthousiasmé et j'ai accepté de réviser le livre. Cependant, je n'avais aucune réelle idée de l'approche adoptée par l'auteur et j'ai été surpris (et interpellé) par les […]

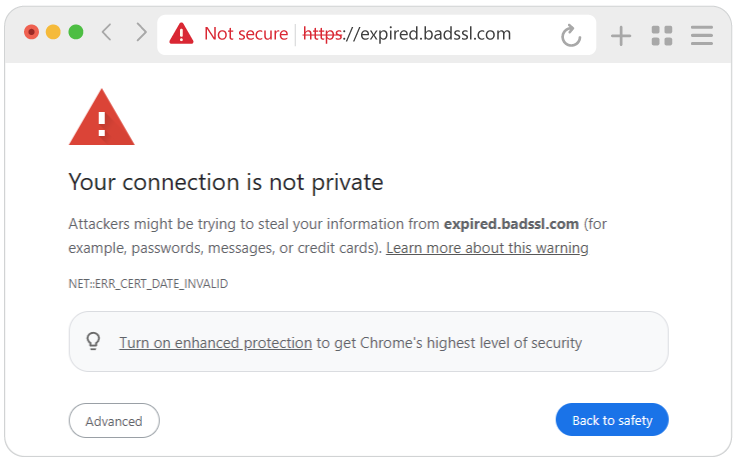

Que se passe-t-il si vous ne renouvelez pas le certificat SSL à temps ?

Chaque certificat SSL/TLS a une durée de vie définie. Les propriétaires de sites Web bénéficient depuis des années de la commodité des certificats pluriannuels, qui durent souvent jusqu'à cinq ans. Cela a changé en 2020, lorsque le forum des navigateurs d'autorités de certification (CA/B) a fixé des règles mondiales pour les certificats numériques et limité […]

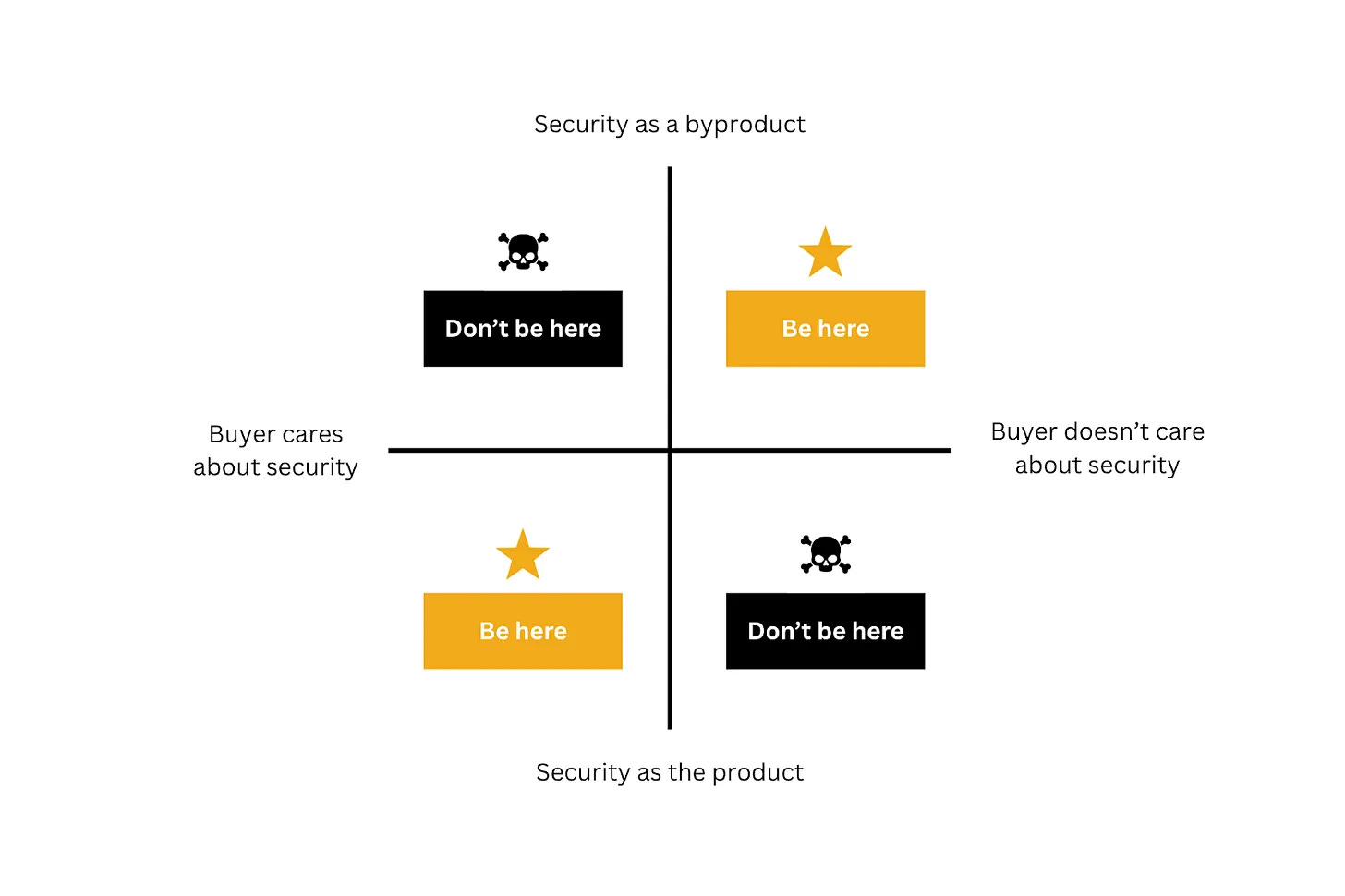

Ne pas obtenir les bonnes incitations peut tuer une initiative de sécurité ou une startup de sécurité

Je réfléchis à ce sujet depuis un moment et je suis heureux d'avoir enfin trouvé le temps de rassembler mes réflexions dans un article. J'ai l'impression qu'il est assez rare de voir des gens parler d'incitations à la cybersécurité (sauf mon ami Chris Hughesqui insiste fréquemment sur ce sujet sur son blog et sur LinkedIn). […]

Pourquoi la conception technologique éthique est importante pour la conformité moderne

Dernière mise à jour le 11 novembre 2025 par Narendra Sahoo Créer une bonne application était autrefois assez simple. Constituez une bonne équipe, créez des fonctionnalités intéressantes, écrivez le code et publiez-le le plus rapidement possible. Tout ce dont vous aviez besoin était de vous assurer que votre produit répondait aux attentes des utilisateurs ainsi […]

Guerre numérique et nouvelle ligne de front géopolitique

Cet article fait suite à notre récent article sur les origines des attaques de cybercriminalité (lire ici). Nous explorons désormais les dimensions mondiales, commerciales et politiques de la guerre numérique. Points clés à retenir 100 milliards de dollars de dommages cybernétiques mondiaux par an, soit l’équivalent du PIB d’un pays de taille moyenne. Un impact […]

Près de 40 % des paiements de ransomware en 2024 pourraient être allés à la Russie, à la Chine et à la Corée du Nord.

Les victimes de ransomwares ont payé environ 813 millions de dollars en 2024. Près de 40 % de ce montant pourrait être allé à des acteurs en Russie, en Chine et en Corée du Nord, selon une nouvelle analyse de la société de cybersécurité Heimdal. Heimdal a utilisé la télémétrie récente, le suivi des infrastructures […]

Qu’est-ce que l’ITDR géré ? Définitions, fonctionnalités et principaux avantages

Points clés à retenir : MITDR– L'ITDR géré combine la détection des menaces d'identité avec une réponse dirigée par des experts. Pourquoi est-ce important: Obtenez une meilleure protection et réduisez les coûts sans créer une équipe interne entière. que chercher: Privilégiez le suivi des comportements, la réponse en temps réel et la surveillance experte Vous avez […]

Innovateurs en matière de sécurité des paiements avec Block, Inc.

Bienvenue dans la série de blogs du PCI Security Standards Council, The AI Exchange : Innovators in Payment Security. Cette fonctionnalité spéciale et continue de notre blog PCI Perspectives fournit une ressource permettant aux acteurs du secteur de la sécurité des paiements de partager des informations sur la manière dont ils adoptent et mettent en œuvre […]