Les attaques par déni de service distribué (DDoS) se présentent sous de nombreuses formes et tailles, tout comme les mythes qui les entourent. Ces mythes peuvent porter sur les motivations, les vecteurs et techniques d’attaque DDoS, les stratégies d’atténuation, etc. Les mythes DDoS sont également parfois plus dangereux que les attaques elles-mêmes, car des idées […]

Cybersecurité

Le botnet Android Kimwolf infecte plus de 2 millions d'appareils via des réseaux ADB et proxy exposés

5 janvier 2026Ravie LakshmananSécurité IoT / Sécurité mobile Le botnet connu sous le nom Kimlobo a infecté plus de 2 millions d'appareils Android en passant par des réseaux proxy résidentiels, selon les conclusions de Synthient. “Les principaux acteurs impliqués dans le botnet Kimwolf monétisent le botnet via l'installation d'applications, la vente de bande passante proxy […]

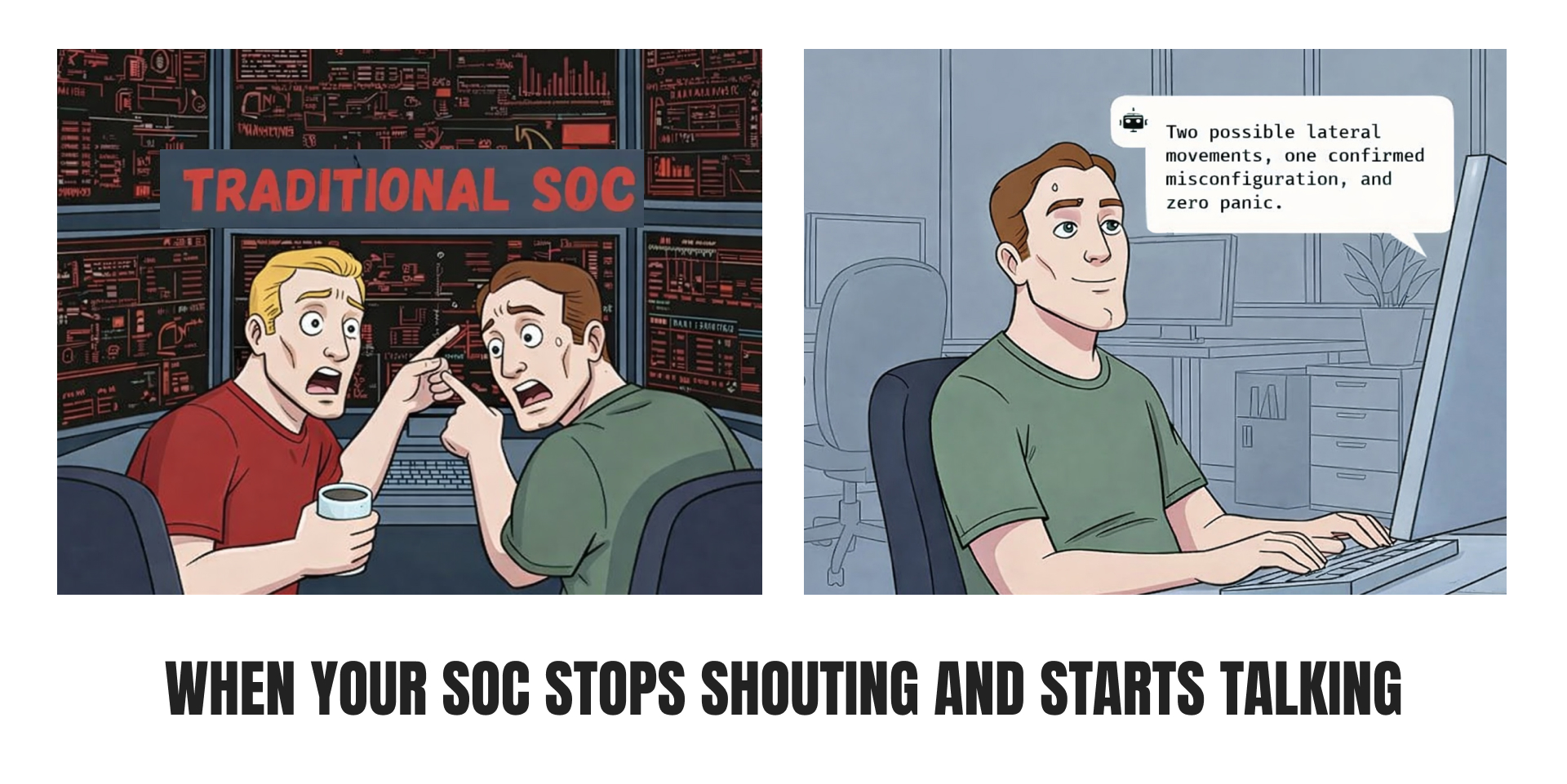

Pourquoi les SOC conversationnels sont l'avenir du SecOps

Si vous gérez un SOC, concevez des détections ou prenez des décisions en matière de risques pour votre entreprise, cet article est écrit pour vous. Explique : pourquoi la façon dont nous interagissons avec les outils de sécurité est aussi importante que les outils eux-mêmes, comment l’IA change cette interaction, et à quels avantages pratiques vous […]

L’état de la cybersécurité en 2025 : segments clés, perspectives et innovations

5 janvier 2026Actualités des piratesProtection des données / Intelligence artificielle Présentation: La cybersécurité est remodelée par des forces qui vont au-delà des menaces ou des outils individuels. Alors que les organisations opèrent sur une infrastructure cloud, des points de terminaison distribués et des chaînes d'approvisionnement complexes, la sécurité est passée d'un ensemble de solutions ponctuelles […]

Une tribu transparente lance de nouvelles attaques RAT contre le gouvernement et le monde universitaire indiens

L'acteur malveillant connu sous le nom de Transparent Tribe a été accusé d'une nouvelle série d'attaques ciblant le gouvernement indien, des entités universitaires et stratégiques avec un cheval de Troie d'accès à distance (RAT) qui leur donne un contrôle persistant sur les hôtes compromis. “La campagne utilise des techniques de diffusion trompeuses, notamment un fichier […]

Le problème du retour sur investissement dans la gestion des surfaces d’attaque

Les outils de gestion de la surface d’attaque (ASM) promettent une réduction des risques. Ce qu'ils fournissent généralement, c'est plus d'informations. Les équipes de sécurité déploient ASM, les inventaires d'actifs augmentent, les alertes commencent à affluer et les tableaux de bord se remplissent. Il y a une activité visible et des résultats mesurables. Mais lorsque […]

Le catalogue CISA KEV 2025 atteint 1 484 vulnérabilités exploitées

Le catalogue de vulnérabilités exploitées connues (KEV) de CISA a augmenté de 20 % en 2025, dont 24 vulnérabilités exploitées par des groupes de ransomwares. L'Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) a ajouté 245 vulnérabilités à son catalogue de vulnérabilités exploitées connues (KEV) en 2025, la base de données s'élevant à […]

Les cybercriminels abusent de la fonctionnalité de messagerie de Google Cloud dans une campagne de phishing en plusieurs étapes

Des chercheurs en cybersécurité ont révélé les détails d'une campagne de phishing dans laquelle des attaquants usurpent l'identité de messages légitimes générés par Google en abusant du service d'intégration d'applications Google Cloud pour distribuer des e-mails. L'activité, a déclaré Check Point, exploite la confiance associée à l'infrastructure Google Cloud pour envoyer des messages à partir […]

Comment protéger les joueurs avec KYC dans les casinos en ligne

La connaissance de votre client (KYC) est un processus critique dans l'industrie des casinos en ligne, garantissant la sécurité des joueurs et des opérateurs. Il s'agit d'une procédure utilisée par les casinos pour vérifier l'identité des joueurs, dans le but de prévenir la fraude, le blanchiment d'argent et d'autres activités illicites. KYC joue un rôle […]

Comment naviguer plus rapidement et en faire plus avec Adapt Browser

Comme navigateurs Web À mesure qu’elles évoluent vers des plates-formes polyvalentes, les performances et la productivité en pâtissent souvent. La surcharge de fonctionnalités, les processus en arrière-plan excessifs et les flux de travail fragmentés peuvent ralentir les sessions de navigation et introduire des frictions inutiles, en particulier pour les utilisateurs qui comptent sur le navigateur […]