La vague d'arnaques RTO se poursuit : augmentation du phishing e-Challan basé sur un navigateur et de l'infrastructure de fraude partagée CRIL découvre une nouvelle vague de phishing e-Challan basé sur un navigateur et alimenté par une infrastructure frauduleuse partagée. Suite à notre précédent rapport sur les menaces liées au RTO, le CRIL a observé une […]

Cybersecurité

Pourquoi la cybersécurité commence par des limites

Date : 23 décembre 2025 Chaque outil qui touche aux données est un point d’entrée potentiel. À l’ère des véhicules connectés, des fonctions définies par logiciel et de la logique sans fil, la frontière entre commodité et exposition est très mince. Le paysage de la cybersécurité de l’industrie automobile évolue rapidement. Cela inclut les décodeurs […]

Les vulnérabilités informatiques augmentent à mesure que les pannes ICS génèrent un record hebdomadaire

Les vulnérabilités de Microsoft, Adobe et Fortinet ont été parmi celles qui ont attiré l'attention au cours d'une semaine record pour de nouvelles failles. Les chercheurs de Cyble Vulnerability Intelligence ont suivi 2 415 vulnérabilités au cours de la semaine dernière, soit une augmentation significative par rapport au nombre très élevé de nouvelles vulnérabilités de la […]

Pourquoi la confidentialité des données personnelles est un élément clé de votre stratégie de cybersécurité

Date : 22 décembre 2025 La cybersécurité peut-elle exister sans confidentialité des données ? Les pare-feu bloquent les intrusions. L'antivirus bloque les logiciels malveillants. Le cryptage protège les fichiers. Mais ces défenses techniques perdent leur sens sans règles sur la manière dont nous traitons les données personnelles. Un système peut être sûr à l’extérieur et […]

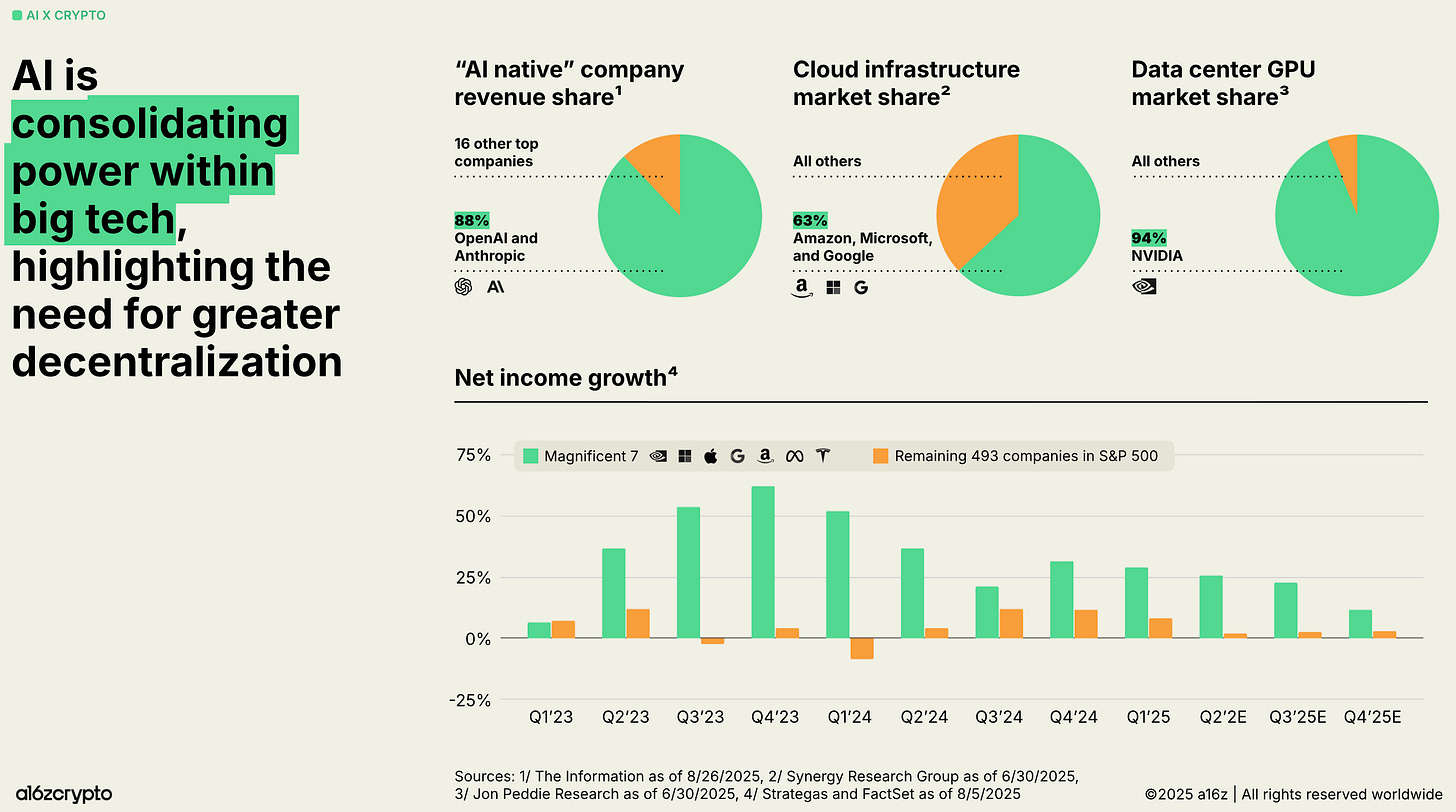

Les crypto-monnaies ne sont plus une niche. C'est une nouvelle réalité.

Bonjour les cyber-constructeurs 🖖 Cette semaine, nous plongeons dans l’industrie de la cryptographie avec une perspective analytique, en examinant ses intersections avec la cybersécurité et ses implications plus larges pour la technologie et la société. Je le suis depuis des années car il est étroitement lié à la cybersécurité. Certains disent que la « crypto […]

Conformité au RGPD pour le traitement des données IA

Dernière mise à jour le 22 décembre 2025 par Narendra Sahoo Alors que l’adoption de l’IA s’accélère dans toutes les fonctions de l’entreprise, la réunion d’experts de décembre se concentre sur une question à laquelle de nombreuses organisations sont désormais confrontées en pratique plutôt qu’en théorie : comment les entreprises devraient-elles se préparer au traitement […]

Sécurité informatique moderne, confidentialité des données et cybersécurité

Les systèmes numériques sont conçus pour protéger les données les plus sensibles des criminels. La perte de confidentialité, la perte d'argent et l'atteinte à la réputation d'une entreprise, ainsi que la perte de fonctionnalités dans les infrastructures critiques, sont les conséquences d'une violation de données. La sécurité n’est pas seulement la responsabilité de l’informatique, elle […]

Comment les chevaux de Troie d'accès à distance affectent la sécurité et la conformité de l'organisation

Les chevaux de Troie d'accès à distance (RAT) restent parmi les menaces les plus dommageables pour les organisations, car ils sont furtifs et persistants. Un RAT fournit un accès continu aux systèmes internes à un attaquant, souvent sans déclencher d'alarme immédiate concernant sa présence au sein d'un réseau. Le fait qu'il soit persistant signifie qu'un […]

L'Inde introduit de nouvelles réformes dans la loi sur les télécommunications

L'Inde criminalise la falsification d'identifiants de télécommunications et d'équipements radio non autorisés en vertu de la loi sur les télécommunications. La loi indienne sur les télécommunications punit la falsification des cartes SIM et la possession d'équipements non autorisés, augmentant ainsi la responsabilité et la cybersécurité dans les télécommunications. Le gouvernement indien a introduit des dispositions […]

Comprendre l'importance de la sécurité et de la conformité des pages de destination

La page de destination de l'entreprise doit être constamment adaptée aux campagnes marketing, c'est pourquoi elle subit de fréquents changements tout au long de l'année. Les spécialistes du marketing lui donnent la priorité en raison de sa capacité à améliorer la pertinence des annonces et les taux de conversion, ce qui incite les clients potentiels […]